- Författare Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- Senast ändrad 2025-01-22 17:41.

Intrång förebyggande system fungerar genom att skanna all nätverkstrafik. Det finns ett antal olika hot som en IPS är designad att förebygga , inklusive: Denial of Service (DoS) ge sig på . Distributed Denial of Service (DDoS) ge sig på.

Utöver detta, vilka metoder används för att förebygga intrång?

Majoriteten av förebyggande av intrång system använder en av tre detektionsmetoder : signaturbaserad, statistisk anomalibaserad och statistisk protokollanalys.

Förutom ovan, vilka är två typer av intrångsförebyggande system? För närvarande finns det två typer av IPS som till sin natur liknar IDS. De består av värdbaserade intrångsskyddssystem (HIPS) produkter och nätverksbaserade intrångsskyddssystem (NIPS).

Också att veta är, vilka är tre viktiga aspekter av intrångsförebyggande?

Majoriteten av förebyggande av intrång system använder en av tre upptäckt metoder: signaturbaserad, statistisk anomalibaserad och tillståndsfull protokollanalys. Signaturbaserad upptäckt : Signaturbaserad IDS övervakar paket i nätverket och jämför med förutbestämda attackmönster, så kallade "signaturer".

Vad är intrångsdetektering och förebyggande?

Intrångsdetektering är processen att övervaka händelser som inträffar i ditt nätverk och analysera dem för tecken på möjliga incidenter, överträdelser eller överhängande hot mot din säkerhetspolicy. Förebyggande av intrång är processen att utföra intrångsdetektering och sedan stoppa de upptäckta incidenterna.

Rekommenderad:

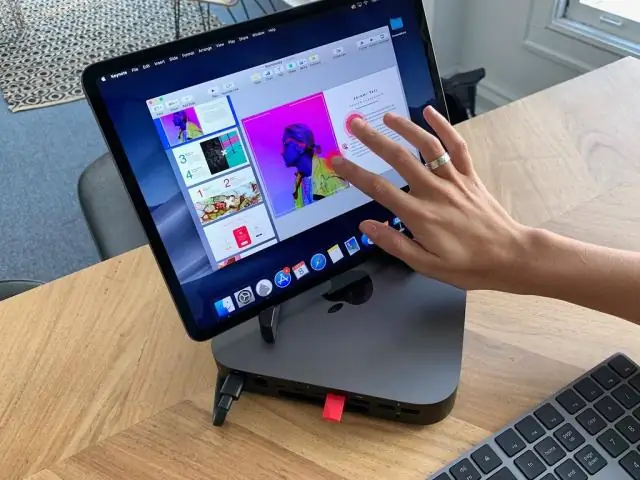

Hur kan jag använda min iPad som en skärm för Mac mini?

Det finns två sätt att förvandla din iPad till amonitor för Mac. Du kan koppla ihop de två med en USB-kabel och köra en app som Duet Display på iPaden. Eller så kan du gå trådlöst. Detta innebär att du kopplar in en Lunadongle till Mac och sedan kör Luna-appen på iPad

Hur många klienter kan ansluta till en server?

På TCP-nivån måste tupeln (käll-ip, källport, destinations-ip, destinationsport) vara unik för varje samtidig anslutning. Det betyder att en enskild klient inte kan öppna fler än 65535 samtidiga anslutningar till en server. Men en server kan (teoretiskt) servera 65535 samtidiga anslutningar per klient

Hur kan CPU-användningen vara över 100?

%CPU -- CPU-användning: Procentandelen av din CPU som används av processen. Som standard visar top detta som en procentandel av en enda CPU. På system med flera kärnor kan du ha procentsatser som är större än 100 %. Till exempel, om 3 kärnor har 60 % användning, visar toppen en CPU-användning på 180 %

Hur många nivåer av inriktning i pekare kan du ha i en enda deklaration?

Kan du ha i en enda deklaration?” svaret är "Minst 12." stödja mer. smak, men det finns en gräns. Att ha två nivåer av inriktning (en pekare till en pekare till något) är vanligt

Kan du få ett jobb bara du kan JavaScript?

I grund och botten, ja, om du känner till JS och vilken ram företaget du ansöker till använder kan du få ett jobb, men om det är ditt första jobb kan de förvänta sig att ge dig en anständig mängd praktisk utbildning under de första 3-6 månaderna eller så