Innehållsförteckning:

- Författare Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- Senast ändrad 2025-01-22 17:41.

Här är 5 steg för att säkra ditt system genom hotmodellering

- Steg 1: Identifiera säkerhetsmål.

- Steg 2: Identifiera tillgångar och externa beroenden.

- Steg 3: Identifiera förtroendezoner.

- Steg 4: Identifiera potential hot och sårbarheter.

- Steg 5: Dokumentera hotmodell .

Härav, vad är process för hotmodellering?

Hotmodellering är en procedur för att optimera nätverkssäkerheten genom att identifiera mål och sårbarheter och sedan definiera motåtgärder för att förhindra eller mildra effekterna av, hot till systemet. Nyckeln till hotmodellering är att avgöra var den största ansträngningen bör göras för att hålla ett system säkert.

Dessutom, när ska du utföra hotmodellering? Hotmodellering: 12 tillgängliga metoder

- Hotmodelleringsmetoder används för att skapa.

- Många hotmodelleringsmetoder har utvecklats.

- Hotmodellering bör utföras tidigt i utvecklingscykeln när potentiella problem kan fångas upp tidigt och åtgärdas, vilket förhindrar en mycket dyrare lösning i efterhand.

Med tanke på detta, vilka är tre sätt som människor kan starta Threat Modeling?

Du kommer Start med mycket enkelt metoder som att fråga vad är din hotmodell ?” och brainstorma om hot . De kan fungera för en säkerhetsexpert, och de kan fungera för dig. Därifrån kommer du att lära dig om tre strategier för hotmodellering : fokus på tillgångar, fokus på angripare och fokus på programvara.

Vilket verktyg kan användas för hotmodellering?

OWASP Hot drake är webbaserat och lätt att använda sig av och adoptera. Detta verktyg är den första riktiga produkten med öppen källkod som kan användas att göra hotmodellering verklighet i alla organisationer. Mike Goodwin är författaren till Hot Drake.

Rekommenderad:

Hur gör man en forEach-loop i Java?

For-each loop i Java Det börjar med nyckelordet för som en vanlig for-loop. Istället för att deklarera och initiera en loopräknarevariabel, deklarerar du en variabel som är samma typ som bastypen för matrisen, följt av ett kolon, som sedan följs av matrisnamnet

Hur gör man polyfilla?

Dra i fliken och häll 2 till 2,5 delar Polyfilla till 1 del vatten. Mixa till en slät pasta – klar att användas på cirka en minut. Reparera Polyfilla med en påfyllningskniv – förblir fungerande i upp till 40 minuter. Avsluta med en våt kniv och låt stelna – normalt 60 minuter

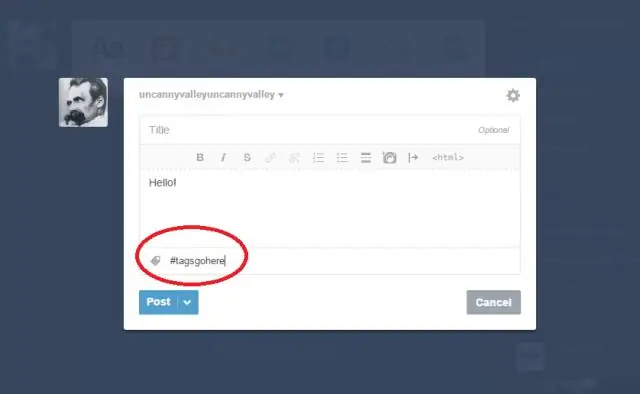

Hur gör man en tagglista på Tumblr?

Logga in på ditt Tumblr-konto och gå till instrumentpanelen på sidan som du vill skapa en sidtagg för. Klicka på "Anpassa utseende". Klicka på menyn "Sidor" och välj "Lägg till en sida". Ange URL:en för den aktuella taggsidan på Tumblr. Klicka på rullgardinsmenyn "Sidtyp" och välj "Omdirigera"

Vad är hotmodellering inom cybersäkerhet?

Hotmodellering är en procedur för att optimera nätverkssäkerhet genom att identifiera mål och sårbarheter och sedan definiera motåtgärder för att förhindra eller mildra effekterna av hot mot systemet

På vilka tre sätt kan människor börja hotmodellering?

Du börjar med mycket enkla metoder som att fråga "vad är din hotmodell?" och brainstorming om hot. De kan fungera för en säkerhetsexpert, och de kan fungera för dig. Därifrån kommer du att lära dig om tre strategier för hotmodellering: fokus på tillgångar, fokus på angripare och fokus på programvara