- Författare Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- Senast ändrad 2025-01-22 17:41.

Några brott av osäkrad skyddad hälsoinformation måste vara rapporterad till den täckta enheten inom 60 dagar efter upptäckten av en brott.

Med hänsyn till detta, vilka av följande är vanliga orsaker till överträdelser?

Brott är vanligtvis förknippade med mänskliga misstag från en arbetsstyrkamedlems händer. Felaktig kassering av elektroniska mediaenheter som innehåller PHI eller PII är också en vanlig orsak till intrång . Stöld och avsiktlig obehörig åtkomst till PHI och PII är också bland de mest vanliga orsaker av integritet och säkerhet överträdelser.

För det andra, vem är den person som ska underrättas om integritetsintrång? HHS kräver tre typer av enheter meddelas i fallet med en PHI-data brott : enskilda offer, media och tillsynsmyndigheter. Den täckta enheten måste meddela de som berörs av brott av osäkrad PHI inom 60 dagar efter upptäckten av brott . Det kan vara en fråga. När var datumet för upptäckten?

Bara så, är ett brott enligt definitionen av DoD bredare än ett Hipaa-brott eller ett brott som definieras av HHS?

A överträdelse enligt definitionen av DoD är bredare än en HIPAA-överträdelse (eller överträdelse definierad av HHS ). ePHI är PHI som skapas, tas emot, underhålls eller överförs i elektroniska medier av en HIPAA CE eller BA.

Vilket HHS-kontor har till uppgift att skydda enskilda patienter?

De HHS kontor det är ansvarade för att skydda en enskild patient hälsoinformation sekretess och säkerhet genom upprätthållande av HIPAA är Kontor medborgerliga rättigheter eller OCR.

Rekommenderad:

Måste man betala för att ha ett Microsoft-konto?

Det tillkommer inga avgifter för att ha ett Microsoftkonto, sätta in pengar på det eller använda det för att köpa saker från oss. Det är med andra ord gratis

Vilka faktorer måste beaktas när man försöker bibehålla dataintegriteten?

Dataintegriteten kan äventyras genom mänskliga fel eller, ännu värre, genom skadliga handlingar. Dataintegritet hotar mänskliga fel. Oavsiktliga överföringsfel. Felkonfigurationer och säkerhetsfel. Skadlig programvara, insiderhot och cyberattacker. Kompromissad hårdvara

Vilka två saker måste OCA ta hänsyn till när man bestämmer hur länge information ska sekretessbeläggas?

Namnet på systemet, planen, programmet eller projektet; datumet; kontoret som utfärdar guiden, identifierad med namn eller personlig identifiering och befattning; OCA godkänner guiden; ett uttalande om överträdelse, om nödvändigt; och en fördelningsuppgift

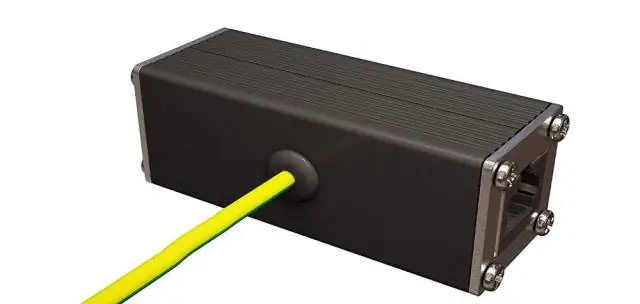

Måste ett överspänningsskydd vara på för att fungera?

Svar. När du stänger av ett överspänningsskydd – eller dämpare, som vissa människor kallar dem – är det praktiskt taget samma sak som att koppla ur det; det sparar en liten mängd energi och är lite säkrare i storm än att ha överspänningsskyddet på

Vilka är faserna för intrång av cybersäkerhetshot?

Det finns olika stadier som handlar om cybersäkerhetsintrång är: Recon. Intrång och uppräkning. Insättning av skadlig programvara och rörelse i sidled