Innehållsförteckning:

- Författare Lynn Donovan [email protected].

- Public 2024-01-18 08:29.

- Senast ändrad 2025-01-22 17:41.

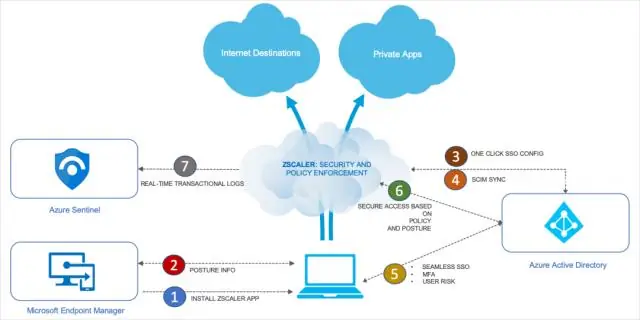

Zero Trust Implementation

- Använd mikrosegmentering.

- En person eller ett program med åtkomst till en av dessa zoner kommer inte att kunna komma åt någon av de andra zonerna utan separat behörighet. Använd Multi-Factor Authentication (MFA)

- Genomföra Principen om minsta privilegium (PoLP)

- Validera alla slutpunktsenheter.

På samma sätt kan man fråga sig, hur uppnår man noll förtroende?

Här är de fyra principer som ditt företag - och särskilt din IT-organisation - behöver ta till sig:

- Hot kommer inifrån såväl som utanför. Detta är förmodligen den största förändringen i tänkandet.

- Använd mikrosegmentering.

- Minst privilegierad åtkomst.

- Lita aldrig på, verifiera alltid.

För det andra, vad är ett Zero Trust Network? Noll förtroende Arkitektur, även kallad Zero Trust Network eller bara Noll förtroende , hänvisar till säkerhetskoncept och hotmodell som inte längre förutsätter att aktörer, system eller tjänster som verkar inifrån säkerhetsperimetern automatiskt ska lita på, utan istället måste verifiera allt som helst.

Dessutom, varför behöver moderna organisationer överväga att implementera en noll trust-säkerhetsstrategi?

Noll förtroende hjälper dig att fånga fördelarna med molnet utan att exponera din organisation till ytterligare risk. Till exempel vid kryptering är används i molnmiljöer attackerar angripare ofta krypterad data genom nyckelåtkomst, inte genom att bryta krypteringen, och så nyckelhantering är av största vikt.

Vem myntade termen noll förtroende?

De termin ' noll förtroende ' var myntade av en analytiker vid Forrester Research Inc. 2010 när modellen för begrepp presenterades först. Några år senare meddelade Google att de hade implementerat noll förtroende säkerhet i deras nätverk, vilket ledde till ett växande intresse för adoption inom teknikgemenskapen.

Rekommenderad:

Hur implementerar du sökning i förväg?

Typahead-sökning är en metod för att progressivt söka efter och filtrera igenom text. Implementering av typahead. js Öppna mallen som innehåller din sökruta. Slå in inmatningsfältet i en container med id=”remote” Ge inmatningsfältet typahead-klassen. Lägg till följande skript i mallen:

Hur implementerar du GitLab?

GitLab Installation Installera och konfigurera nödvändiga beroenden. Lägg till GitLab-paketförrådet och installera paketet. Bläddra till värdnamnet och logga in. Ställ in dina kommunikationsinställningar. Installera och konfigurera nödvändiga beroenden. Lägg till GitLab-paketförrådet och installera paketet

Vad är RequestDispatcher-gränssnittet Hur får du objekt som implementerar det?

RequestDispatcher-gränssnittet definierar ett objekt som tar emot begäran från klienten och skickar den till resursen (som servlet, JSP, HTML-fil)

Hur implementerar du set interface i Java?

Set in Java Set är ett gränssnitt som utökar Collection. Det är en oordnad samling objekt där dubbletter av värden inte kan lagras. I grund och botten implementeras Set av HashSet, LinkedHashSet eller TreeSet (sorterad representation). Set har olika metoder för att lägga till, ta bort clear, storlek etc för att förbättra användningen av detta gränssnitt

Vad är en Zero Trust Model?

Zero Trust Security | Vad är ett Zero Trust Network? Zero trust är en säkerhetsmodell baserad på principen om att upprätthålla strikta åtkomstkontroller och inte lita på någon som standard, även de som redan är inom nätverksperimetern