Innehållsförteckning:

- Författare Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- Senast ändrad 2025-06-01 05:11.

Verksamheten fördelar med rollen - baserad åtkomstkontroll

Roll - baserad åtkomstkontroll omfattar bland annat roll behörigheter, användare roller , och kan användas för att tillgodose flera behov hos organisationer, från säkerhet och efterlevnad, över effektivitet och kostnad kontrollera

Utöver detta, vad är fördelen med rollbaserad åtkomstkontroll i Microsoft Azure?

Roll - baserad åtkomstkontroll (RBAC) hjälper dig att hantera vem som har tillgång till Azurblå resurser, vad de kan göra med dessa resurser och vilka områden de har tillgång till. RBAC är en tillstånd system byggt på Azurblå Resurshanterare som ger finkornig Behörighets förvaltning av Azurblå Resurser.

Dessutom, varför är RBAC viktigt? Rollerna i RBAC hänvisa till de nivåer av åtkomst som anställda har till nätverket. Anställda har endast rätt att få tillgång till den information som är nödvändig för att effektivt kunna utföra sina arbetsuppgifter. Använder sig av RBAC kommer att hjälpa till att säkra ditt företags känsliga data och Viktig applikationer.

Vet du också hur rollbaserad åtkomstkontroll implementeras?

RBAC: 3 steg att implementera

- Definiera de resurser och tjänster du tillhandahåller till dina användare (t.ex. e-post, CRM, filresurser, CMS, etc.)

- Skapa ett bibliotek med roller: Matcha jobbbeskrivningar med resurser från #1 som varje funktion behöver för att slutföra sitt jobb.

- Tilldela användare definierade roller.

Vad är rollbaserad auktorisering?

Roll - baserad auktorisation kontroller är deklarativa - utvecklaren bäddar in dem i sin kod, mot en kontrollant eller en åtgärd inom en kontrollant, och specificerar roller som den aktuella användaren måste vara medlem i för att komma åt den begärda resursen.

Rekommenderad:

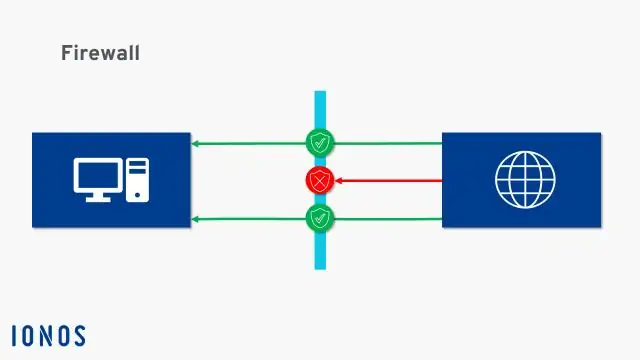

Vad är fördelen och nackdelen med brandvägg?

Den största nackdelen med en brandvägg är att den inte kan skydda nätverket från attacker från insidan. De kan ofta inte skydda sig mot en insiderattack. Brandväggar kan inte skydda ett nätverk eller en dator från virus, trojaner, maskar och spionprogram som sprids via flashenheter, drickbar hårddisk och diskett etc

Vad är åtkomstkontroll i databasen?

Åtkomstkontroll är en säkerhetsteknik som reglerar vem eller vilka som kan se eller använda resurser i en datormiljö. Fysisk åtkomstkontroll begränsar åtkomst till campus, byggnader, rum och fysiska IT-tillgångar.Logisk åtkomstkontroll begränsar anslutningar till datornätverk, systemfiler och data

Vad är autentisering och åtkomstkontroll?

Dessa kriterier kallas auktorisering, autentisering och åtkomstkontroll. Autentisering är varje process genom vilken du verifierar att någon är den de påstår att de är. Slutligen är åtkomstkontroll ett mycket mer allmänt sätt att prata om att kontrollera åtkomst till en webbresurs

Vad är ett vanligt kännetecken för trasig åtkomstkontroll?

Vanliga säkerhetsbrister för åtkomstkontroll Inte begränsar andra från att se eller ändra någon annans post eller konto. Privilegiumupptrappning- Agerar som administratör när du är inloggad som en annan användare. Metadatamanipulation med manipulering eller uppspelning för att höja privilegier

Hur implementeras rollbaserad åtkomstkontroll?

Rollbaserad åtkomstkontroll tar de privilegier som är kopplade till varje roll i företaget och mappar dem direkt i de system som används för åtkomst till IT-resurser. Implementerat på rätt sätt gör det det möjligt för användare att utföra aktiviteter - och endast de aktiviteter - som deras roll tillåter