Headern för HTTP-auktoriseringsbegäran innehåller autentiseringsuppgifterna för att autentisera en användaragent med en server, vanligtvis, men inte nödvändigtvis, efter att servern har svarat med statusen 401 Unauthorized och WWW-Authenticate-huvudet. Senast ändrad: 2025-06-01 05:06

De flesta tycks dock nöja sig med sex, snarare än tre, egenskaper hos mänskliga språk: förskjutning, godtycke, produktivitet, diskrethet, dualitet och kulturell överföring. Förskjutning innebär att ett språk kan referera till andra tider och platser än nuet. Senast ändrad: 2025-01-22 17:01

Excel MAX-funktionen returnerar det största värdet från en medföljande uppsättning numeriska värden. Funktionens syntax är: MAX(tal1, [tal2],) där talargumenten är ett eller flera numeriska värden (eller matriser av numeriska värden), som du vill returnera det största värdet av. Senast ändrad: 2025-06-01 05:06

Nedan finns 23 regler för att göra din SQL snabbare och mer effektiv radering och uppdatering av batchdata. Använd automatisk partitionering av SQL-serverfunktioner. Konvertera skalära funktioner till tabellvärdade funktioner. Använd CASE istället för UPDATE. Minska kapslade vyer för att minska fördröjningar. Data försteg. Använd temptabeller. Undvik att använda återanvändningskod. Senast ändrad: 2025-01-22 17:01

NCSC definierar en cyberincident som ett brott mot ett systems säkerhetspolicy för att påverka dess integritet eller tillgänglighet och/eller obehörig åtkomst eller försök till åtkomst till ett eller flera system; i linje med Computer Misuse Act (1990). Senast ändrad: 2025-06-01 05:06

I syllogistisk logik finns det 256 möjliga sätt att konstruera kategoriska syllogismer med hjälp av A-, E-, I- och O-satsformerna i oppositionens kvadrat. Av de 256 är endast 24 giltiga blanketter. Av de 24 giltiga formulären är 15 ovillkorligt giltiga och 9 är villkorligt giltiga. Senast ändrad: 2025-01-22 17:01

Så här skapar du ett kluster: Klicka på knappen Kluster i sidofältet. På sidan Kluster klickar du på Skapa kluster. På sidan Skapa kluster anger du klusternamnet Snabbstart och väljer 6.3 (Scala 2.11, Spark 2.4. 4) i rullgardinsmenyn Databricks Runtime Version. Klicka på Skapa kluster. Senast ändrad: 2025-01-22 17:01

Utvecklare: Red Hat. Senast ändrad: 2025-01-22 17:01

Förutsättning – Adaptiv säkerhetsanordning (ASA), översättning av nätverksadress (NAT), statisk NAT (på ASA) Nätverksadressöversättning används för översättning av privata IP-adresser till offentliga IP-adresser när du ansluter till internet. NAT fungerar vanligtvis på router eller brandvägg. Senast ändrad: 2025-06-01 05:06

Bästa svaret: Du kan, men det är inte den bästa idén. iPad har ett Li-Ion-batteri, som har sin bästa livslängd när det regelbundet delvis laddas ur och laddas. Nedersta raden är att låta den vara inkopplad, men minst en gång i veckan eller så, koppla ur den och kör ner den till 50 % och låt den laddas upp igen. Senast ändrad: 2025-01-22 17:01

Vem tillämpar PCI DSS-kraven? Även om PCI DSS-kraven utvecklas och underhålls av ett industristandardorgan som kallas PCI Security StandardsCouncil (SSC), upprätthålls standarderna av de fem betalkortsmärkena: Visa, MasterCard, American Express, JCB International och Discover. Senast ändrad: 2025-01-22 17:01

Amphitrite är en mindre grekisk gudinna, en av flera som styrde haven. En vacker gudinna, hon var dotter till Nereus, en mindre havsgud, och Doris, en seanymf. Senast ändrad: 2025-01-22 17:01

Alla trådar dör antingen genom att gå tillbaka från anropet till körningsmetoden eller genom att kasta ett undantag som sprider sig bortom körningsmetoden. Trådar dör i följande situationer: När metoden den körs slutar (eller kastar) När processen avslutas. När datorn stängs av eller återställs. Senast ändrad: 2025-01-22 17:01

Konfigurera de trådlösa inställningarna: Placera Brother-maskinen inom räckhåll för din WPS eller AOSS™ åtkomstpunkt/router. Se till att nätsladden är ansluten. Sätt på maskinen och vänta tills maskinen är i läget Klar. Håll ned WPS- eller AOSS™-knappen på din WLAN-åtkomstpunkt/router i några sekunder. Senast ändrad: 2025-01-22 17:01

Med ett heltidsjobb och andra åtaganden tar det vanligtvis två månader att investera 80 timmars studier. Om du är helt ny på AWS rekommenderar vi cirka 120 timmar eller tre månader för att förbereda dig. Börja med grunderna och gå sedan till Solutions Architect – Associate Learning Path. Senast ändrad: 2025-06-01 05:06

Tidsgräns för synlighet är den tidsperiod eller varaktighet du anger för köobjektet som när den hämtas och bearbetas av konsumenten görs dold från kön och andra konsumenter. Huvudsyftet är att undvika att flera konsumenter (eller samma konsument) konsumerar samma vara upprepade gånger. Senast ändrad: 2025-01-22 17:01

Typer av kommunikationsstrategier Kommunikationsstrategier kan vara verbala, icke-verbala eller visuella. Att integrera alla strategier tillsammans gör att du kan se mest framgång. Senast ändrad: 2025-06-01 05:06

Nighthawk X6 (R8000), liksom den ursprungliga Nighthawk (R7000) före den, är otroligt snygg för en Wi-Fi-router. Eftersom R8000 är en router utan inbyggt modem, har R8000 en WAN och fyra LAN Ethernet-portar, samt en USB 3.0- och en USB 2.0-port för att lägga till extern lagring eller flash-enheter. Senast ändrad: 2025-01-22 17:01

Steg 1: Skaffa ett SSL-certifikat. Om du vill använda SSL och servera din Spring Boot-applikation över HTTPS måste du skaffa ett certifikat. Steg 2: Aktivera HTTPS i Spring Boot. Som standard kommer din Spring Boot-inbäddade Tomcat-behållare att ha HTTP på port 8080 aktiverat. Steg 3: Omdirigera HTTP till HTTPS (valfritt). Senast ändrad: 2025-01-22 17:01

I Java används accessorer för att få värdet av ett privat fält och mutatorer används för att ställa in värdet på ett privat fält. Om vi har deklarerat variablerna som privata skulle de inte vara tillgängliga för alla så vi måste använda getter- och settermetoder. Senast ändrad: 2025-01-22 17:01

Tantalpentoxid är ett färglöst fast ämne som reagerar med oxidationsmedel och kan orsaka explosioner och brand. Fall av förgiftning på grund av exponering har inte rapporterats, men tantal är måttligt giftigt, och om bearbetningen innebär skärning, smältning eller malning kan höga koncentrationer av rök eller damm släppas ut i luften. Senast ändrad: 2025-01-22 17:01

Arbetsflöde: Visualisera, designa, bygg, automatisera och distribuera affärsprocesser som en serie steg. Hanterade anslutningar: Dina logiska appar behöver åtkomst till data, tjänster och system. Se Anslutningar för Azure Logic-appar. Senast ändrad: 2025-01-22 17:01

Srttrailen. txt BSOD-fel kan orsakas av den skadade programvaran installerad på datorn. Dessutom kan det vara relaterat till hårdvaruproblem, såsom inkompatibel hårdvaruimplementering eller överbelastning av strömförsörjningen. Senast ändrad: 2025-01-22 17:01

Se till att hörlurarna är avstängda (om du trycker på strömknappen ska lysdioden inte lysa). Håll ned strömknappen tills LED-indikatorn blinkar röd-vit-röd-vit osv. I telefonens Bluetooth-inställningar trycker du på "MA650Wireless" / "MA750 Wireless" / "MA390Wireless" för att ansluta dina hörlurar. Senast ändrad: 2025-01-22 17:01

Svaga enhetstyper har partiella nycklar. Notera – Svag enhet har alltid totalt deltagande, men stark enhet kanske inte har total delaktighet. Svag enhet är beroende av stark enhet för att säkerställa att det finns en svag enhet. Liksom en stark enhet har inte svaghet någon primärnyckel, den har en partiell diskrimineringsnyckel. Senast ändrad: 2025-01-22 17:01

9 svar. Oavsett hur du ser på det är en anime en tecknad film. Den största skillnaden är att en anime anses vara en japansk stil av tecknade serier i väst. Många engelskspråkiga ordböcker definierar anime som "en japansk stil för filmanimering" eller som "en animationsstil utvecklad i Japan.". Senast ändrad: 2025-01-22 17:01

Konfigurera din egen anpassade SAML-applikation. Enkel inloggning (SSO) låter användare logga in på alla sina företagsmolnapplikationer med hjälp av sina administrerade Google-kontouppgifter. Google erbjuder förintegrerad SSO med över 200 populära molnapplikationer. Senast ändrad: 2025-01-22 17:01

Från och med 2018 kan onlineshoppare köpa högkvalitativa bomullströjor med orden "I AcceptBitcoin" på Amazon.com Inc. (NASDAQ: AMZN), men de får fortfarande inte betala för skjortan med actualbitcoin. Senast ändrad: 2025-01-22 17:01

Kartor är associativa behållare som lagrar element som bildas av en kombination av ett nyckelvärde och ett mappat värde, efter en specifik ordning. I en karta används nyckelvärdena i allmänhet för att sortera och unikt identifiera elementen, medan de mappade värdena lagrar innehållet som är kopplat till denna nyckel. Senast ändrad: 2025-06-01 05:06

Kwikset är en del av Hardware and Home Improvement Group av Stanley Black & Decker, som också äger låssetstillverkarna Weiser och Baldwin. Kwikset-lås har nu utvecklats till att inkludera många Weiser-funktioner, och Weiser-lås använder nu Kwiksets "SmartKey" självåternybara låsteknologi och Kwikset-nyckelspår. Senast ändrad: 2025-01-22 17:01

Hur man avblockerar en kontakt i Gmail Gå till Gmail-inställningar (genom att klicka på kugghjulsikonen). Klicka på fliken Filter och blockerade adresser. Rulla ner till botten av skärmen så ser du en lista över blockerade adresser. Du måste bläddra igenom listan för att hitta kontakten du vill avblockera och klicka på länken Unblock. Senast ändrad: 2025-01-22 17:01

Vad är nedre och övre staket? Det nedre stängslet är den "nedre gränsen" och det övre stängslet är den "övre gränsen" för data, och all data som ligger utanför dessa definierade gränser kan betraktas som en extremvärde. LF = Q1 - 1,5 * IQR. Senast ändrad: 2025-06-01 05:06

Så här gör du: Så här inaktiverar du aggressivt läge för inkommande anslutningar på Cisco ASA (ASDM) Steg 1: Logga in på ASDM. Steg 2: Bläddra till konfiguration. Steg 3: Bläddra till Remote Access VPN. Steg 4: Under Nätverksåtkomst (klient) bläddra till Avancerat > IKE-parametrar. Senast ändrad: 2025-01-22 17:01

Testet för registrerad hälsoinformationstekniker (RHIT) är 3,5 timmar, med 150 flervalsfrågor (130 poäng/20 förtest). Senast ändrad: 2025-01-22 17:01

Ett styrrelä är en elektrisk komponent som öppnar eller stänger en omkopplare för att tillåta ström att flyta genom en ledande spole, utan att spolen kommer i direkt kontakt med omkopplaren. Styrreläer är elektromagnetiska enheter som vanligtvis styr strömflödeskretsarna. Senast ändrad: 2025-01-22 17:01

Så här blockerar du annonser i Spotify DesktopApplication: Gå till StopAd "Inställningar" (klicka på "Inställningar" i det nedre vänstra hörnet av StopAdmain-fönstret) Klicka på knappen "Applications". Klicka på "Sök app" Gå till Spotify. Markera det - klicka på "Lägg till i filtrering". Senast ändrad: 2025-01-22 17:01

För att ett språk ska skrivas statiskt betyder det att typerna av alla variabler är kända eller härledda vid kompilering. Inom datorprogrammering klassificeras programmeringsspråk ofta i vardagsspråk som starkt skrivna eller svagt skrivna (löst skrivna). Exempel på ett löst skrivet språk är Perl. Senast ändrad: 2025-01-22 17:01

Det rekommenderas generellt att skapa ett index som leder på kolumnen/kolumnerna för främmande nyckel, för att stödja inte bara kopplingar mellan primär- och främmande nycklar, utan även uppdateringar och borttagningar. Senast ändrad: 2025-01-22 17:01

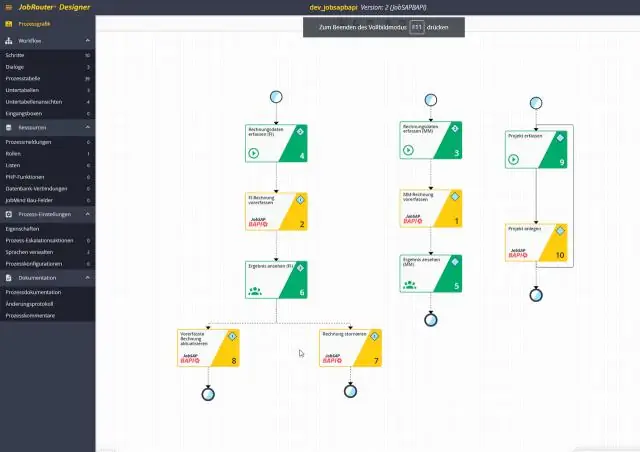

Metod 2 för att hitta BAPI i SAP SD Du kan också hitta en BAPI som används i en viss transaktion. Starta din transaktion (VA02 till exempel), gå till "Menyrad" -> Miljö -> Status och gå till Program. Senast ändrad: 2025-06-01 05:06

Öppna en inkognitoflik (bläddra privat) Från Chrome-appen trycker du på menyknappen (i fältet Front TouchKeys) och trycker sedan på Ny inkognitoflik. När du surfar i inkognitoläge rensas din webbhistorik, cookies och cachear automatiskt när du har stängt alla dina inkognitoflikar. Senast ändrad: 2025-01-22 17:01