Outlook 2010/2013/2016/2019: Klicka på Arkiv > Info > Kontoinställningar > Delegerad åtkomst. Klicka på Lägg till. Välj brevlådan från adressboken. Om du vill att användaren ska ha delvis åtkomst till din brevlåda kan du ange åtkomstnivån på nästa skärm. Klicka på OK. Senast ändrad: 2025-01-22 17:01

Du kan inte bara använda vilken Bluetooth-mus eller styrplatta som helst för att styra markören för textval på iPad, du kan använda musen precis som du skulle göra på en Mac – genom att klicka på knappar var som helst i hela iPadanvändargränssnittet. Funktionen är inte på som standard. Senast ändrad: 2025-01-22 17:01

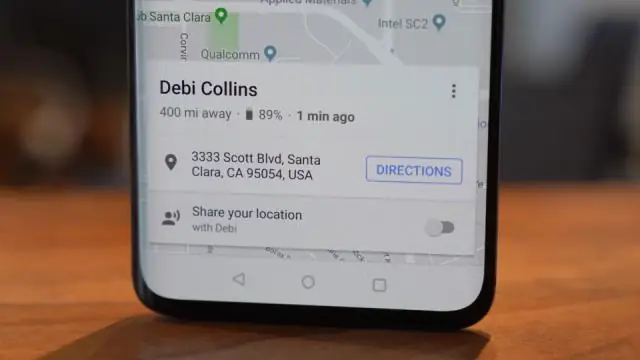

Metod 1. Gå till Inställningar och leta efter alternativet Plats och se till att dina platstjänster är PÅ. Nu ska det första alternativet under Plats vara Mode, tryck på det och ställ in det på Hög precision. Detta använder din GPS samt ditt Wi-Fi- och mobilnät för att uppskatta din plats. Senast ändrad: 2025-01-22 17:01

Python OpenCV | cv2. OpenCV-Python är ett bibliotek med Python-bindningar utformade för att lösa problem med datorseende. cv2. imread()-metoden laddar en bild från den angivna filen. Senast ändrad: 2025-01-22 17:01

Metodparametrar annoterade med @RequestParam krävs som standard. Det betyder att om parametern inte finns i begäran får vi ett felmeddelande: kommer att anropa metoden korrekt. När parametern inte är specificerad är metodparametern bunden till null. Senast ändrad: 2025-01-22 17:01

Om splittern är under hudens yta, använd tvättsprit för att rengöra en vass synål. Lyft eller bryt försiktigt huden över splinten med den steriliserade nålen. Lyft ut spetsen på splittern så att du kan ta tag i den med pincetten och dra ut den. Senast ändrad: 2025-01-22 17:01

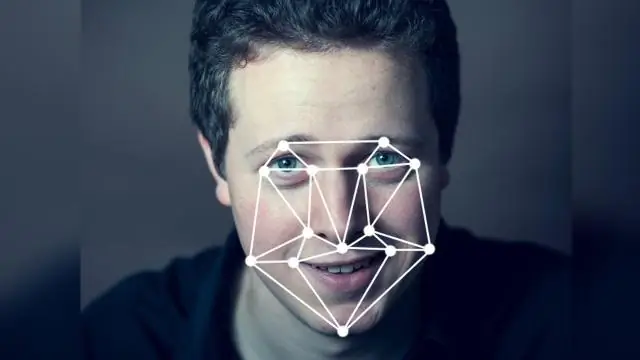

För att tilldela en etikett till ett ansikte i Google Foto, klicka eller tryck på sökrutan och välj sedan ett ansikte. Skriv sedan ett namn så att du enkelt kan hitta bilder på den här personen i Google Foto. Du kommer att kunna ändra etikettnamn när som helst, ta bort foton från etiketter och gruppera liknande ansikten under samma etikett. Senast ändrad: 2025-01-22 17:01

Infekterade filer hålls i teorin inaktiva under detta läge, vilket gör det lättare att ta bort dem. I själva verket kan många nya virus köras även i felsäkert läge, vilket gör det trots allt inte så säkert. Lyckligtvis kan de flesta antivirusprogram rensa ut även de lömigaste virusen utan att behöva lämna normalt läge. Senast ändrad: 2025-01-22 17:01

JSON Web Token (JWT, RFC 7519) är ett sätt att koda anspråk i ett JSON-dokument som sedan signeras. JWT kan användas som OAuth 2.0 Bearer Tokens för att koda alla relevanta delar av en åtkomsttoken till själva åtkomsttoken istället för att behöva lagra dem i en databas. Senast ändrad: 2025-01-22 17:01

Gör något av följande: (Photoshop) Välj Arkiv > Automatisera > Bildpaket. Om du har flera bilder öppna använder Picture Package den främre bilden. (Bridge) Välj Verktyg > Photoshop > Bildpaket. Senast ändrad: 2025-01-22 17:01

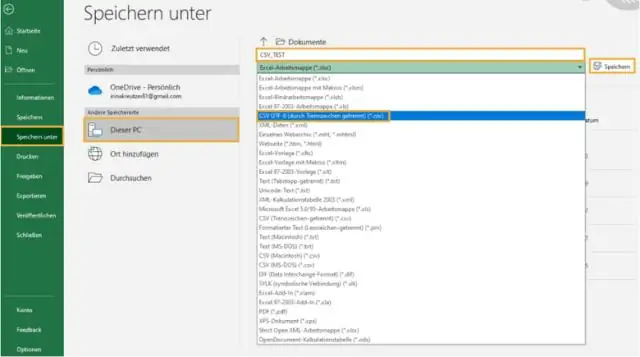

Spara en Excel-fil som en CSV-fil Klicka på Arkiv i ditt Excel-kalkylblad. Klicka på Spara som. Klicka på Bläddra för att välja var du vill spara filen. Välj "CSV" från rullgardinsmenyn "Spara som typ". Klicka på Spara. Senast ändrad: 2025-01-22 17:01

AUFS är ett fackligt filsystem, vilket innebär att det lagrar flera kataloger på en enda Linux-värd och presenterar dem som en enda katalog. Dessa kataloger kallas för grenar i AUFS-terminologi och lager i Docker-terminologi. Enandeprocessen hänvisas till som en facklig montering. Senast ändrad: 2025-01-22 17:01

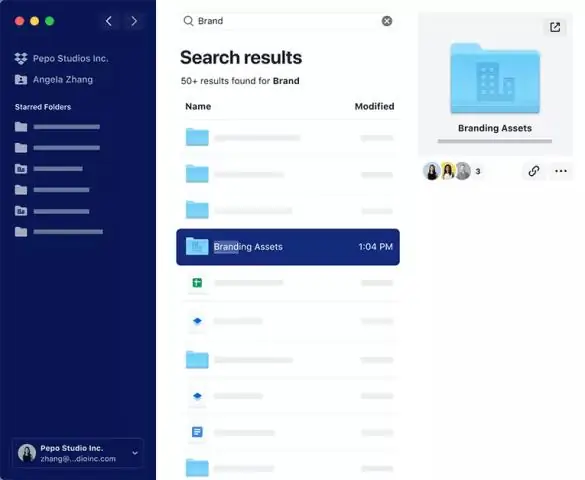

När du tar bort ett team tas alla medlemmar bort från delade mappar och grupper och deras konton förvandlas till personliga Dropbox-konton. Du måste vara teamadministratör för att ta bort ett team. För att göra det: Logga in med ditt teamadministratörskonto. Gå till dropbox.com/team/settings. Klicka på Ta bort team. Senast ändrad: 2025-01-22 17:01

Ett periskop fungerar genom att använda två speglar för att studsa ljus från en plats till en annan. Ett typiskt periskop använder två speglar i 45 graders vinkel mot den riktning man vill se. Ljuset studsar från den ena till den andra och sedan ut till personens öga. Senast ändrad: 2025-01-22 17:01

Tillgängligt exklusivt för köp av HUD-hem, detta specialitet FHA-program möjliggör en handpenning på bara $100. I det vanliga FHA-lånet är den lägsta handpenningen för ett köp 3,5 procent. Senast ändrad: 2025-01-22 17:01

Topp 10 saker som varje mjukvaruingenjör bör känna till grunderna för emotionell intelligens. Förstå din kunds verksamhet. Minst ett programmeringsspråk för varje mainstream utvecklingsparadigm. Lär känna dina verktyg. Standarddatastrukturer, algoritmer och Big-O-notation. Lita inte på kod utan adekvat test. Senast ändrad: 2025-01-22 17:01

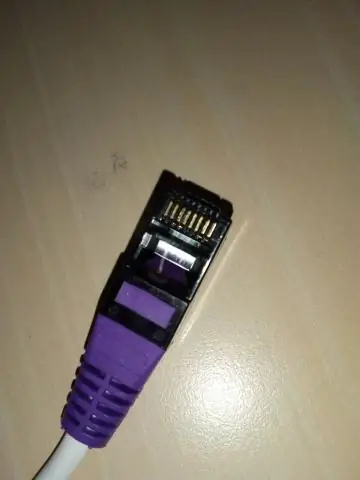

Ett snabbt test för att kontrollera anslutningen är att ansluta den misstänkta kabeln till nätverkskontakten på en annan dator eller nätverksenhet. Vanligtvis är uttaget du ansluter kabeln till en del av en nätverksadapter, som tillhandahåller gränssnittet mellan en dator eller enhet och nätverkskabeln. Senast ändrad: 2025-01-22 17:01

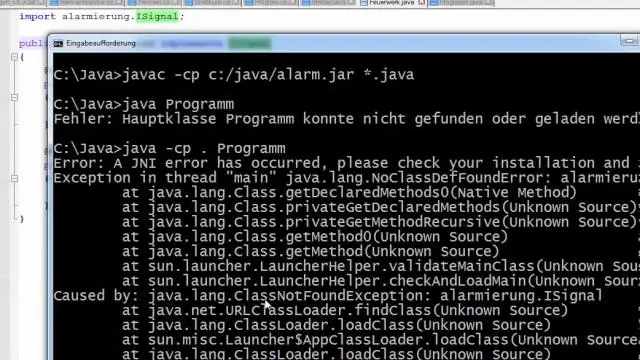

Vilka är systemkraven för Java? Windows 10 (8u51 och högre) Windows 8.x (skrivbord) Windows 7 SP1. Windows Vista SP2. Windows Server 2008 R2 SP1 (64-bitars) Windows Server 2012 och 2012 R2 (64-bitars) RAM: 128 MB. Diskutrymme: 124 MB för JRE; 2 MB för Java Update. Senast ändrad: 2025-01-22 17:01

Serviceorienterad arkitektur (SOA) Definition. En tjänsteorienterad arkitektur är i huvudsak en samling tjänster. Dessa tjänster kommunicerar med varandra. Kommunikationen kan innebära antingen enkel dataöverföring eller så kan den involvera två eller flera tjänster som samordnar någon aktivitet. Senast ändrad: 2025-01-22 17:01

Oftast används aluminium för mobiltelefonfodral av metall. Dessa fodral är supereffektiva för att skydda din telefon från repor och fall. Telefonfodral i metall kan vara hala och svåra att hålla. Dessutom kan dessa fall blockera din mobiltelefons signal och förhindra trådlös laddning. Senast ändrad: 2025-01-22 17:01

Alla NVMe-enheter är inte skapade lika Även om nästan alla NVMe borde få ditt system att kännas snabbare, är de inte alla lika. x4 PCIe NVMeSSD är snabbare än x2 PCIe-typer. Ju fler NAND-chips, desto fler vägar och destinationer måste styrenheten distribuera och lagra data på. Senast ändrad: 2025-01-22 17:01

För att ansluta iPad, anslut bara adaptern till din iPad, anslut adaptern till din TV med lämplig kabel och växla TV:n till rätt ingång. Du kan också ansluta din iPad till en TV trådlöst om du har en Apple TV. För att göra det, använd funktionen för skärmspegling i iPadens kontrollcenter. Senast ändrad: 2025-01-22 17:01

En ZEPTO-fil är ett ransomware-datorvirus som används av cyberbrottslingar. Den innehåller ett virus som kopierar filer på din dator, krypterar dem och tar bort de ursprungliga filerna för att tvinga dig att betala (mest troligt bitcoin) för att dekryptera dem. ZEPTO-filer liknar. LOCKYvirus filer. Senast ändrad: 2025-01-22 17:01

Ja, det är fullt möjligt att återställa data även efter att enheten har formaterats. Du kan återställa de förlorade filerna från en formaterad hårddisk, USB-minne, minneskort, Micro SD-kort etc. mycket enkelt med hjälp av en datarecovery-programvara som Wondershare Recover IT. Följ dessa steg och få tillbaka förlorad data. Senast ändrad: 2025-01-22 17:01

Windows Presentation Foundation (WPF) är ett ramverk för användargränssnitt som skapar klientapplikationer för skrivbordet. WPF-utvecklingsplattformen stöder en bred uppsättning applikationsutvecklingsfunktioner, inklusive en applikationsmodell, resurser, kontroller, grafik, layout, databindning, dokument och säkerhet. Senast ändrad: 2025-01-22 17:01

Logga in på Facebook och klicka sedan på ditt namn i den övre högra delen av skärmen. Titta i adressen i din webbläsare. Kopiera din FacebookProfileURL. Senast ändrad: 2025-01-22 17:01

Tryck på "Allmänt" och tryck sedan på "Nätverk". Tryck på knappen "Personlig hotspot" för att växla den från "Av" till "På", om det behövs. Tryck på knappen "Turnon Bluetooth" för att aktivera Internetdelning via Bluetooth. Senast ändrad: 2025-06-01 05:06

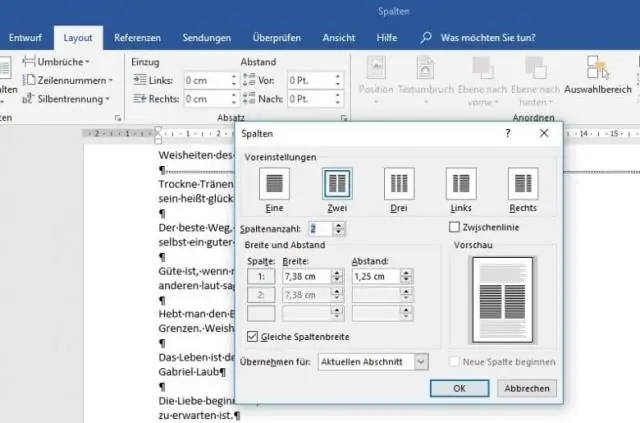

Lägga till kolumnbrytningar Placera insättningspunkten i början av den text du vill flytta. Välj fliken Layout och klicka sedan på kommandot Breaks. En rullgardinsmeny visas. Välj Kolumn från menyn. Texten flyttas till början av kolumnen. I vårt exempel flyttade den till början av nästa kolumn. Senast ändrad: 2025-01-22 17:01

Avgiftsfria prefix är inte utbytbara. Med andra ord, att ringa 1 (800) 123-4567 skulle inte dirigera ditt samtal till samma plats som 1 (800) 123-4567. Avgiftsfria samtal betalas av ägaren av numret. Du kanske debiterar för ett avgiftsfritt samtal från din mobiltelefon om du inte har obegränsade minuter i din plan. Senast ändrad: 2025-01-22 17:01

Cromargan® är WMFs registrerade varumärke för 18/10 rostfritt stål. Stål raffineras genom inblandning av andra metaller vilket ökar dess användbarhet. Cromargan® är en legering av 18% krom, 10% nickel och 72% stål. Krom gör materialet rostfritt; nickel gör den syrabeständig och ger glans. Senast ändrad: 2025-06-01 05:06

Så här tar du bort SIM-kortet i en iPhone eller iPad Sätt försiktigt in det lilla gem du böjde tidigare i det lilla hålet i SIM-facket. Applicera ett litet tryck tills SIM-kortet tappas ut från iPhone eller iPad. Ta tag i SIM-facket och dra rakt ut. Byt SIM-kort. Sätt tillbaka facket. Senast ändrad: 2025-01-22 17:01

Belkin Standard 7,9-tums gånger 9,8-tums musmatta med baksida i neopren och jerseyyta (grå). Senast ändrad: 2025-01-22 17:01

Ett flertrådigt program innehåller två eller flera delar som kan köras samtidigt. Varje del av ett sådant program kallas en tråd, och varje tråd definierar en separat väg för exekvering. C++ innehåller inget inbyggt stöd för flertrådade applikationer. Senast ändrad: 2025-01-22 17:01

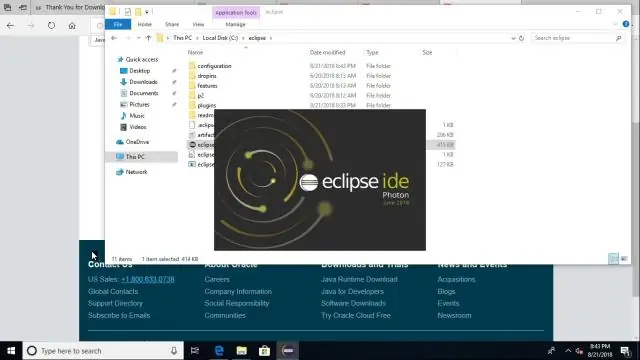

Java™ 10 är här och JDT stöder det helt. Eclipse-kompilatorn för Java (ECJ) implementerar den nya språkförbättringen Java 10 som är stöd för lokal variabel typinferens (JEP 286). En Java 10 JRE känns igen av Eclipse för lansering. Senast ändrad: 2025-01-22 17:01

Översikt. Tú-kommandon är den singulära formen av informella kommandon. Du kan använda bekräftande tú-kommandon för att berätta för en vän, familjemedlem i samma ålder som du eller yngre, klasskamrat, barn eller husdjur att göra något. För att säga åt någon att inte göra något, skulle du använda ett negativt tú-kommando. Senast ändrad: 2025-06-01 05:06

Klass 2 och 3 kretsar definieras som delen av ledningssystemet mellan strömkällan och den anslutna utrustningen. Klass 3-kretsar begränsar uteffekten till en nivå som vanligtvis inte initierar bränder. Men de kan och fungerar på högre spänningsnivåer och kan därför utgöra en chockrisk. Senast ändrad: 2025-01-22 17:01

Vilken komponent kommer troligen att tillåta fysiska och virtuella maskiner att kommunicera med varandra? -Virtuella switchar tillåter flera virtuella servrar och/eller stationära datorer att kommunicera på ett virtuellt nätverkssegment och/eller fysiskt nätverk. Virtuella switchar konfigureras ofta i hypervisorn. Senast ändrad: 2025-01-22 17:01

Roku utökar sin räckvidd bortom sina egna set-top-boxar och mediaströmningsstickor. Du kan nu komma åt dess kostnadsfria film- och TV-tjänst, The Roku Channel, på PC, Mac, mobil och surfplatta - i princip allt med en webbläsare. Nu kan du gå till webbplatsen (eller öppna smart TV-appen) för att titta på samma innehåll. Senast ändrad: 2025-01-22 17:01

Egenskaper i klassvägen. I en Spring Boot-applikation, log4j2. egenskaper-filen kommer vanligtvis att finnas i resursmappen. Innan vi börjar konfigurera Log4J 2 kommer vi att skriva en Java-klass för att generera loggmeddelanden via Log4J 2. Senast ändrad: 2025-01-22 17:01

Om två objekt har samma form kallas de "liknande". När två figurer är lika, är förhållandet mellan längderna på deras motsvarande sidor lika. För att avgöra om trianglarna som visas är lika, jämför deras motsvarande sidor. Senast ändrad: 2025-01-22 17:01