Det används flitigt av en mängd olika industrier. Dessa industrier är fordons-, flyg-, försvars- och industriutrustning, anläggningsdesign, konsumentförpackade varor, arkitektur och konstruktion, processkraft och petroleum och andra tjänster.CATIA används också i det europeiska flyg- och rymdfartAirbus. Senast ändrad: 2025-01-22 17:01

Tryck på menyalternativet "Allmänt". Rulla ner till botten av skärmen och tryck på "Återställ". Detta tar dig till skärmen Återställ alternativ. Tryck på "Radera allt innehåll och inställningar." TheiPod uppmanar dig med två knappar: "EraseiPod" och "Avbryt." Tryck på "RaderaiPod." iPod raderar innehållet och startar om dessiOS-programvaran. Senast ändrad: 2025-01-22 17:01

Välj Animationsscheman i aktivitetsfönstret för bilddesign. Rulla ner till botten av de scheman som anges. Där är du - vår alldeles egna kategori för anpassade animationsscheman (användardefinierad) är listad. Använd "Simple Animation"-schemat på bilden. Senast ändrad: 2025-01-22 17:01

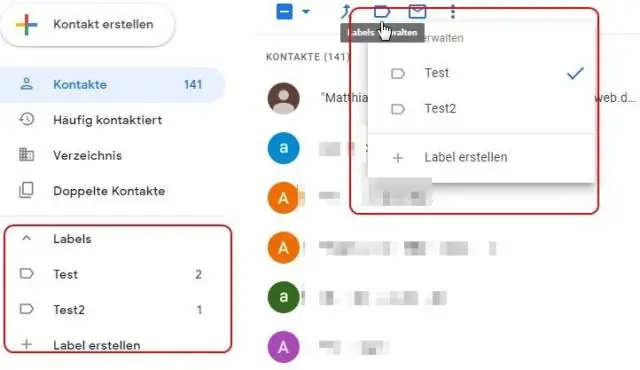

Så här skapar du en kontaktgrupp: Klicka på Gmail i det övre vänstra hörnet på din Gmail-sida och välj sedan Kontakter. Välj kontakter som du vill lägga till i en grupp, klicka på knappen Grupper och skapa sedan en ny. Ange namnet på gruppen. Klicka på OK. Senast ändrad: 2025-01-22 17:01

Ett 2-byte ASN är ett 16-bitars nummer. Detta format ger 65 536 ASN:er (0 till 65535). Från dessa ASN:er reserverade Internet Assigned Numbers Authority (IANA) 1 023 av dem (64512 till 65534) för privat bruk. Ett 4-byte ASN är ett 32-bitars nummer. Senast ändrad: 2025-01-22 17:01

Det sägs ofta att det tar i genomsnitt 17 år för forskningsbevis att nå klinisk praxis. Senast ändrad: 2025-01-22 17:01

IPhone 7 och iPhone 7 Plus har Touch ID, som fungerar snabbare och mer tillförlitligt än Face ID på iPhone X. iPhone 7 och 7 Plus har båda fingeravtryckssensorn Touch ID, som används för att låsa upp telefonen och autentisera Apple Pay-köp. Senast ändrad: 2025-01-22 17:01

De mest populära internetleverantörerna Comcast. Comcast är den största kabelleverantören i USA och ansluter mer än 17 miljoner användare till Internet dagligen. AT&T. Cox Communications. Time Warner-kabel. Verizon. Senast ändrad: 2025-01-22 17:01

En splitter och en diplexer kan se väldigt lika ut. De båda kommer att ha flera anslutningar i ena änden och en anslutning i den andra. En diplexer tar dock två signaler in och gör en ut. En splitter tar en signal in och gör två ut. Senast ändrad: 2025-01-22 17:01

Operator större än eller lika (>=) Operatorn större än eller lika returnerar sant om den vänstra operanden är större än eller lika med den högra operanden. Senast ändrad: 2025-01-22 17:01

Donald Olding Hebb FRS (22 juli 1904 – 20 augusti 1985) var en kanadensisk psykolog som var inflytelserik inom området neuropsykologi, där han försökte förstå hur neuronernas funktion bidrog till psykologiska processer som inlärning. Senast ändrad: 2025-06-01 05:06

De fyra typerna av åtkomstattacker är lösenordsattacker, förtroendeutnyttjande, portomdirigering och man-in-the-middle-attacker. Senast ändrad: 2025-01-22 17:01

Klicka på Apple-menyikonen i det övre hörnet av din MacBook Pro-skärm, välj "Systeminställningar" och välj sedan "Ljud". Klicka på fliken "Input" i fönstret Ljudinställningar. Klicka på rullgardinsmenyn "Använd ljudport för" och välj "Input". Senast ändrad: 2025-01-22 17:01

Vilka två påståenden beskriver mellanliggande enheter? (Välj två.) Mellanliggande enheter genererar datainnehåll. Mellanliggande enheter ändrar datainnehåll. Mellanliggande enheter styr datavägen. Mellanliggande enheter ansluter individuella värdar till nätverket. Mellanliggande enheter initierar inkapslingsprocessen. Senast ändrad: 2025-01-22 17:01

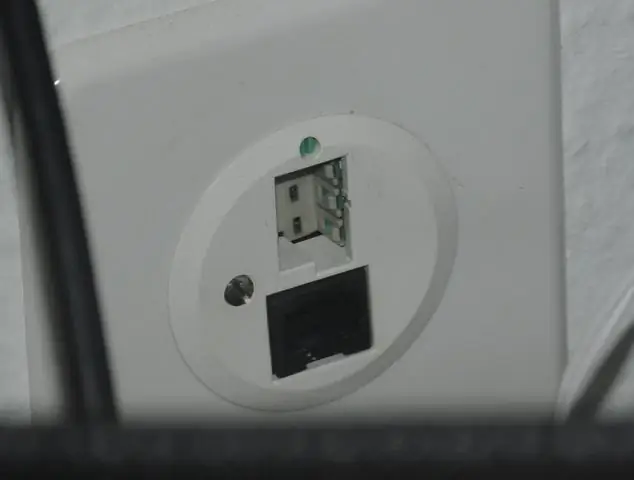

Välj Y-cam Outdoor HD Pro från skärmen för val av enhet. Om du redan har ett konto väljer du Lägg till nytt från kamerainstrumentpanelen och väljer sedan Y-cam Outdoor HD Pro. Anslut din kamera till en strömkälla med den medföljande strömkabeln och anslut sedan kameran till din router med Ethernet-kabeln. Senast ändrad: 2025-06-01 05:06

Skapa ett titelblock Starta en ny tom ritning. Rita din ritgräns med vanliga AutoCAD-kommandon och -objekt. Ange ATTDEF vid kommandotolken för att infoga attributdefinitionsobjekt. Ange taggnamnet, till exempel DESC1, DESC2, SHEET, SHEET_TOTAL. Ställ in andra egenskaper och värden för attributdefinitioner. Välj OK. Senast ändrad: 2025-01-22 17:01

Här är stegen du behöver följa för att komma igång med WhatsApp på din Windows Phone 8.1 eller senare: Ladda ner och installera WhatsApp på din telefon. Installera WhatsApp genom att trycka på den och följa uppmaningarna. När det är installerat trycker du på "WhatsApp" En lista med "Villkor" bör dyka upp på skärmen. Senast ändrad: 2025-01-22 17:01

Individer och familjer (upp till 5 rader) som för närvarande har ett efterbetalt kontrakt hos sin nuvarande operatör (inklusive AT&T, Sprint eller Verizon) och vill byta till T-Mobile kan dra nytta av ersättningserbjudandet för Early Termination Fee (ETF). Senast ändrad: 2025-06-01 05:06

Nätverksimplementeringsstudier Det första steget i att implementera antingen ett nytt datanätverk, eller uppgradering/expansion av ett redan befintligt, är att förstå våra kunders behov och ekonomiska möjligheter för att tillhandahålla den mest pålitliga och effektiva lösningen, med tillväxtpotential i framtiden. Senast ändrad: 2025-01-22 17:01

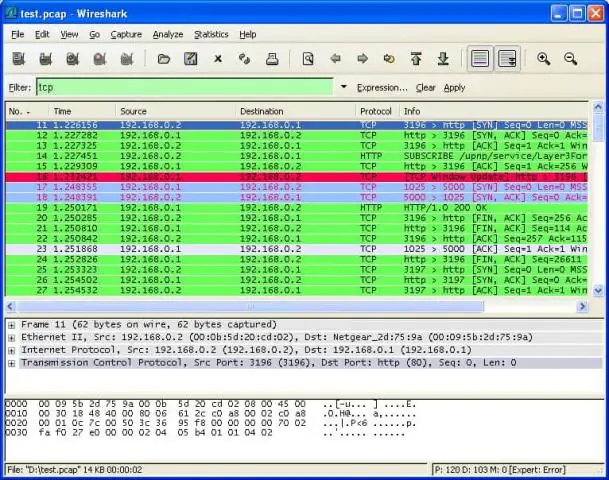

Pcap filändelsen är huvudsakligen associerad med Wireshark; ett program som används för att analysera nätverk..pcap-filer är datafiler som skapats med programmet och de innehåller paketdata från ett nätverk. Dessa filer används huvudsakligen för att analysera nätverksegenskaperna för en viss data. Senast ändrad: 2025-01-22 17:01

Exportera nyckelringsobjekt I appen Nyckelringstillgång på din Mac väljer du de objekt du vill exportera i fönstret Nyckelringstillgång. Välj Arkiv > Exportera objekt. Välj en plats för att spara dina nyckelringsobjekt, klicka på popupmenyn Filformat och välj sedan en filtyp. Klicka på Spara. Skriv in ett lösenord. Senast ändrad: 2025-01-22 17:01

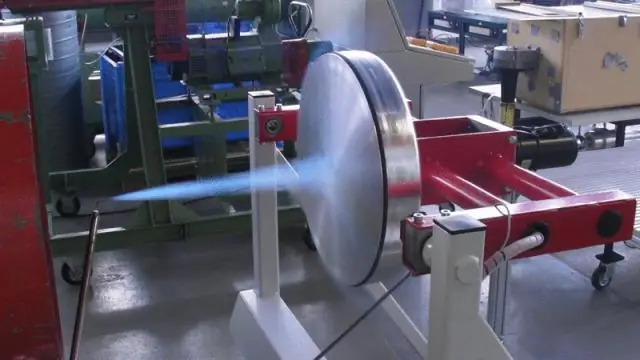

En elmätare är ett mycket noggrant instrument som mäter mängden el du använder. Om du tittar genom glashöljet ser du en roterande metallskiva. Den roterar i proportion till mängden el som används vid den tiden. Senast ändrad: 2025-01-22 17:01

I hjärtat av en digitalkamera finns en CCD- eller aCMOS-bildsensor. Digitalkamera, delvis demonterad. Linsenheten (nederst till höger) är delvis borttagen, men sensorn (överst till höger) tar fortfarande en bild, som ses på LCD-skärmen (nedre till vänster). Senast ändrad: 2025-01-22 17:01

Torrgranulering är en process där granulat bildas utan hjälp av någon flytande lösning. Processen används om ingredienserna som ska granuleras är känsliga för fukt eller värme. Komprimering används för att förtäta pulvret och forma granulat. Senast ändrad: 2025-01-22 17:01

Releasepolicyer är en del av releasehanteringsprocessen. Utgivningspolicyn hos en IT-tjänsteleverantör syftar till att hjälpa till att planera och stödja övergången. Det finns flera kriterier som en releasepolicy måste uppfylla enligt releasehanteringsprocessen. Senast ändrad: 2025-01-22 17:01

Det korrekta sättet att jämföra kartor för värdelikhet är att: Kontrollera att kartorna har samma storlek(!) Få nycklar från en karta. För varje nyckel från den uppsättningen du hämtade, kontrollera att värdet som hämtas från varje karta för den nyckeln är detsamma (om nyckeln saknas från en karta är det ett totalt misslyckande av jämlikhet). Senast ändrad: 2025-01-22 17:01

Ett semantiskt lager är en affärsrepresentation av företagsdata som hjälper slutanvändare att komma åt data autonomt med vanliga affärstermer. Ett semantiskt lager mappar komplexa data till välbekanta affärstermer som produkt, kund eller intäkter för att erbjuda en enhetlig, konsoliderad bild av data i hela organisationen. Senast ändrad: 2025-06-01 05:06

Viktiga AWS-tjänster Den AWS-tjänst som är väsentlig för Operational Excellence är AWS CloudFormation, som du kan använda för att skapa mallar baserade på bästa praxis. Detta gör att du kan tillhandahålla resurser på ett ordnat och konsekvent sätt från din utveckling till produktionsmiljöer. Senast ändrad: 2025-01-22 17:01

Frågeoptimering är den del av frågeprocessen där databassystemet jämför olika frågestrategier och väljer den som har lägst förväntad kostnad. Optimeraren uppskattar kostnaden för varje bearbetningsmetod för frågan och väljer den som har den lägsta uppskattningen. För närvarande använder de flesta system detta. Senast ändrad: 2025-01-22 17:01

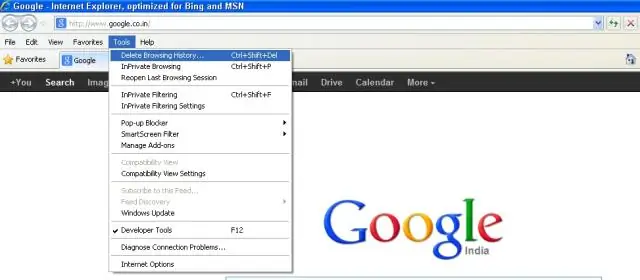

Internet Explorer Klicka på knappen "Settings" i avsnittet Browsing History för att öppna fönstret "Temporary Internet Files and History Settings". Klicka på knappen "Visa filer" i avsnittet Temporary Internet Files för att öppna internetsidans cache i Windows Explorer och visa de cachade sidorna och objekten. Senast ändrad: 2025-01-22 17:01

Om du tidigare hade ett fungerande Google Voice-nummer, och du kunde skicka och ta emot SMS-meddelanden, och nu meddelandena misslyckas med att skicka, då: Om Google avvisar din överklagan, finns det inget annat du kan göra. Du kan inte längre använda Google Voice. Senast ändrad: 2025-01-22 17:01

Den första typen av adressbindning är adressbindning vid kompilering. Detta tilldelar ett utrymme i minnet till maskinkoden för en dator när programmet kompileras till en körbar binär fil. Adressbindningen allokerar alogisk adress till startpunkten för segmentminnet där objektkoden lagras. Senast ändrad: 2025-01-22 17:01

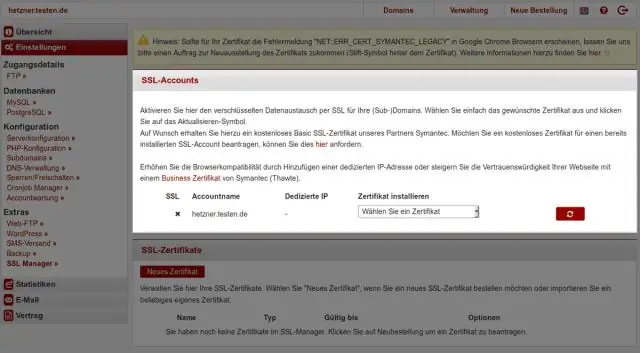

Du kan installera flera SSL-certifikat på en domän, men först ett varningens ord. Många människor vill veta om du kan installera flera SSL-certifikat på en enda domän. Svaret är ja. Och det finns många webbplatser som gör det. Senast ändrad: 2025-01-22 17:01

Hur man konverterar en PFX till en separat. nyckel/. crt-fil Installerad OpenSSL – starta den från dess Bin-mapp. Starta kommandotolken och cd till mappen som innehåller din. pfx-fil. Skriv först det första kommandot för att extrahera den privata nyckeln: Extrahera certifikatet: Nu som jag nämnde i inledningen av denna artikel behöver du ibland ha en okrypterad. Senast ändrad: 2025-06-01 05:06

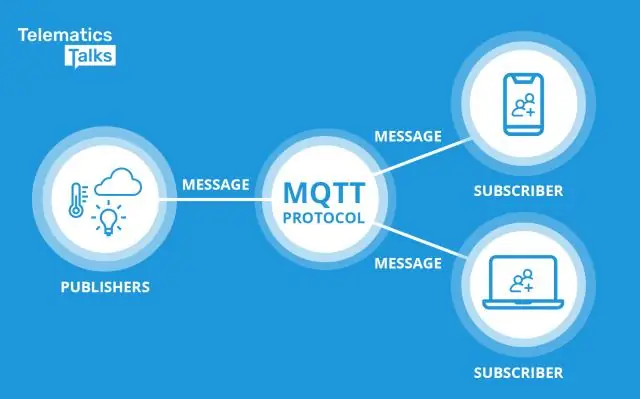

Ämnen. I MQTT hänvisar ordet ämne till en UTF-8-sträng som mäklaren använder för att filtrera meddelanden för varje ansluten klient. Ämnet består av en eller flera ämnesnivåer. Varje ämnesnivå separeras med ett snedstreck (ämnesnivåavgränsare). I jämförelse med en meddelandekö är MQTT-ämnen väldigt lätta. Senast ändrad: 2025-01-22 17:01

Case Study Research (CSR) behandlar ett individuellt fall (till exempel med ett enskilt samhälle, regim, parti, grupp, person eller händelse) och försöker förstå detta fall grundligt i termer av dess struktur, dynamik och sammanhang (båda diakron och synkron). Senast ändrad: 2025-01-22 17:01

Abs()-funktionen i C returnerar det absoluta värdet av ett heltal. Det absoluta värdet av ett tal är alltid positivt. Endast heltalsvärden stöds i C. h”-huvudfilen stöder abs()-funktionen i C-språket. Senast ändrad: 2025-06-01 05:06

Remove(Object O)-metoden används för att ta bort ett visst element från en uppsättning. Parametrar: Parametern O är av den typ av element som underhålls av denna uppsättning och specificerar elementet som ska tas bort från uppsättningen. Returvärde: Denna metod returnerar True om det angivna elementet finns i uppsättningen annars returnerar den False. Senast ändrad: 2025-01-22 17:01

XML-scheman kan utökas eftersom de är skrivna i XML. Senast ändrad: 2025-01-22 17:01

Sårbarhetshantering är metoden att proaktivt hitta och åtgärda potentiella svagheter i en organisations nätverkssäkerhet. Det grundläggande målet är att tillämpa dessa korrigeringar innan en angripare kan använda dem för att orsaka ett cybersäkerhetsbrott. Senast ändrad: 2025-06-01 05:06