Desired Capabilities är en klass som används för att deklarera en uppsättning grundläggande krav såsom kombinationer av webbläsare, operativsystem, webbläsarversioner etc. för att utföra automatisk testning av en webbapplikation i flera webbläsare. Senast ändrad: 2025-01-22 17:01

För att hitta den relativa formelmassan (M r) för en förening, adderar du de relativa atommassavärdena (A r-värden) för alla atomer i dess formel. Hitta M r för kolmonoxid, CO. Hitta M r för natriumoxid, Na 2O. Den relativa formelmassan för ett ämne, visat i gram, kallas en mol av det ämnet. Senast ändrad: 2025-06-01 05:06

Kommer 5:e generationens iPod också med fingeravtrycks-ID-skanningen? Svar: S: Svar: S: Den enda enhet som Apple säljer för närvarande som har fingeravtrycksskannern är iPhone 5S. Senast ändrad: 2025-01-22 17:01

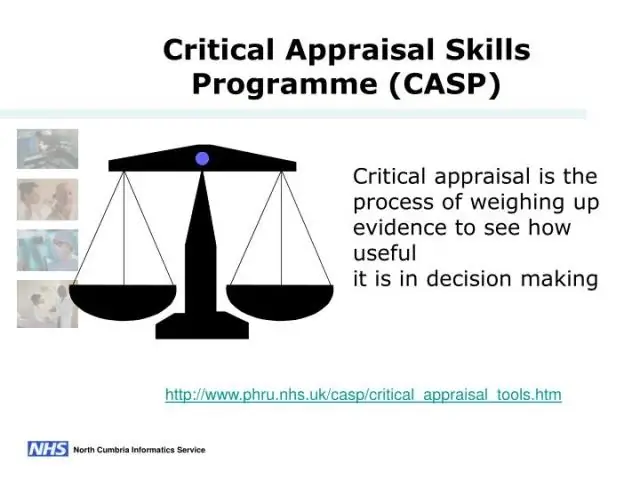

CASP syftar till att hjälpa individer att utveckla färdigheter för att hitta och förstå forskningsbevis och hjälpa dem att tillämpa bevis i praktiken. Verktygen för Critical Appraisal Skills Program (CASP) utvecklades för att lära människor hur man kritiskt bedömer olika typer av bevis. Senast ändrad: 2025-01-22 17:01

Följande scenarier är mest sannolikt att locka termiter till ditt hem. Högar av trä. Ved och vedhögar kan locka termiter och dra dem närmare ditt hem. Överskott av lövverk. När de ruttnar drar döda träd och stubbar till sig termiter. Trädlemmar och löv. Kompost. Tilltäppta takrännor. Vingar. Lerrör. Frass. Senast ändrad: 2025-06-01 05:06

Hur man: Hur man importerar adressbok (CSV) i Outlook2003 Steg 1: Öppna Microsoft Outlook. Klicka på "Arkiv" och välj "importera och exportera…" Välj "Importera från ett annat program eller fil" Välj "Kommaseparerade värden (Windows) Bläddra efter filen Son_Emails_Addresses.csv. Välj "Kontakter" Se till att importfilen är markerad. Senast ändrad: 2025-01-22 17:01

Egentligen använder DNS främst User Datagram Protocol (UDP) på port nummer 53 för att betjäna förfrågningar. Senast ändrad: 2025-01-22 17:01

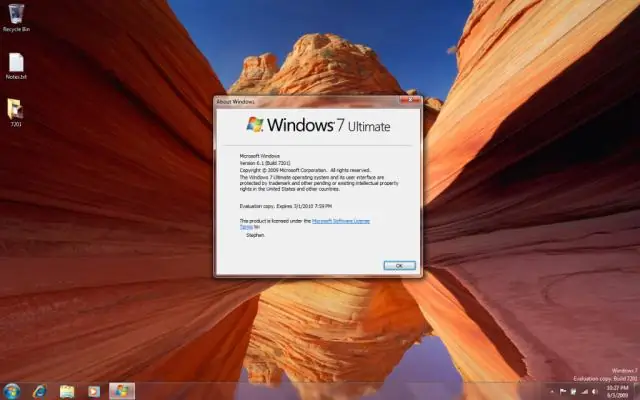

Installera Windows 7 SP1 med Windows Update (rekommenderas) Välj Start-knappen > Alla program > WindowsUpdate. I den vänstra rutan väljer du Sök efter uppdateringar. Om några viktiga uppdateringar hittas, välj länken för att se tillgängliga uppdateringar. Välj Installera uppdateringar. Följ instruktionerna för att installera SP1. Senast ändrad: 2025-01-22 17:01

Att ta bort kopparpress och klämringar av rostfritt stål från PEX-rör gör det möjligt att återanvända PEX-kopplingar. Skär först ut beslaget ur systemet så nära änden av beslaget som möjligt. Senast ändrad: 2025-01-22 17:01

Polymorfism är en av PHP-funktionerna för objektorienterad programmering (OOP). Om vi säger det med andra ord, "polymorfism beskriver ett mönster i objektorienterad programmering där en klass har varierande funktionalitet samtidigt som den delar ett gemensamt gränssnitt.". Senast ändrad: 2025-01-22 17:01

NASM-certifieringen är mer av en korrigerande övningscertifiering medan ISSA-certifieringen mer är en allmän utbildningscertifiering. NASM är ackrediterat av NCCA medan ISSA är ackrediterat av DEAC. Båda dessa personliga träningscertifieringar är högt ansedda inom den personliga träningsbranschen. Senast ändrad: 2025-01-22 17:01

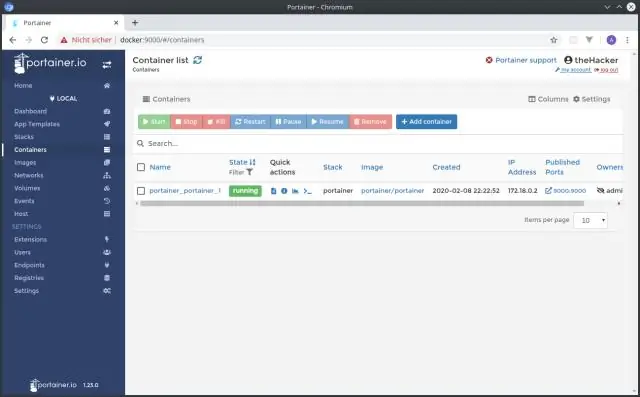

Snabbstart för innehåll i containerregistret. Innan du börjar. Bygg en Docker-bild. Lägg till bilden i Container Registry. Konfigurera docker för att använda kommandoradsverktyget gcloud som autentiseringshjälp. Tagga bilden med ett registernamn. Skjut bilden till Container Registry. Dra bilden från Container Registry. Städa. Vad kommer härnäst. Senast ändrad: 2025-01-22 17:01

Så här hittar du din databas IP-adress och SQL-port Håll ned Windows-tangenten på tangentbordet och tryck sedan på 'R'-tangenten för att öppna rutan 'Kör'. Skriv "cmd" i textrutan och klicka sedan på "OK". Skriv 'ipconfig' i den svarta rutan som kommer upp. Leta efter titeln "Ethernet-adapter" och leta efter "IPV4-adress", det här är din lokala IP-adress. Senast ändrad: 2025-01-22 17:01

Nej, CCNA-certifiering är inte alls nödvändigt för en informationssäkerhetskarriär. CCNA hjälper dig att förstå nätverkande. Informationssäkerhetsutbildade killar jobbar med revisions-, övervaknings- och säkerhetsföretag. CISA, CISSP, CIA, CISM är vad du behöver titta på. Senast ändrad: 2025-01-22 17:01

Gå till Inställningar > Batteri och tryck på 3 vertikala prickar längst upp till höger på skärmen. Välj Batterianvändning och kontrollera vilken app som äter mest kraft som leder till överhettning. Boven bland apparna kan vara en inbyggd Google-app eller en tredjepartsapp. Senast ändrad: 2025-01-22 17:01

Starta Java RMI-registret För att starta registret, kör kommandot rmiregistry på serverns värd. Detta kommando producerar ingen utdata (när det lyckas) och körs vanligtvis i bakgrunden. För mer information, se verktygsdokumentationen för rmiregistry [Solaris, Windows]. Senast ändrad: 2025-01-22 17:01

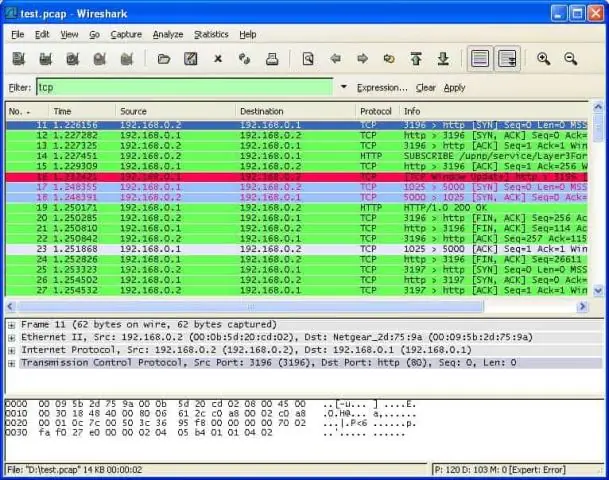

Om jag laddar upp en fil kommer min dator att vara källan och servern kommer att vara destinationen. Källan är systemet som skickar data; destinationen är systemet som tar emot data. I ett enkelriktat dataflöde kommer du att se (relativt) stora paket från en slutpunkt, med tcp. Senast ändrad: 2025-01-22 17:01

Klicka på Start-menyn och använd sökvägen Start > Alla program > Windows Virtual PC > Windows XPMode. Skriv ett lösenord i popup-rutan för att använda för din virtuella maskin, skriv igen för att verifiera och klicka på nästa. På den andra skärmen väljer du alternativet för att aktivera automatiska uppdateringar och klickar på Nästa. Senast ändrad: 2025-01-22 17:01

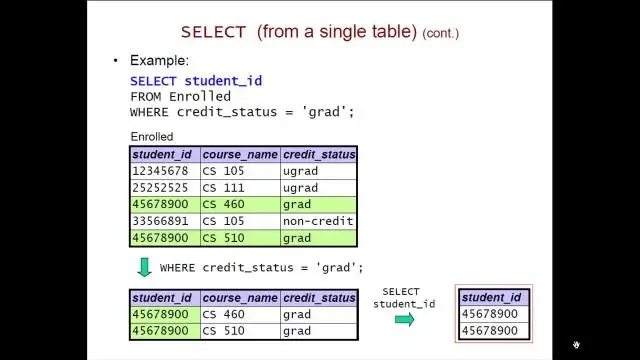

SQL Server-identitet. Identitetskolumnen i en tabell är en kolumn vars värde ökar automatiskt. Värdet i en identitetskolumn skapas av servern. En användare kan vanligtvis inte infoga ett värde i en identitetskolumn. Identitetskolumnen kan användas för att unikt identifiera raderna i tabellen. Senast ändrad: 2025-01-22 17:01

Videokameror samlar in sitt ljud genom en inbyggd mikrofon, men alla mikrofoner är inte skapade på samma sätt. Det finns tre grundläggande typer: mono, stereo och flerkanaligt eller "surroundljud". Senast ändrad: 2025-01-22 17:01

IPX/SPX står för Internetwork Packet Exchange/Sequenced Packet Exchange. IPX och SPX är nätverksprotokoll som ursprungligen användes i nätverk som använder Novell NetWare operativsystem, men blev allmänt använda på nätverk som distribuerade Microsoft Windows LANS, eftersom de ersatte NetWare LANS. Senast ändrad: 2025-01-22 17:01

Liksom HTTPS är WSS (WebSockets over SSL/TLS) krypterad, vilket skyddar mot man-in-the-middle-attacker. En mängd olika attacker mot WebSockets blir omöjliga om transporten är säker. Senast ändrad: 2025-01-22 17:01

På samma sätt, om du använder en Android-version äldre än 4.0, måste du trycka och hålla ett tomt utrymme på startskärmen och vänta på att en meny dyker upp. På den menyn väljer du alternativet Mappar > Ny mapp, vilket kommer att placera en mapp på din startskärm. Du kan sedan dra appar till den mappen. Senast ändrad: 2025-01-22 17:01

NET Reflector Desktop? (från Red Gate Software Ltd). NET Reflector gör att du enkelt kan se, navigera och söka igenom klasshierarkierna för. NET-församlingar, även om du inte har koden för dem. Med den kan du dekompilera och analysera. Senast ändrad: 2025-01-22 17:01

En backup-backup är en SQL Server-säkerhetskopia som är oberoende av sekvensen av konventionella SQL Server-säkerhetskopior. Att ta en säkerhetskopia förändrar vanligtvis databasen och påverkar hur senare säkerhetskopior återställs. En säkerhetskopia av enbart kopieringslogg kan dock ibland vara användbar för att utföra en onlineåterställning. Senast ändrad: 2025-01-22 17:01

REPEAT-kommandot i logotypen. Detta kommando låter användaren förenkla att rita former genom att tala om för Logoto REPEAT en riktning ett angivet antal gånger. Till exempel, om du ritar en fyrkant, ritar du egentligen bara samma sak fyra gånger i Logotyp (fd 100 rt 90 fd 100 rt 90 fd 100rt 90 fd 100 rt 90). Senast ändrad: 2025-01-22 17:01

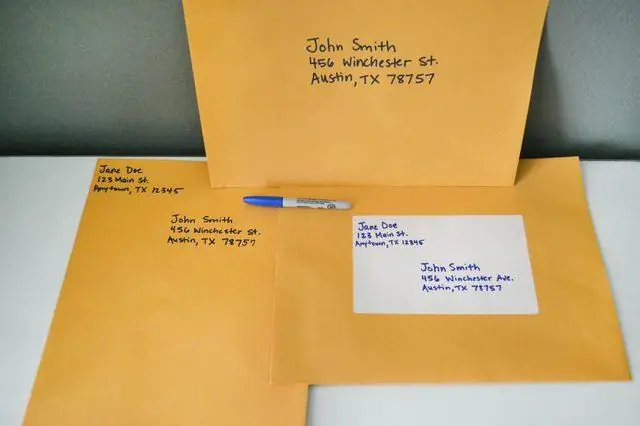

USPS inrikes leveranstider Mail Class Leveranshastighet Spårning USPS Retail Ground 2–8 arbetsdagar Ja Media Mail 2–8 arbetsdagar Ja First Class Mail (brev) 1–3 arbetsdagar Ingen First Class Mail (stora kuvert) 1–3 arbetsdagar Nej. Senast ändrad: 2025-06-01 05:06

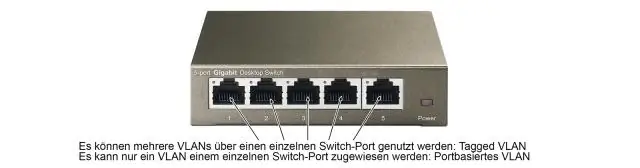

VLAN ökar storleken på broadcast-domäner men minskar inte antalet kollisionsdomäner -> D är inte korrekt. VLAN ökar antalet sändningsdomäner samtidigt som de minskar storleken på sändningsdomänerna vilket ökar utnyttjandet av länkarna. Senast ändrad: 2025-01-22 17:01

De tre vanligaste operativsystemen för persondatorer är Microsoft Windows, macOS och Linux. Senast ändrad: 2025-01-22 17:01

NEW DELHI: Bharti Airtel var det mest konsekventa datanätverket i sex av de tio mest folkrika städerna, inklusive Mumbai och New Delhi, medan Reliance Jio var det bästa nätverket med högsta kvalitet genomgående i Kolkata och Jaipur, enligt Tutelas senaste rapport om mobilnätverk för Indien. Senast ändrad: 2025-01-22 17:01

Sättet Event Bus i Vert. x fungerar är att den kan leverera meddelanden till vertiklar som körs på olika JVM:er och skrivna på olika språk, så länge de alla är en del av samma Vert. Som du kan se, när du kommunicerar inuti samma JVM kommer objekt att skickas precis som minnesreferens mellan vertikaler. Senast ändrad: 2025-01-22 17:01

Term fråga redigera. Returnerar dokument som innehåller en exakt term i ett angivet fält. Som standard ändrar Elasticsearch värdena för textfält som en del av analysen. Detta kan göra det svårt att hitta exakta matchningar för textfältsvärden. Använd matchningsfrågan istället för att söka efter textfältsvärden. Senast ändrad: 2025-01-22 17:01

Edison Plug. Av Sweetwater den 30 januari 2004, 12:00. En vanlig hushållskontakt i USA. Kännetecknas av att ha två platta blad och en halvrunda slipad stift. Det finns flera olika varianter av det här temat: En kontakt med 20 ampere har i allmänhet ett blad vinkelrätt mot det andra. Senast ändrad: 2025-01-22 17:01

Gör något av följande: Tryck på stoppknappen tills vagnen är i bläckbyte till höger. Håll ned stoppknappen i tre sekunder för att flytta den till byte av bläckpatron. Senast ändrad: 2025-01-22 17:01

Klicka på sökikonen på ditt operativsystem, skriv Skanna i sökfältet, från de visade resultaten högerklicka på Skanna till och välj Öppna filplats. Högerklicka på Scanto.exe och välj Skicka till > Skrivbord, det kommer att skapa en genväg för skanningsmjukvaran på din dator. Senast ändrad: 2025-01-22 17:01

Blockera en avsändare I meddelandelistan väljer du ett meddelande från avsändaren som du vill blockera. I Outlook-menyraden väljer du Meddelande > Skräppost > Blockera avsändare. Outlook lägger till avsändarens e-postadress i listan med blockerade avsändare. Obs! Du kan återställa alla e-postmeddelanden som finns i skräppostmappen. Senast ändrad: 2025-01-22 17:01

Lyckligtvis för dig har big data-communityt i princip bestämt sig för tre optimerade filformat för användning iHadoop-kluster: Optimized Row Columnar (ORC), Avro ochParquet. Senast ändrad: 2025-01-22 17:01

Fördelarna med PowerPoint inkluderar användarvänligheten och möjligheten att skapa ett smidigt presentationsflöde, medan nackdelarna inkluderar oförmågan att representera komplexiteten i vissa ämnen och behovet av grundläggande utrustning för att presentera bildspelet. Senast ändrad: 2025-01-22 17:01

Fjärrfelsökning ger utvecklare möjligheten att diagnostisera unika buggar på en server eller annan process. Det ger möjlighet att spåra dessa irriterande runtime-buggar och identifiera prestandaflaskhalsar och resurssänkor. I den här handledningen tar vi en titt på fjärrfelsökning med JetBrains IntelliJ IDEA. Senast ändrad: 2025-01-22 17:01

Svaret är "Ja", du kan använda Java som ett skriptspråk i ett Java-program själv. Dessutom finns det flera andra språk som också kan användas för detta ändamål - Javascript, LUA, Groovy, Ruby, listan är lång. Integration har gjorts mycket enklare med introduktionen av javax. Senast ändrad: 2025-01-22 17:01