Dessa inkluderar: Galaxy S6, Galaxy S6 Edge, Galaxy S6Edge+, Samsung Galaxy Note 5, Galaxy S7, Galaxy S7 Edge, Galaxy S8, Galaxy S8+. Men oroa dig inte, om du har en Samsung-telefon är du inte begränsad till bara Gear VR-headset. Samsung Androidphones är kompatibla med andra headset som finns på marknaden. Senast ändrad: 2025-01-22 17:01

Den senaste lediga tjänsten i Bombay High Court junior kontorist och Steno deklarerar att använda Krutidev teckensnitt för skrivtest. Shivajifont är det vanligaste typsnittet för Marathi Typing. Senast ändrad: 2025-01-22 17:01

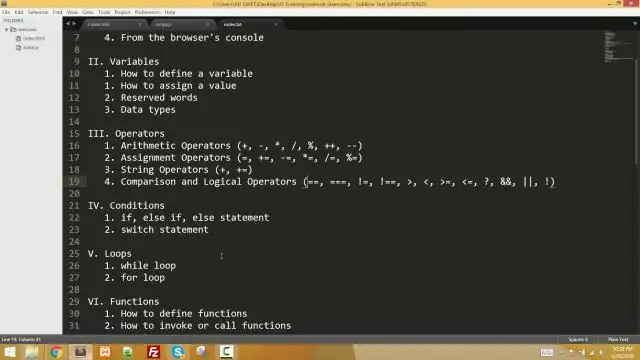

Metodattributet anger hur formulärdata ska skickas (formulärdata skickas till sidan som anges i åtgärdsattributet). Formulärdata kan skickas som URL-variabler (med method='get') eller som HTTP-posttransaktion (med method='post'). Anmärkningar om GET: Lägger till formulärdata i URL:en i namn/värdepar. Senast ändrad: 2025-01-22 17:01

Spela Apex Legends på macOS På forumen dedikerade till Apex Legends undrar vissa spelare om det är möjligt att spela det från aMac. Officiellt är svaret NEJ. Electronic Arts erbjuder inte macOS-klienter för Apex Legends. Det finns dock flera tips för att spela EA:s battleroyale-skjutspel på en macOS-dator. Senast ändrad: 2025-01-22 17:01

Nomad Open Source och Enterprise-funktioner Nomad Open Source tar upp den tekniska komplexiteten i orkestrering av arbetsbelastning i molnet, på plats eller på hybridinfrastruktur. Nomad Enterprise tar itu med den organisatoriska komplexiteten hos flerlags- och multiklusterinstallationer med samarbets- och styrningsfunktioner. Senast ändrad: 2025-01-22 17:01

Gå till http://www.chef.io/chef/install. Klicka på fliken Chef Client. Välj Windows, en version och en arkitektur. Under Nedladdningar väljer du vilken version av kock-klienten du vill ladda ner och klickar sedan på länken som visas nedan för att ladda ner paketet. Se till att MSI är på målnoden. Senast ändrad: 2025-01-22 17:01

VIDEO Frågade också, vad är nyttan med ren mästare? Ren mästare är en av de många rengöring appar tillgängliga på Android . A rengöring appen är en som övervakar din Android för herrelösa filer som kan ta upp utrymme på din telefon och även sakta ner det.. Senast ändrad: 2025-01-22 17:01

Ta bort SD/minneskort - Samsung Galaxy Tab® 4(10.1) Se till att enheten är avstängd. Öppna MicroSD-åtkomstluckan (första luckan uppifrån; placerad på höger kant). Tryck in kortet för att lossa och skjut sedan ut kortet. Rikta in sidokåpan och tryck den försiktigt på plats. Senast ändrad: 2025-01-22 17:01

En release är distributionen av den slutliga versionen av en applikation. En mjukvaruversion kan vara antingen offentlig eller privat och utgör i allmänhet den första generationen av en ny eller uppgraderad applikation. En release föregås av distributionen av alfa- och sedan betaversioner av programvaran. Senast ändrad: 2025-01-22 17:01

Ordererkännande är en skriftlig bekräftelse på att beställningen är bokstöd eller mottagen. Efter att ha mottagit en orderbekräftelse förväntas det att kunden ska göra en betalning för beställda varor och tjänster, och därför kan du förvänta dig att få en faktura eller räkningen. Senast ändrad: 2025-01-22 17:01

De stora Oracle-versionerna med sina senaste patch-set är: Oracle 6: 6.0. 17 - 6,2. Oracle 7: 7.0. 12 - 7,3. 4.5. Oracle 8: 8.0. 3 - 8,0. Oracle 8i: 8.1. 5,0 - 8,1. Oracle 9i Release 1: 9.0. 1,0 - 9,0. Oracle 9i Release 2: 9.2. 0,1 - 9,2. Oracle 10g Release 1: 10.1. 0,2 - 10,1. Oracle 10g Release 2: 10.2. 0,1 - 10,2. Senast ändrad: 2025-01-22 17:01

Var kan jag hitta IMEI-koden på min Android-smarttelefon eller surfplatta? Öppna fliken Program och tryck på Inställningar. Tryck på Om telefon eller Om surfplatta. Tryck på Status och bläddra sedan nedåt för att hitta IMEI-koden. Senast ändrad: 2025-01-22 17:01

Beskrivningslänk. FormBuilder tillhandahåller syntaktisk socker som förkortar skapande av instanser av en FormControl, FormGroup eller FormArray. Det minskar mängden pannplåt som behövs för att bygga komplexa former. Senast ändrad: 2025-01-22 17:01

5 svar. Java förhindrar inte underklassning av klass med privata konstruktörer. Vad den förhindrar är underklasser som inte kan komma åt några konstruktörer av dess superklass. Detta innebär att en privat konstruktor inte kan användas i en annan klassfil, och en lokal paketkonstruktor kan inte användas i ett annat paket. Senast ändrad: 2025-06-01 05:06

Cloud computing ger många fördelar, såsom hastighet och effektivitet via dynamisk skalning. Men det finns också en mängd potentiella hot inom cloud computing. Dessa molnsäkerhetshot inkluderar dataintrång, mänskliga fel, illvilliga insiders, kontokapning och DDoS-attacker. Senast ändrad: 2025-01-22 17:01

Hydraulsystem används på byggarbetsplatser och i hissar. De hjälper användare att utföra uppgifter som de inte skulle orka göra utan hjälp av hydrauliska maskiner. De kan utföra uppgifter som involverar stora mängder vikt med till synes liten ansträngning. Senast ändrad: 2025-01-22 17:01

Sky har lanserat en uppdatering av sin Sky GoApp för Sky TV-kunder som låter dig titta på alla dina favoritbitar av teve - även inspelningar - när du är på språng. Uppdateringen kommer att rullas ut i etapper under sommaren på iOS, Android, Amazon Fire-enheter, PC, Mac och och Amazon Appstore. Senast ändrad: 2025-01-22 17:01

Apache-timeoutdirektivet definierar hur lång tid Apache kommer att vänta på att ta emot en get-begäran, eller hur lång tid det tar mellan mottagandet av TCP-paketen på PUT- och POST-förfrågningar, tiden mellan mottagandet av ACK:er vid överföringen av TCP-paket som svar. Senast ändrad: 2025-01-22 17:01

Handverktyget är mer en funktion än ett verkligt verktyg eftersom du sällan behöver klicka på handverktyget för att använda det. Håll helt enkelt ned mellanslagstangenten medan du använder något annat verktyg så ändras markören till handikonen, så att du kan flytta runt bilden i dess fönster genom att dra. Senast ändrad: 2025-01-22 17:01

SSH till en behållare Använd docker ps för att få namnet på den befintliga behållaren. Använd kommandot docker exec -it /bin/bash för att få ett bash-skal i behållaren. Generellt använder du docker exec -it för att utföra vilket kommando du än anger i behållaren. Senast ändrad: 2025-06-01 05:06

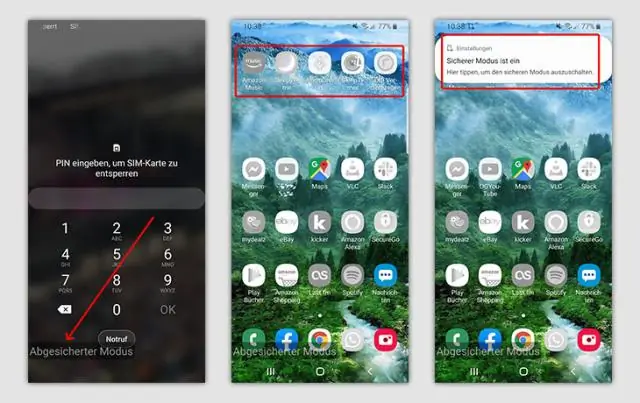

Öppna DeviceManager i felsäkert läge med nätverk. Dubbelklicka sedan för att expandera Nätverksadapter, högerklicka på drivrutinen och välj Aktivera. När du är i det här läget, öppna sidan Tjänster genom Kör kommando (Windows-knapp+R). Senast ändrad: 2025-01-22 17:01

Samsung TV: Hur spelar jag upp mediafiler i USB-enheter? 1 Anslut en USB-lagringsenhet till en USB-port på baksidan av din TV eller Mini One-anslutningen på din TV. 3 Välj den mediefil du vill spela upp. 4 Tryck på Enter-knappen för att visa kontrollpanelen. Senast ändrad: 2025-01-22 17:01

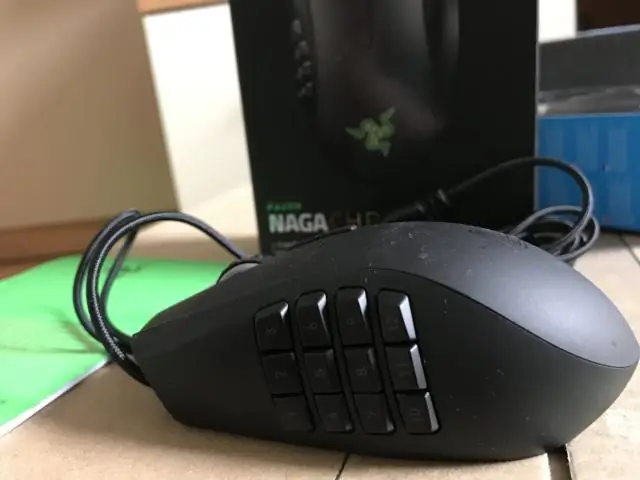

Inga delar specificerade. Steg 1 Razer Naga Epic Chroma demontering. Ta bort de fyra skruvarna med Phillips-huvud #00-skruvmejseln. NY. Dra försiktigt i den övre plastplattan på enheten och koppla försiktigt bort den vita sladden från kretskortet. Dra försiktigt upp de två sidoplastplattorna. Senast ändrad: 2025-01-22 17:01

Darktrace Antigena är en automatiserad responsfunktion som gör det möjligt för organisationer att "kämpa tillbaka" mot specifika cyberhot – utan att störa deras dagliga affärsaktivitet. Senast ändrad: 2025-06-01 05:06

Kontrollera behörigheter på kommandoraden med kommandoraden Ls Om du föredrar att använda kommandoraden kan du enkelt hitta en fils behörighetsinställningar med kommandot ls, som används för att lista information om filer/kataloger. Du kan också lägga till alternativet –l till kommandot för att se informationen i långlistformatet. Senast ändrad: 2025-06-01 05:06

En onlinelokaliseringstjänst (även känd som platsfinnare, butiksfinnare eller butikslokaliseringstjänst eller liknande) är en funktion som finns på webbplatser för företag med flera platser som gör det möjligt för besökare på webbplatsen att hitta platser för företaget i närheten av en adress eller postnummer eller inom en vald region. Senast ändrad: 2025-01-22 17:01

Defer-attributet talar om för webbläsaren att den ska fortsätta att arbeta med sidan och ladda skriptet "i bakgrunden" och sedan köra skriptet när det laddas. Skript med defer blockerar aldrig sidan. Skript med defer körs alltid när DOM är klart, men före DOMContentLoaded-händelsen. Senast ändrad: 2025-01-22 17:01

Stäng av eller starta om Windows med "Alt + F4" När fokus i Windows 10 är på skrivbordet kan du trycka på Alt + F4-tangenterna på tangentbordet för att öppna avstängningsmenyn. I dialogrutan Stäng av Windows kan du öppna rullgardinsmenyn för att välja om du vill stänga av, starta om eller försätta enheten i viloläge. Senast ändrad: 2025-01-22 17:01

En reducering är en funktion som bestämmer ändringar i en applikations tillstånd. Den använder åtgärden den tar emot för att fastställa denna förändring. Vi har verktyg, som Redux, som hjälper till att hantera en applikations tillståndsändringar i en enda butik så att de beter sig konsekvent. Senast ändrad: 2025-01-22 17:01

Öppna Azure Portal: https://portal.azure.com. Klicka på Resursgrupper och sedan på SQL-serverns resursgrupp. Klicka på SQL-servern i bladet Resursgrupp. Klicka på "Brandvägg" i kategorin "Säkerhet". Lägg till din klient-IP inom detta blad. Klicka på spara för att spara inställningarna. Senast ändrad: 2025-01-22 17:01

Federated Identity Management (FIM) är ett arrangemang som kan göras mellan flera företag för att låta abonnenter använda samma identifieringsdata för att få tillgång till nätverken för alla företag i gruppen. Användningen av ett sådant system kallas ibland för identitetsfederation. Senast ändrad: 2025-01-22 17:01

Säkerhetschefen. En säkerhetshanterare är ett objekt som definierar en säkerhetspolicy för en applikation. Denna policy anger åtgärder som är osäkra eller känsliga. Vanligtvis körs en webbapplet med en säkerhetshanterare som tillhandahålls av webbläsaren eller Java Web Start-plugin. Senast ändrad: 2025-01-22 17:01

HP Photosmart 7520-skrivare - Första gången skrivarinstallation Steg 1: Ta ut skrivaren ur kartongen. Steg 2: Anslut nätsladden och slå på skrivaren. Steg 3: Välj ditt språk och land/region. Steg 4: Justera kontrollpanelens display. Steg 5: Ställ in tid och datum. Steg 6: Fyll på vanligt papper. Steg 7: Installera bläckpatronerna. Steg 8: Installera skrivarprogrammet. Senast ändrad: 2025-01-22 17:01

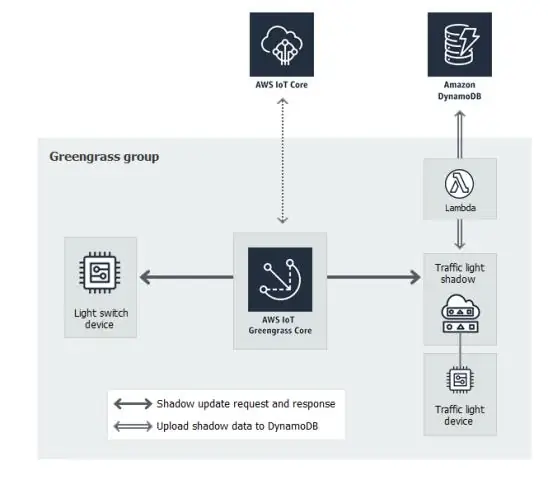

Rollen används sedan för att ge en Lambda-funktion åtkomst till en DynamoDB-tabell. Bifoga IAM-policyn till en IAM-roll Navigera till IAM-konsolen och välj Roller i navigeringsfönstret. Välj AWS-tjänst och välj sedan Lambda. På sidan Bifoga behörighetspolicyer skriver du MyLambdaPolicy i sökrutan. Senast ändrad: 2025-01-22 17:01

Använda Ant-migreringsverktyget Ange autentiseringsuppgifter och anslutningsinformation för den inbyggda Salesforce-källorganisationen. Skapa hämta mål i build. Konstruera ett projektmanifest i paket. Kör Ant Migration Tool för att hämta metadatafiler från Salesforce. Senast ändrad: 2025-01-22 17:01

I den här självstudien lär du dig hur du distribuerar en applikation från AWS Marketplace till en Windows WorkSpace med Amazon WorkSpaces Application Manager (Amazon WAM). Steg 1: Välj en prenumerationsplan. Steg 2: Lägg till en applikation i din katalog. Steg 3: Tilldela en applikation till en användare. Senast ändrad: 2025-01-22 17:01

Visa ledigt lagringsutrymme Från valfri startskärm trycker du på appikonen. Tryck på Inställningar. Rulla ned till "System" och tryck sedan på Lagring. Under "Enhetsminne" se värdet Tillgängligt utrymme. Senast ändrad: 2025-06-01 05:06

Blowfish, AES, RC4, DES, RC5 och RC6 är exempel på symmetrisk kryptering. Den mest använda symmetriska algoritmen är AES-128, AES-192 och AES-256. Den största nackdelen med den symmetriska nyckelkrypteringen är att alla inblandade parter måste byta ut nyckeln som används för att kryptera data innan de kan dekryptera den. Senast ändrad: 2025-01-22 17:01

Det enda sättet att "bifoga" ett dokument till Twitter är att ladda upp det till Internet och dela webbadressen där dokumentet finns. Ladda upp dokumentet till Internet. Kopiera och klistra in URL:en till dokumentet i en länkförkortningstjänst som bit.ly eller is.gd. Kopiera den förkortade länken. Logga in på Twitter. Senast ändrad: 2025-01-22 17:01

Om du är på redigeringssidan av webbsidan och tittar igenom HTML-koden, finns metatiteln i dokumentets huvud. Här är metatiteln åtskild av "titel"-taggar som This Is theMeta Title. Senast ändrad: 2025-01-22 17:01