Efter att FixMeStick startar upprättar den en internetanslutning, söker efter produktuppdateringar, laddar ner de senaste signaturerna för skadlig programvara och startar sin skanning för borttagning av skadlig programvara. Allt detta sker utan någon åtgärd från användaren. Faktum är att det dyker upp ett meddelande som föreslår att du ska ta en paus, eftersom skanningen kan ta timmar. Senast ändrad: 2025-01-22 17:01

Följande är stegen för att skapa ett enkelt Spring Boot Project. Steg 1: Öppna Spring initializr https://start.spring.io. Steg 2: Ange namnet på gruppen och artefakten. Steg 3: Klicka nu på knappen Generera. Steg 4: Extrahera RAR-filen. Steg 5: Importera mappen. SpringBootExampleApplication.java. pom.xml. Senast ändrad: 2025-01-22 17:01

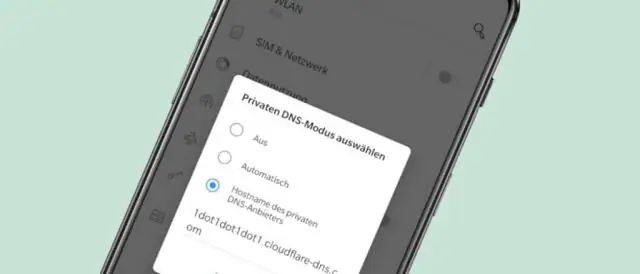

Standard DNS är inte krypterad någonstans. DNSSEC har kryptografiskt signerade (men fortfarande inte krypterade) svar. Det har funnits några icke-standardiserade idéer och implementeringar under åren, men inget större. Senast ändrad: 2025-01-22 17:01

Några exempel på vanliga substantiv är saker som bord, hund, stad, kärlek, film, hav, bok. Ett propernomen är ett substantiv som refererar till en specifik person, plats, sak, djur eller idé. Allt runt omkring dig är ett substantiv, och så att lära sig att identifiera vanliga och egennamn är viktigt för ditt skrivande. Senast ändrad: 2025-01-22 17:01

Anslut till din Raspberry Pi med din mobil/surfplatta Installera först tightvncserver på din Raspberry Pi. Se till att du är ansluten till samma WiFi-nätverk som din mobila enhet från din Raspberry Pi. Hitta IP-adressen för din Raspberry Pi med ifconfig. Starta nu VNC-servern på Raspberry Pi vncserver:1. Senast ändrad: 2025-01-22 17:01

Den enpoliga omkopplaren är den allmänna arbetshästen för switchar. Den används för att styra en lampa, behållare eller annan enhet från en enda plats. En utmärkande egenskap hos en enpolig vippströmbrytare är att den har på och av-markeringar på vippkontakten. Senast ändrad: 2025-01-22 17:01

Säker Google Public DNS den så kallade 'last-hop' genom att kryptera kommunikation med klienter? ja! Traditionell DNS-trafik transporteras över UDP eller TCP utan kryptering. Vi tillhandahåller även DNS över HTTPS som krypterar trafiken mellan klienter och Google Public DNS. Senast ändrad: 2025-06-01 05:06

Urs betyder "din". Senast ändrad: 2025-01-22 17:01

En datamodell definieras som det arkitektoniskt strukturerade sättet att lagra data i en applikation. Salesforce-plattformen tillhandahåller en standardmodell som låter dig anpassa datamodellerna för anpassad funktionalitet. Datamodellering: Ge dina data en struktur – fält, objekt och relationer i Salesforce Org. Senast ändrad: 2025-01-22 17:01

En funktionspunkt (FP) är en måttenhet för att uttrycka mängden affärsfunktionalitet som ett informationssystem (som en produkt) tillhandahåller en användare. FP:er mäter programvarans storlek. De är allmänt accepterade som en industristandard för funktionell dimensionering. Senast ändrad: 2025-01-22 17:01

Bästa svaret: Den största externa hårddisken som PS4 stöder kan vara upp till 8TB, vilket är konsolens maximala externa lagringskapacitet. Senast ändrad: 2025-01-22 17:01

Kroppssensorer Ger tillgång till dina hälsodata från hjärtfrekvensmätare, träningsmätare och andra externa sensorer. Det goda: Fitnessappar behöver detta tillstånd för att övervaka din puls medan du tränar, ge hälsotips, etc. Det dåliga: En skadlig app kan spionera på din hälsa. Senast ändrad: 2025-06-01 05:06

Tiger Cash är idealiskt för alla studenter som har ett Mizzou ID-kort och tillbringar tid på campus. TigerCard Manager tillåter användare att sätta in pengar på ett förbetalt konto som kan användas på The Mizzou Store, alla Campus Dining Services-platser och utvalda tjänster på MizzouRec. Senast ändrad: 2025-01-22 17:01

S: Om du använder Oath-tjänster som en inloggad användare (t.ex. om du har ett konto och loggar in för att få åtkomst till tjänster som Messenger, Yahoo Mail, AOL Mail och andra) måste du godkänna de nya Oaths användarvillkor och Oaths sekretesspolicy. Dessa ändringar träder i kraft för inloggade användare så snart de samtycker. Senast ändrad: 2025-01-22 17:01

Oracle VirtualBox, tidigare SunVirtualBox, är en virtualiseringsplattform med öppen källkod som låter dig köra flera operativsystem på en enda maskin. Om du byter från VMware till VirtualBox kan du importera eller läsa en VMwarevirtual maskin i VirtualBox. Senast ändrad: 2025-01-22 17:01

Databasadministratörer (DBA) använder specialiserad programvara för att lagra och organisera data. Rollen kan innefatta kapacitetsplanering, installation, konfiguration, databasdesign, migrering, prestandaövervakning, säkerhet, felsökning samt säkerhetskopiering och dataåterställning. Senast ändrad: 2025-01-22 17:01

Åtgärdsöverflödet i åtgärdsfältet ger åtkomst till din apps mindre ofta använda åtgärder. Spillikonen visas bara på telefoner som inte har några menyhårdvaruknappar. Telefoner med menyknappar visar åtgärdsspillet när användaren trycker på knappen. Action overflow är fäst på höger sida. Senast ändrad: 2025-01-22 17:01

termit Med avseende på detta, vad kallas en vit myra? Termitbon var vanliga känd som terminarium eller termitaria. På tidigare engelska var termiter känd som "trä myror " eller " vita myror ". Den moderna termen användes första gången 1781.. Senast ändrad: 2025-06-01 05:06

I SQL Server är en synonym ett alias eller ett alternativt namn för ett databasobjekt såsom en tabell, vy, lagrad procedur, användardefinierad funktion och sekvens. En synonym ger dig många fördelar om du använder den på rätt sätt. Senast ändrad: 2025-01-22 17:01

Ett indexalias är ett sekundärt namn som används för att referera till ett eller flera befintliga index. De flesta Elasticsearch API:er accepterar ett indexalias istället för ett indexnamn. Senast ändrad: 2025-06-01 05:06

Perfekt för programmerare Linux stöder nästan alla större programmeringsspråk (Python, C/C++, Java, Perl, Ruby, etc.). Dessutom erbjuder det ett stort utbud av applikationer som är användbara för programmeringsändamål. Linux-terminalen är överlägsen useover Windows kommandorad för utvecklare. Senast ändrad: 2025-01-22 17:01

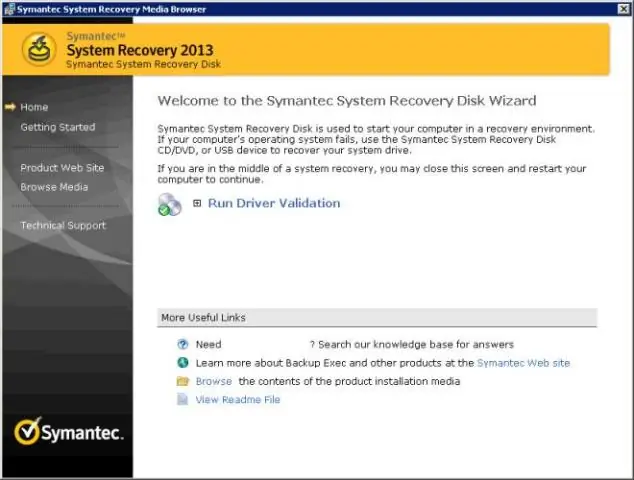

När du kommer in i Ghost, ta följande steg för att skapa bilden lokalt: Klicka på OK på den informativa Ghost-skärmen. Klicka på Lokalt. Klicka på Disk. Klicka till bild. Välj den enhet du vill ta bilden av och välj OK. Bläddra till den externa enhet du vill lagra din bild på och ange ett filnamn. Klicka på Spara. Senast ändrad: 2025-01-22 17:01

Supremo består av en liten körbar fil som inte kräver installation och konfiguration av routers eller brandväggar. SÄKER. Anslut till en fjärrenhet och överför dina filer i total säkerhet tack vare AES 256-bitars algoritm till UAC-kompatibilitet. Senast ändrad: 2025-01-22 17:01

Klicka på fliken servrar i eclipse och dubbelklicka sedan på servern som listas där. Välj portfliken på den öppnade konfigurationssidan. Ändra porten till andra portar. Starta om servern. Senast ändrad: 2025-01-22 17:01

En av de mest grundläggande anledningarna för sjuksköterskor att fokusera på informatik är tillkomsten av det nationella systemet för elektroniska journaler. Åtminstone måste sjuksköterskor veta hur man dokumenterar en patients vård och iaktta lämpliga integritetsskyddsåtgärder på sjukhusets datorsystem. Senast ändrad: 2025-01-22 17:01

SafeBack är ett mjukvaruverktyg som används för att bevara datorbevis. Den ursprungliga versionen av SafeBack används av alla större amerikanska militära myndigheter, amerikanska underrättelsetjänster och av tusentals brottsbekämpande myndigheter över hela världen. Senast ändrad: 2025-01-22 17:01

Klicka på kugghjulsikonen högst upp på en Gmail-sida och välj Mail-inställningar. Klicka på Konton och import. Klicka på Ändra alternativ för lösenordsåterställning i avsnittet "Ändra kontoinställningar". Klicka på Redigera under "Säkerhetsfråga". Fyll i formuläret och klicka på Spara för att göra dina ändringar. Senast ändrad: 2025-01-22 17:01

En inkrementell säkerhetskopia är en där på varandra följande kopior av data endast innehåller den del som har ändrats sedan föregående säkerhetskopia gjordes. När en fullständig återställning behövs, skulle återställningsprocessen behöva den sista fullständiga säkerhetskopian plus alla inkrementella säkerhetskopior fram till återställningspunkten. Senast ändrad: 2025-01-22 17:01

Med Verizon Plan Unlimited får du 15 GB höghastighets 4G LTE-data för Mobile Hotspot och Jetpacks varje faktureringscykel. När du har använt 15 GB 4G LTE-data kommer din mobila hotspot-datahastighet att minska till upp till 600 Kbps under resten av faktureringscykeln. Senast ändrad: 2025-01-22 17:01

Sammanfattning. Ett hot är varje aktivitet som kan leda till dataförlust/korruption till avbrott i normal affärsverksamhet. Det finns fysiska och icke-fysiska hot. Fysiska hot orsakar skada på datorsystems hårdvara och infrastruktur. Exempel är stöld, skadegörelse till naturkatastrofer. Senast ändrad: 2025-06-01 05:06

Så här använder du det: Håll ned Alt-tangenten (höger eller vänster) och tryck på bokstaven med accent. För versaler håller du ned Skift-tangenten och Alt-tangenten och trycker på bokstaven med accent. För symboler, håll ned Alt-tangenten och tryck på bokstaven med symbolen. Senast ändrad: 2025-01-22 17:01

Fitbit Ace spårar steg, aktiva minuter och sömn och visar statistik på en ljus, lättläst display. Senast ändrad: 2025-01-22 17:01

Det enda sättet du kan göra detta är att sänka volymen med knapparna på vänster sida av iPhone Xs, iPhone Xs Max och iPhone Xr tills den startar i vibrationsläge. Om telefonens volymljud är avstängt, kommer kamerans slutarljud att sluta göra ett klickande slutarljud när du tar bilder. Senast ändrad: 2025-01-22 17:01

Högerklicka på en enhet, peka på Lägg till ny och välj Complex Property. En komplex typegenskap med ett standardnamn läggs till entiteten. En standardtyp (vald från de befintliga komplexa typerna) tilldelas egenskapen. Tilldela önskad typ till egenskapen i fönstret Egenskaper. Senast ändrad: 2025-01-22 17:01

Databaser för utbildning Från grundskolor till högskolor använder utbildningsinstitutioner databaser för att hålla reda på elever, betyg, överföringar, utskrifter och annan elevdata. Det finns till och med specialiserade databaspaket riktade mot skolor och högskolor. Senast ändrad: 2025-01-22 17:01

Privat VLAN. Virtuellt LAN (VLAN) används för att dela upp en sändningsdomän i en mindre domän vid lager 2. Endast (alla) värdar som tillhör samma VLAN kan kommunicera med varandra samtidigt som de kan kommunicera med andra VLAN-värdar, Inter Vlan-routing görs. Senast ändrad: 2025-01-22 17:01

Microsoft® Virtual Machine är programvarumotorn som kör Java-kod. En Microsoft virtualmachine-cd medföljde flera tidigare versioner av Microsofts operativsystem. Microsoft virtualmachine-cd:n är inte längre tillgänglig. Senast ändrad: 2025-01-22 17:01

Hitta och ersätt text Gå till Hem > Ersätt eller tryck på Ctrl+H. Ange ordet eller frasen du vill hitta i sökrutan. Ange din nya text i rutan Ersätt. Välj Hitta nästa tills du kommer till ordet du vill uppdatera. Välj Ersätt. För att uppdatera alla instanser på en gång, välj Ersätt alla. Senast ändrad: 2025-01-22 17:01

För att ladda bilder till Pandigital fotoram behöver du ett USB-minne som har bilder på sig, ett SD-minneskort som har bilder på eller en enhet som använder Bluetooth och har bilder på sig. Senast ändrad: 2025-01-22 17:01

Vax, CBD-olja, hasch och alla former av marijuana är alla nu specifikt en del av schema I-klassificeringen, vilket gör att det (inklusive till och med tillbehör som har använts) – särskilt över statliga gränser – är ett federalt brott, och påföljderna kan vara lika stränga som fem år i förbundsanstalt - för mindre än 50 gram. Senast ändrad: 2025-01-22 17:01