Först och främst används varchar i MySQL och varchar2 används i Oracle. MySQL stöder CHAR- och VARCHAR-typerna för teckentyp med en längd som är mindre än 65 535 byte. CHAR-typen kan ha en maximal längd på 255 byte, och från och med MySQL 3.23 kan den även deklareras med en längd på 0 byte. Senast ändrad: 2025-01-22 17:01

Bell–LaPadula-modellen (BLP) är en statlig maskinmodell som används för att upprätthålla åtkomstkontroll i statliga och militära tillämpningar. Modellen är en formell tillståndsövergångsmodell för datorsäkerhetspolicy som beskriver en uppsättning åtkomstkontrollregler som använder säkerhetsetiketter på objekt och tillstånd för försökspersoner. Senast ändrad: 2025-06-01 05:06

JQuery AJAX Metoder Metod Beskrivning $.ajaxSetup() Ställer in standardvärdena för framtida AJAX-förfrågningar $.ajaxTransport() Skapar ett objekt som hanterar den faktiska överföringen av Ajax-data $.get() Laddar data från en server med en AJAX HTTP GET-begäran $.getJSON() Laddar JSON-kodad data från en server med hjälp av en HTTP GET-begäran. Senast ändrad: 2025-06-01 05:06

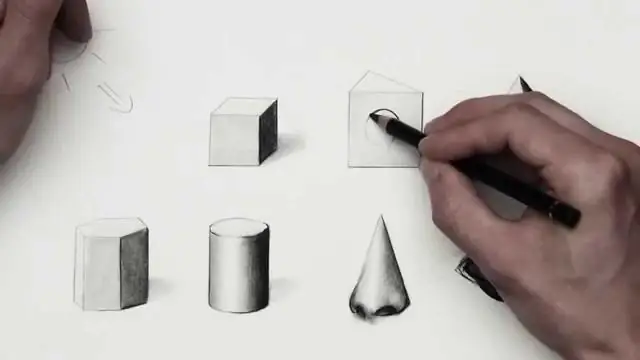

Skuggning är en teknik som används av illustratörer, designers och andra bildkonstnärer för att skapa en illusion av djup i ett tvådimensionellt medium. Detta uppnås genom att lägga till en tätare mängd media för att skapa mörkare punkter i verket som motsvarar en specifik ljuskälla. Senast ändrad: 2025-01-22 17:01

Identiteter gör det möjligt för oss att förenkla komplicerade uttryck. De är de grundläggande verktygen för trigonometri som används för att lösa trigonometriska ekvationer, precis som att faktorisera, hitta gemensamma nämnare och använda speciella formler är de grundläggande verktygen för att lösa algebraiska ekvationer. Senast ändrad: 2025-01-22 17:01

Vi introducerar ARKit 3. ARKit är den banbrytande AR-plattformen (augmented reality) för iOS som kan förändra hur människor ansluter till världen omkring dem. Utforska de senaste funktionerna i ARKit 3 och upptäck den innovativa grunden den ger RealityKit. Senast ändrad: 2025-01-22 17:01

Cloud Security Alliance Cloud Controls Matrix (CCM) är speciellt utformad för att tillhandahålla grundläggande säkerhetsprinciper för att vägleda molnleverantörer och för att hjälpa potentiella molnkunder att bedöma den övergripande säkerhetsrisken för en molnleverantör. Senast ändrad: 2025-01-22 17:01

Snöbollsprovtagning. Eftersom provmedlemmar inte väljs från en samplingsram, är snöbollsprov föremål för många fördomar. Till exempel är det mer sannolikt att personer som har många vänner rekryteras till urvalet. När virtuella sociala nätverk används kallas denna teknik virtuell snöbollssampling. Senast ändrad: 2025-01-22 17:01

Standardläge för switchport för nyare Cisco switch Ethernet-gränssnitt är dynamisk auto. Observera att om två Cisco-switchar lämnas till den vanliga standardinställningen auto, kommer en trunk aldrig att bildas. switchport-läge dynamiskt önskvärt: Gör att gränssnittet aktivt försöker konvertera länken till en trunklänk. Senast ändrad: 2025-06-01 05:06

Rsyslog är ett loggningsprogram med öppen källkod, som är den mest populära loggningsmekanismen i ett stort antal Linux-distributioner. Det är också standardloggningstjänsten i CentOS 7 eller RHEL 7. Rsyslog-demonen i CentOS kan konfigureras att köras som en server för att samla in loggmeddelanden från flera nätverksenheter. Senast ändrad: 2025-01-22 17:01

Svar: En systemlogg är en fil som innehåller händelser som uppdateras av operativsystemets komponenter. Den kan innehålla information som drivrutiner, händelser, operationer eller till och med enhetsändringar. 2. Lagring och återställning av data om ändringar på dataposter genom olika transaktioner. Senast ändrad: 2025-01-22 17:01

För att se det aktuella versionsnumret för Android Support Library Android Studio > Verktyg > Android > SDKManager Extras > Android Support Library: Se Rev. nummer, t.ex. (21.0.3). Senast ändrad: 2025-01-22 17:01

Skapa det första Excel-scenariot På fliken Data på menyfliksområdet klickar du på Vad händer om analys. Klicka på Scenariohanteraren. I Scenariohanteraren klickar du på knappen Lägg till. Skriv namn för scenariot. Tryck på tabbtangenten för att flytta till rutan Ändra celler. Välj celler B1 på kalkylbladet. Håll ned Ctrl-tangenten och välj cellerna B3:B4. Senast ändrad: 2025-01-22 17:01

Ibland kan ditt Internet kopplas ur på grund av orsaker som är specifika för din anslutning, såsom: en defekt kabel från ditt modem/router till din dator. Wi-Fi-hotspots styrka är otillräcklig – du kan vara nära kanten på WiFi-nätverket. Senast ändrad: 2025-06-01 05:06

Vad är en identitetsleverantör (IdP)? En IdP som lagrar och autentiserar de identiteter som dina användare använder för att logga in på sina system, applikationer, filservrar och mer beroende på din konfiguration. I allmänhet är de flesta IdP:er Microsoft® Active Directory® (AD) eller OpenLDAP implementeringar. Senast ändrad: 2025-01-22 17:01

Svaret är Big data analytics. Google använder Big Data-verktyg och tekniker för att förstå våra krav baserat på flera parametrar som sökhistorik, platser, trender etc. Senast ändrad: 2025-01-22 17:01

Varför är VyprVPN det bästa VPN att använda i Filippinerna? VyprVPN Andra värdbaserade VPN-leverantörer VPN-användning Obegränsad nedladdning Caps Serverbyte Obegränsad extra kostnad VPN Desktop-appar VyprVPN för Windows VyprVPN för Mac Begränsad tillgänglighet VPN-mobilappar VyprVPN för Android VyprVPN för iOS Begränsad tillgänglighet. Senast ändrad: 2025-06-01 05:06

Öppna ett projekt: Öppna Visual Studio Code. Klicka på Utforskarikonen i menyn till vänster och klicka sedan på Öppna mapp. Välj Arkiv > Öppna mapp från huvudmenyn för att öppna mappen du vill att ditt C#-projekt ska vara i och klicka på Välj mapp. För vårt exempel skapar vi en mapp för vårt projekt som heter HelloWorld. Senast ändrad: 2025-01-22 17:01

Är TubeMate gratis att ladda ner och installera? Användare kommer inte att behöva betala någon typ av avgift när de laddar ner och installerar TubeMate. Däremot kan ytterligare dataanvändningsavgifter tillkomma beroende på tredje parts trådlösa operatörer. Senast ändrad: 2025-01-22 17:01

Ladda ner OS X Mavericks Installer från OS X Yosemite App Store Gå till ? Apple-menyn och välj "App Store" Klicka på fliken "Köp" och logga in på ditt Apple-ID om du inte redan har gjort det. Senast ändrad: 2025-01-22 17:01

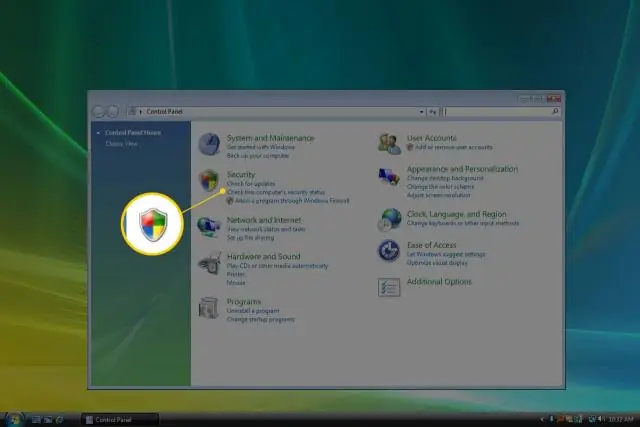

Inaktivera eller aktivera Norton Firewall från Windows meddelandefält Högerklicka på Norton-ikonen i meddelandefältet i aktivitetsfältet och klicka sedan på Inaktivera SmartFirewall eller Aktivera Smart Firewall. Om du uppmanas, välj varaktigheten tills du vill att brandväggsfunktionen ska stängas av och klicka på OK. Senast ändrad: 2025-01-22 17:01

Icm" är ett alias för invoke-command cmdlet. Denna cmdlet tar följande mönster: Invoke-command {} I min ovan "kriscv-lh" är exekveringskontexten. I det här fallet är det ett måldatornamn. Senast ändrad: 2025-01-22 17:01

VIKTIGT - När en IPTV-enhet väl är ansluten till VPN-nätverket finns det inget sätt att någon internetleverantör kan blockera din IPTV-åtkomst på den. Den naturliga slutsatsen skulle därför vara att det på något sätt är relaterat till IPTV-företaget och hur de hanterar VPN:er. Senast ändrad: 2025-01-22 17:01

Xamarin. Forms är en gränssnittsverktygssats för flera plattformar som gör det möjligt för utvecklare att enkelt skapa inbyggda layouter för användargränssnitt som kan delas mellan Android, iOS och Windows Phone. Formulär erbjuder så mycket mer utöver användargränssnittskontroller som fungerar på alla plattformar. Senast ändrad: 2025-01-22 17:01

Hur fungerar Bootstrap? För att justera och layouta använder Bootstrap-rutnätssystemet en serie behållare, rader och kolumner. Detta rutsystem stöder ett maxvärde på 12 kolumner. Allt efter den 12:e kolumnen kommer att flyttas till en ny rad. Senast ändrad: 2025-06-01 05:06

Den inkrementella modellen kombinerar element av linjära och parallella processflöden. Varje linjär sekvens producerar leveransbara "inkrement" av programvaran på ett sätt som liknar de inkrement som produceras av ett evolutionärt processflöde. Senast ändrad: 2025-06-01 05:06

JSP Direktiv Tag. Direktiv Tag ger speciella instruktioner till Web Container vid tidpunkten för sidöversättning. Direktiv-taggar är av tre typer: page, include och taglib. definierar sidberoende egenskaper som språk, session, errorPage etc. Senast ändrad: 2025-01-22 17:01

Hur många frågor är det på provet? Det finns 180 frågor på testet. Av dessa får 160 poäng och 20 gör det inte. Senast ändrad: 2025-01-22 17:01

Rensning är processen att frigöra utrymme i databasen eller att radera föråldrade data som inte krävs av systemet. Rensningsprocessen kan baseras på datas ålder eller typen av data. Arkivprocess. Arkivering är processen att säkerhetskopiera föråldrad data som kommer att raderas under rensningsprocessen. Senast ändrad: 2025-01-22 17:01

Elementet används för att skapa ett textinmatningsområde med obegränsad längd. Som standard renderas text i a i ett teckensnitt med monospace eller fast bredd, och textområden används oftast inom ett överordnat element. Senast ändrad: 2025-01-22 17:01

DVD-rippning av upphovsrättsskyddade verk anses fortfarande vara olagligt i USA, men flera organisationer fortsätter att arbeta för att göra det lagligt för köpare av en upphovsrättsskyddad DVD att rippa kopior endast för personligt bruk. Vissa andra länder har redan gjort det lagligt, och fallet Storbritannien är ett bra exempel. Senast ändrad: 2025-01-22 17:01

Starta programmet Adobe® Acrobat® och använd "Arkiv > Öppna…" för att öppna en PDF-fil som innehåller bokmärken som måste exporteras. Välj "Plug-Ins > Bokmärken > Exportera > Till text…" för att öppna dialogrutan "Exportalternativ". Välj "Exportera alla bokmärken" för att exportera alla befintliga bokmärken från det aktuella PDF-dokumentet. Senast ändrad: 2025-06-01 05:06

Gå till Effekter > Gaussisk oskärpa eller Effekter > Stilisera > Mosaik, applicera det på din film och använd effektens opacitetsverktyg i effektkontrollpanelen för att rita en maska runt objektet du vill täcka. När du inverterar den här masken kommer suddigheten eller mosaikeffekten att appliceras på allt utanför det maskerade området. Senast ändrad: 2025-01-22 17:01

Night Owl har precis släppt ny firmware för denna DVR. Så här uppdaterar du firmware manuellt: 1) Se till att din DVR är ansluten till Internet, 2) Logga in på din DVR från en TV/monitor, 3) Välj Avancerat, 4) Välj Automatisk uppgradering och 5) Välj Kontrollera. DVR:n ansluter sedan till servern och uppgraderar till den senaste firmware. Senast ändrad: 2025-01-22 17:01

Frågor hjälper dig att hitta och arbeta med dina data. En fråga kan antingen vara en begäran om dataresultat från din databas eller om åtgärder på data, eller för båda. En fråga kan ge dig svar på en enkel fråga, utföra beräkningar, kombinera data från olika tabeller, lägga till, ändra eller ta bort data från en databas. Senast ändrad: 2025-01-22 17:01

REST är i huvudsak en uppsättning användbara konventioner för att strukturera ett webb-API. Med "webb-API" menar jag ett API som du interagerar med över HTTP, gör förfrågningar till specifika webbadresser och ofta får relevant data tillbaka i svaret. (Ett "JSON-objekt" är en datatyp som mycket liknar en Python-ordbok.). Senast ändrad: 2025-01-22 17:01

Genom att undvika allt det, Node. js uppnår skalbarhetsnivåer på över 1 miljon samtidiga anslutningar och över 600 000 samtidiga websockets-anslutningar. Det finns naturligtvis frågan om att dela en enda tråd mellan alla klienters förfrågningar, och det är en potentiell fallgrop att skriva Node. js-applikationer. Senast ändrad: 2025-01-22 17:01

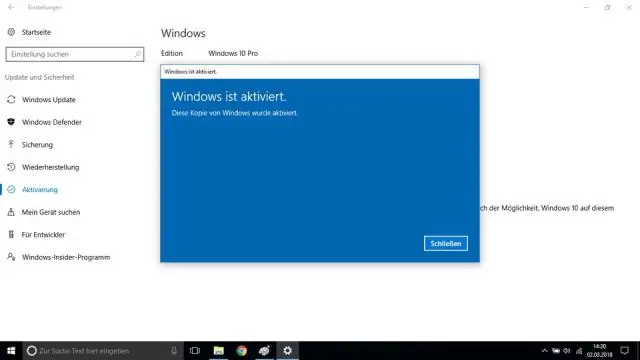

Användare kan använda en oaktiverad Windows 10 utan några begränsningar under en månad efter installationen. Det betyder dock bara att användarbegränsningarna träder i kraft efter en månad. Därefter kommer användarna att se några "Aktivera Windows nu"-meddelanden. Senast ändrad: 2025-01-22 17:01

Du bör också veta om du behöver en stationär eller laptop. Med denna information kommer du att kunna välja den dator med specifikationer som bäst passar dina behov. Termen "specifikationer" är en förkortning av specifikationer. När det kommer till datorer inkluderar dessa detaljer om hastighet, lagring, minne, grafik etc. Senast ändrad: 2025-01-22 17:01

Återställ Studio eller Studio Wireless Tryck och håll ned strömknappen i 10 sekunder. Släpp strömknappen. Alla lysdioder för bränslemätaren blinkar vitt, sedan blinkar en lysdiod rött. Denna sekvens sker tre gånger. När lamporna slutar blinka återställs dina hörlurar. Senast ändrad: 2025-01-22 17:01