802.11n (Wi-Fi 4) Den stöder en maximal teoretisk överföringshastighet på 300 Mbps (och kan nå upp till 450 Mbps när du använder tre antenner). Senast ändrad: 2025-01-22 17:01

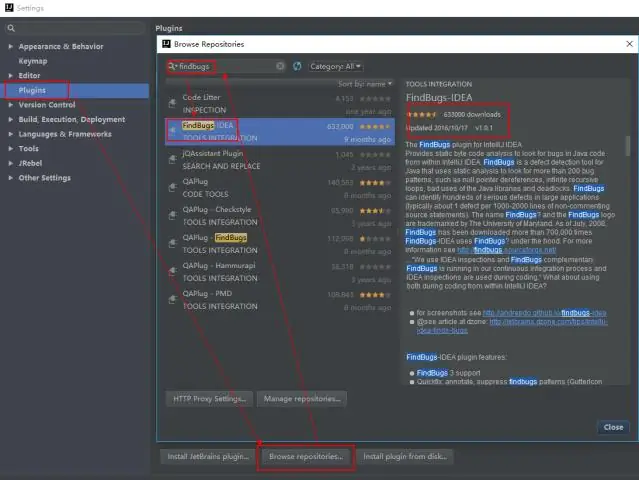

För att konfigurera anteckningsbearbetning i IntelliJ IDEA, använd dialogrutan Preferences > Project Settings > Compiler > Annotation Processors. Skaffa anteckningsprocessorer från projektets klassväg och ange utdatakataloger. När du har gjort detta kommer klasser att genereras på varje projektbygge. Senast ändrad: 2025-01-22 17:01

I VLOOKUP eller vertikal lookup när vi använder areference cell eller value för att söka i en grupp av kolumner som innehåller data som ska matchas och hämta utdata, kallas gruppen av intervall som vi använde för att matcha som VLOOKUP-tabellmatris, i VLOOKUP-tabellmatrisen är den refererade cellen vid den vänstra sidan av kolumnen. Senast ändrad: 2025-01-22 17:01

Nästan alla vetenskapsmän och ingenjörer är överens om att ett abstrakt bör ha följande fem delar: Introduktion. Det är här du beskriver syftet med att göra ditt science fair-projekt eller uppfinning. Problembeskrivning. Identifiera problemet du löste eller hypotesen du undersökte. Förfaranden. Resultat. Slutsatser. Senast ändrad: 2025-01-22 17:01

Ja, du kan hämta USPS-paketleverans före leverans på din adress. Du måste kontakta postkontoret för att spåra ditt pakets nummer och få det leverans snabbt. Dagen före leveransen får du det på USPS Delivery Center genom att tillhandahålla ditt ID-bevis och andra saker. Senast ändrad: 2025-01-22 17:01

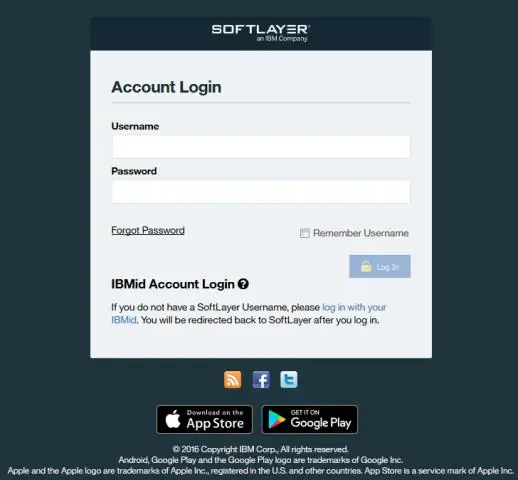

Utför dessa steg för att öppna en PMR: I hanteringsgränssnittet väljer du Inställningar > Support > Öppna PMR. Kontrollera att kontaktinformationen som visas på sidan Öppna PMR är korrekt. Ange en beskrivning av det tekniska problemet i fältet Problembeskrivning. Klicka på Skicka för att skicka informationen till IBM. Senast ändrad: 2025-01-22 17:01

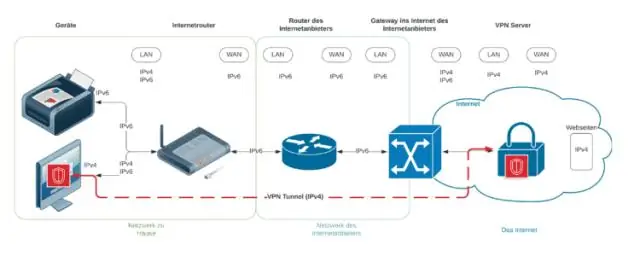

IPv6 har ingen nätmask utan kallar det istället en Prefix Length, ofta förkortad till "Prefix". Prefixlängd och CIDR-maskering fungerar på liknande sätt; Prefixlängden anger hur många bitar av adressen som definierar nätverket i vilket den finns. A /64 är ett IPv6-undernät av standardstorlek enligt definitionen av IETF. Senast ändrad: 2025-01-22 17:01

Storleken 12' x 18' är en vanlig storlek för monterade tryck och affischer, särskilt inom konst och design. Denna industristandardstorlek kallas också "Tabloid-Extra". Senast ändrad: 2025-01-22 17:01

Språk som används: Java. Senast ändrad: 2025-01-22 17:01

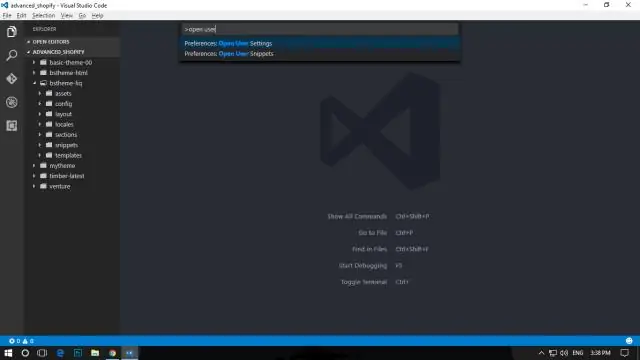

När du har ställt in din startkonfiguration startar du felsökningssessionen med F5. Alternativt kan du köra din konfiguration genom kommandopaletten (Ctrl+Skift+P), genom att filtrera på Debug: Välj och börja felsöka eller skriv 'debug' och välj den konfiguration du vill felsöka. Senast ändrad: 2025-01-22 17:01

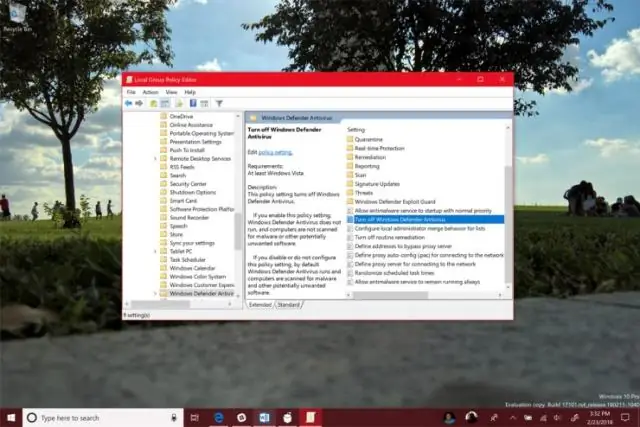

Om du har den betalda versionen av Norton är det bara att köra det. För att inaktivera Defender gå till Tjänster och WindowsDefender för att inaktivera och stoppa tjänsten. Om du inte gör det, använd Defender och avinstallera Norton. Senast ändrad: 2025-01-22 17:01

Ogrupperad data är den data du först samlar in från ett experiment eller en studie. Datan är rå - det vill säga den är inte sorterad i kategorier, klassificerad eller på annat sätt grupperad. En ogrupperad uppsättning data är i grunden en lista med siffror. Senast ändrad: 2025-01-22 17:01

Det primära verktyget för att kontrollera AD-replikering är "Repadmin", det är ett kommandoradsverktyg som introducerades i Windows Server 2003 r2 och som fortfarande används flitigt för att kontrollera replikeringsproblemen och för att kraftfullt replikera AD-data. Senast ändrad: 2025-01-22 17:01

Försök att använda ctrl + c två gånger för att få uppmaningen om att avsluta batchjobbet. Ibland ändrar folk beteendet för ctrl + c för att kopiera/klistra in så att du kan behöva detta. Naturligtvis bör du också se till att terminalfönstret har tangentbordsfokus, ctrl + c fungerar inte om ditt webbläsarfönster har fokus. Senast ändrad: 2025-01-22 17:01

Innehållsidéer för internt nyhetsbrev: 32 Nyhetsbrev för anställda Innehållsidéer för att skapa medarbetarnas engagemang 1) Dela företagets prestationer. 2) Profil Nyanställda. 3) Inslag av anställdas födelsedagar. 4) Team Spotlights. 5) Individuella utmärkelser och erkännande. 6) Enkäter, omröstningar och sociala reaktioner. 8) Viktiga meddelanden och påminnelser. Senast ändrad: 2025-01-22 17:01

För att börja kryptera tabellerna måste vi köra alter table table_name encryption='Y', eftersom MySQL inte kommer att kryptera tabeller som standard. Den senaste Percona Xtrabackup stöder också kryptering och kan säkerhetskopiera krypterade tabeller. Du kan också använda den här frågan istället: välj * från informationsschema. Senast ändrad: 2025-01-22 17:01

Öppna appen Inställningar och scrolla ned till kameraappens preferens och tryck på den. Stäng av knappen "Skanna QR-koder" på kameraskärmen. Nästa gång du riktar kameran mot en QR-kod kommer appen inte att skanna den. Senast ändrad: 2025-01-22 17:01

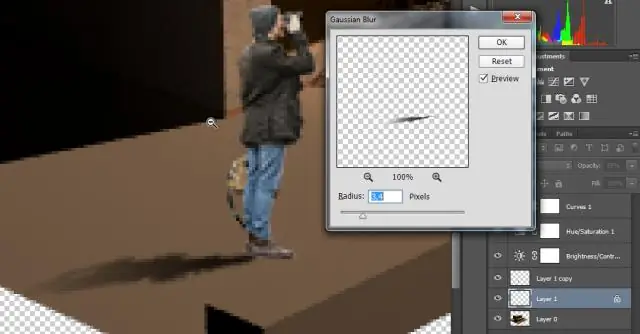

I menyraden väljer du Bild > Justeringar > Ljusstyrka/kontrast. Justera skjutreglaget för ljusstyrka för att ändra bildens totala ljusstyrka. Justera skjutreglaget för kontrast för att öka eller minska bildkontrasten. Klicka på OK. Senast ändrad: 2025-01-22 17:01

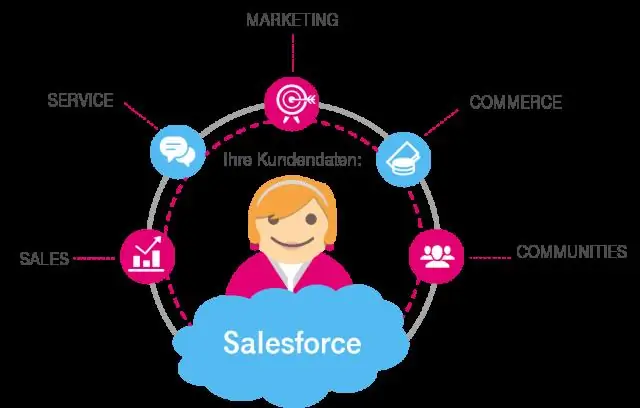

Vad är Salesforce? Salesforce grundades 1999 av ett före detta Oracle (ORCL) – Get Report-chefen Marc Benioff, Dave Moellenhoff, Frank Dominguez och Parker Harris. Salesforce är ett av de första globala företagen som framgångsrikt har använt en molnbaserad CRM-mjukvara. Senast ändrad: 2025-06-01 05:06

Användning av endl- och setw-manipulatorer i C++ Tillsammans med input/output-operatorer ger C++ en möjlighet att styra hur utdata visas på skärmen. Detta görs med hjälp av manipulatorer. Senast ändrad: 2025-01-22 17:01

Ett infix-uttryck är en enstaka bokstav, eller en operator, följt av en infix-sträng och följt av en annan infix-sträng. Senast ändrad: 2025-01-22 17:01

Du kan ansluta alla typer av Bluetooth-enheter till din dator – inklusive tangentbord, möss, telefoner, högtalare och mycket mer. Vissa datorer, som bärbara datorer och surfplattor, har Bluetooth inbyggt. Om din PC inte har det kan du ansluta en USB Bluetooth-adapter till USB-porten på din PC för att få den. Senast ändrad: 2025-01-22 17:01

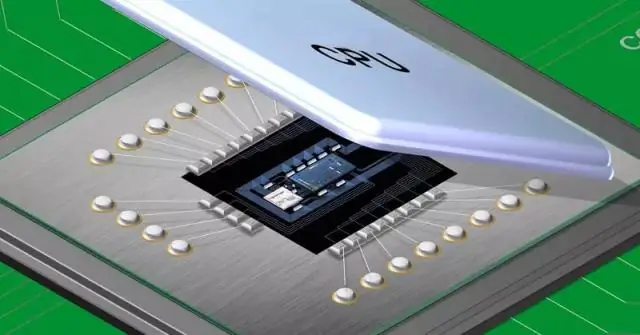

Låt oss först klargöra vad som är en CPU och vad som är acore, en central processorenhet CPU, kan ha flera kärnenheter, dessa kärnor är en processor i sig, som kan köra ett program men den är fristående på samma chip. Senast ändrad: 2025-01-22 17:01

Datorer hjälper till med forskning, produktion, distribution, marknadsföring, bankverksamhet, teamledning, affärsautomation, datalagring, personalhantering och är till stor hjälp för att öka produktiviteten till en lägre kostnad, mindre tid med hög kvalitet. Det är därför det är viktigt att använda datorn i affärer. Senast ändrad: 2025-01-22 17:01

Så här återställer du ett glömt lösenord för första gången: Klicka på Jag vet inte mitt e-postlösenord. Skriv in din mailadress. Ange de två orden som visas, åtskilda med ett mellanslag. Klicka på Skicka. Leta reda på kabelmodem-ID på ditt modem. I textrutan anger du din kabel-MAC-adress och utelämna strecken. Klicka på Skicka. Senast ändrad: 2025-01-22 17:01

Skriva ut en sammansättning av konstverk Välj Arkiv > Skriv ut. Välj en skrivare från menyn Skrivare. Välj ett av följande ritytoralternativ: Välj Utdata till vänster i dialogrutan Skriv ut och se till att Läge är inställt på Komposit. Ställ in ytterligare utskriftsalternativ. Klicka på Skriv ut. Senast ändrad: 2025-01-22 17:01

Team Drives har ingen gräns för lagringskapacitet, men du kan inte överskrida 400 000 objekt på en enda Team Drive. Du kan ladda upp upp till 750 gigabyte filer per dag per Google-konto. Se gränser för Team Drives för mer. Senast ändrad: 2025-01-22 17:01

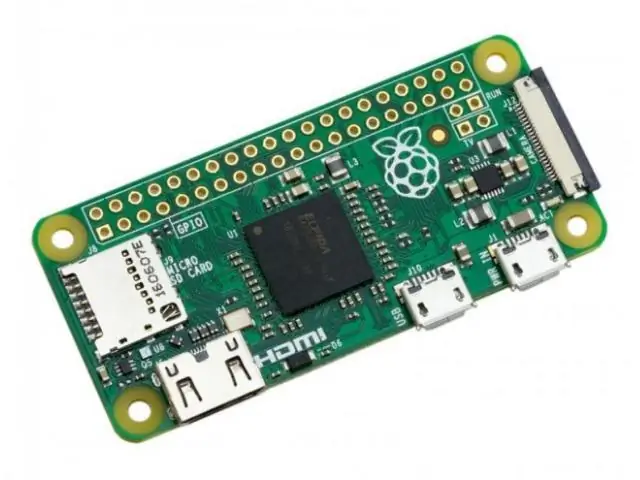

Raspberry Pi Zero och Zero Whave 512 MB RAM. Senast ändrad: 2025-01-22 17:01

OS. sökvägsmodul är alltid den sökvägsmodul som är lämplig för operativsystemet Python körs på, och därför användbar för lokala sökvägar. Men du kan också importera och använda de enskilda modulerna om du vill manipulera en sökväg som alltid är i ett av de olika formaten. Senast ändrad: 2025-01-22 17:01

Så skillnaden mellan båda är att du kan återanvända klasser medan du inte kan återanvända inline-stilar. Senast ändrad: 2025-01-22 17:01

Alpine Linux är en distribution som nästan var specialbyggd för Docker-bilder och andra små containerliknande användningar. Den klockar in på hela 5 MB enhetsutrymme för basoperativsystemet. När du lägger till i noden. js körtidskrav rör sig den här bilden upp till cirka 50 MB i rymden. Senast ändrad: 2025-01-22 17:01

VIDEO I detta avseende, hur skriver jag anteckningar i Windows? Tryck på det lilla "+" längst upp till vänster och en annan ruta kommer att dyka upp. Fortsätt bara att upprepa tills du har fått nog. Eller så kan du högerklicka på ikonen i aktivitetsfältet och sedan ". Senast ändrad: 2025-01-22 17:01

Java - Hur använder man Iterator? Skaffa en iterator till början av samlingen genom att anropa samlingens iterator()-metod. Sätt upp en loop som gör ett anrop till hasNext(). Låt loopen iterera så länge hasNext() returnerar true. Inom slingan skaffar du varje element genom att anropa next(). Senast ändrad: 2025-01-22 17:01

General Data Protection Regulation (GDPR) är en viktig och globalt inflytelserik data- och integritetslagstiftning från EU. GDPR gäller för mobilappar som samlar in och behandlar personuppgifter från EU-medborgare. Det spelar ingen roll om din app drivs utanför EU. GDPR kommer fortfarande att gälla. Senast ändrad: 2025-01-22 17:01

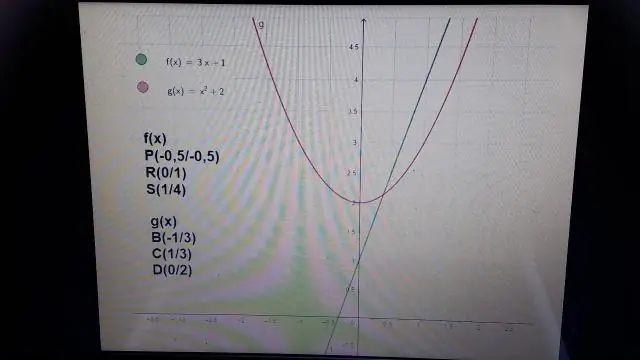

Funktionsexempel. En funktion är en mappning från en uppsättning ingångar (domänen) till en uppsättning möjliga utgångar (kodomänen). Definitionen av en funktion är baserad på en uppsättning ordnade par, där det första elementet i varje par är från domänen och det andra är från koddomänen. Senast ändrad: 2025-06-01 05:06

De 22 Design Det enklaste av de två nivåerna faktoriella experimenten är designen där två faktorer (säg faktor och faktor) undersöks på två nivåer. En enda kopia av denna design kommer att kräva fyra körningar () Effekterna som undersöks av denna design är de två huvudeffekterna och interaktionseffekten. Senast ändrad: 2025-01-22 17:01

Redigera bilder i Cricut-designutrymme Öppna Cricut-designutrymme. Klicka på Ladda upp bild. Klicka på bläddra. Välj designen som du vill redigera. Zooma in på den del av din design du vill behålla och beskära den så nära du kan. Med hjälp av radergummiverktyget kan du ta bort eventuella extra delar av designen som du inte vill behålla. Senast ändrad: 2025-01-22 17:01

Solr lagrar detta index i en katalog som heter index i datakatalogen. Senast ändrad: 2025-01-22 17:01

Skadliga domäner. Malware Domains listar domäner som är kända för att generera spam, vara värd för botnät, skapa DDoS-attacker och i allmänhet innehåller skadlig programvara. Senast ändrad: 2025-01-22 17:01

Trots vad du kan höra eller till och med läsa är det inte OK att torrent utan en VPN eller BitTorrent-proxy. Totorrent utan VPN ber om problem. Håll din torrenting säker med NordVPN. Senast ändrad: 2025-01-22 17:01