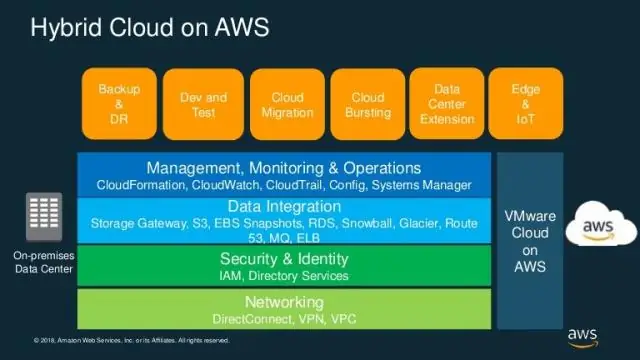

Hybridmoln med AWS. Hybridmolnarkitekturer hjälper organisationer att integrera sin lokala och molnverksamhet för att stödja ett brett spektrum av användningsfall med hjälp av en gemensam uppsättning molntjänster, verktyg och API:er över lokala och molnmiljöer. Senast ändrad: 2025-01-22 17:01

Visual Studio 2017 Community-versionen av 'msbuild.exe' finns i 'C:Program Files (x86)Microsoft Visual Studio2017CommunityMSBuild15.0Bin' Om du har flera MSBuild-versioner installerade kan du konfigurera flera körbara filer. Senast ändrad: 2025-01-22 17:01

Call Control™ har smart blockeringsteknik för att automatiskt blockera samtal från miljontals spammare, telefonförsäljare och robocallers. Helt gratis att ladda ner och använda, med alternativ för att uppgradera och förbättra din förmåga att blockera samtal. Senast ändrad: 2025-01-22 17:01

Cyrus Dobre; Hustru, bröllop, gift Cyrus är gift med en kollega i sociala medier, Christina Dobre. De började dejta sedan början av 2017 och senare den 10 juli 2018 friade Cyrus till Christina. Senast ändrad: 2025-01-22 17:01

Fallstudier: Definition och steg av fallstudie Bestäm forskningsfrågan och definiera den noggrant. Välj fall och ange hur data ska samlas in och vilka analystekniker du kommer att använda. Förbered dig på att samla in data. Samla in data i fält (eller, mindre ofta, i labbet). Analysera data. Förbered din rapport. Senast ändrad: 2025-01-22 17:01

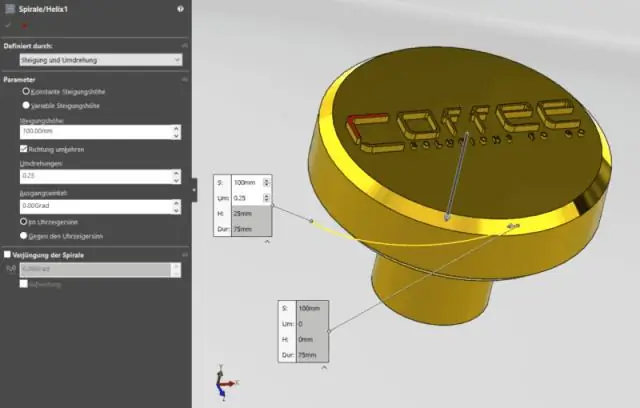

Så här skapar du en polygon: Klicka på Polygon i verktygsfältet Skiss, eller klicka på Verktyg, Sketch Entities, Polygon. Pekaren ändras till. Ställ in egenskaperna i Polygon PropertyManager efter behov. Klicka i det grafiska området för att placera mitten av polygonen och dra ut polygonen. Senast ändrad: 2025-01-22 17:01

Använder Lojack ett reservbatteri? Ja, det är bra i över 5 år. Senast ändrad: 2025-01-22 17:01

Steg Öppna T-Mobile-appen på din telefon. Logga in med din T-Mobile-kontoinformation. Tryck på menyknappen (☰) i det övre vänstra hörnet. Välj "Profilinställningar" från menyn. Tryck på alternativet "Familjekontroller". Välj "Inga begränsningar" och tryck på "Spara". Detta kommer att inaktivera Web Guard-begränsningarna. Senast ändrad: 2025-01-22 17:01

Metod 2 Konfigurera din selfie Vänd dig mot naturligt ljus. Belysning är en av de viktigaste komponenterna i en bra selfie. Använd blixten när det är mörkt. Le naturligt. Håll ner hakan. Luta huvudet i en vinkel. Håll ögonen stängda tills du tar en selfie. Andas in lätt när du trycker på slutaren. Senast ändrad: 2025-01-22 17:01

Generellt sett anses BASIC-Auth aldrig vara säker. BASIC-Auth cachar faktiskt användarnamnet och lösenordet du anger i webbläsaren. BASIC-Auth behåller användarnamnet och lösenordet i webbläsaren vanligtvis så länge som webbläsarsessionen körs (användaren kan begära att de behålls på obestämd tid). Senast ändrad: 2025-06-01 05:06

Det är lätt att åtgärda utan att skada spelaren eller CD:n. Vrid nyckeln till läget 'ACC' för att slå på CD-spelaren. Tryck och håll ned "Eject"-knappen i upp till tre minuter för att försöka tvinga ut skivan. Tryck och släpp knappen 'Reset' på framsidan av spelaren medan du håller ned 'Eject'-knappen. Senast ändrad: 2025-01-22 17:01

Dropbox Business är ett fildelningspaket som erbjuds av Dropbox, och som riktar sig specifikt till företag och företag. Som kund kan du använda appen för att säkert dela dina filer, enkelt synkronisera dem och samarbeta med dina kollegor. Senast ändrad: 2025-01-22 17:01

Att enbart använda grep -c kommer att räkna antalet rader som innehåller det matchande ordet istället för antalet totala matchningar. Alternativet -o är det som säger åt grep att mata ut varje matchning på en unik rad och sedan säger wc -l åt wc att räkna antalet rader. Det är så det totala antalet matchande ord härleds. Senast ändrad: 2025-01-22 17:01

I Selenium IDE: Gå till Alternativ | Urklipp Formatera och välj Java / TestNG / WebDriver. Högerklicka på valfritt kommando i Selenium IDE som du spelade in -> Klicka på Kopiera. 5 svar Spela in testfall i Selenium IDE. Klicka på Arkiv - Exportera testfall som - Java / JUnit4 / WebDriver. Spara fil som. java. Senast ändrad: 2025-06-01 05:06

Säkerhetsrutiner och utbildning av anställda: Säkerhetsledning på arbetsplatsen. Säkerhetshantering kan definieras som identifiering och, därefter, skydd av en organisations tillgångar och associerade risker. Säkerhetshantering handlar ytterst om att skydda en organisation – allt och allt i den. Senast ändrad: 2025-06-01 05:06

Kontrollera telefonens inställningar Det enklaste sättet att kontrollera telefonens modellnamn och nummer är att använda själva telefonen. Gå till menyn Inställningar eller Alternativ, scrolla längst ned i listan och markera "Om telefonen", "Om enheten" eller liknande. Enhetens namn och modellnummer bör anges. Senast ändrad: 2025-06-01 05:06

Fördelar. En av de stora fördelarna med telefonkonferenser är dess potential att minska kostnaderna för gruppmöten. Besparingar kommer främst från minskade resekostnader. Faktum är att telekonferenser kan minska nationella affärsreserelaterade kostnader med cirka 30 % årligen - en besparing på 4,5 miljarder dollar. Senast ändrad: 2025-01-22 17:01

Instruktioner för att skriva ut/spara inofficiell avskrift Logga in på MYSJSU-konto (länk) På hemsidan hittar du avsnittet Akademiker. Välj rullgardinsmenyn och välj "Transcript: View Inofficial" Klicka på. Klicka på "Go" Skriv ut utskriften eller Spara som PDF-format. Senast ändrad: 2025-01-22 17:01

Social e-post kombinerar sociala medier med e-postdata för att öka e-postrelevansen, förbättra inriktningseffektiviteten, öka det övergripande engagemanget och driva onlineförsäljning. Om så är fallet, integrera din e-post med din blogg så mycket du kan så att både dina läsare och Google blir nöjda. Senast ändrad: 2025-06-01 05:06

Impact printer hänvisar till en klass av skrivare som fungerar genom att slå ett huvud eller en nål mot ett färgband för att göra ett märke på papperet. Detta inkluderar matrisskrivare, daisy-wheel-skrivare och linjeskrivare. Senast ändrad: 2025-01-22 17:01

Magnetisk lagring eller magnetisk inspelning är lagring av data på ett magnetiserat medium. Magnetisk lagring använder olika magnetiseringsmönster i ett magnetiserbart material för att lagra data och är en form av icke-flyktigt minne. Informationen nås med hjälp av ett eller flera läs-/skrivhuvuden. Senast ändrad: 2025-01-22 17:01

Google Camera är Porper arbete på Samsung GalaxyA30. Det stöddes från början på alla enheter som kör Android 4.4 KitKat och högre men stöds nu endast officiellt på Googles Nexus och Pixeldevices. Senast ändrad: 2025-01-22 17:01

Ett protokoll kan ha egenskaper såväl som metoder som en klass, enum eller struktur som överensstämmer med detta protokoll kan implementera. En protokolldeklaration anger endast det nödvändiga egenskapsnamnet och typen. Ett protokoll anger också om varje egenskap måste vara lösenbar eller lösbar och ställbar. Senast ändrad: 2025-01-22 17:01

Liksom många funktioner i det mänskliga sinnet, förstår forskare fortfarande inte helt fantasi. Man tror att fantasi involverar ett nätverk som hjälper till att dela information mellan olika delar av hjärnan. Dessa olika regioner arbetar alla tillsammans för att bilda mentala bilder i vårt huvud. Senast ändrad: 2025-01-22 17:01

EqualsIgnoreCase(null); kommer definitivt att resultera i en NullPointerException. Så equals-metoder är inte utformade för att testa om ett objekt är null, bara för att du inte kan anropa dem på null. Har aldrig haft några problem med att göra det på det här sättet, plus att det är ett säkrare sätt att kontrollera samtidigt som man undviker potentiella nollpunktundantag. Senast ändrad: 2025-01-22 17:01

Skapa en katalog i HDFS. Användning: $ hdfs dfs -mkdir Lista innehållet i en katalog i HDFS. Ladda upp en fil till HDFS. Ladda ner en fil från HDFS. Kontrollera ett filtillstånd i HDFS. Se innehållet i en fil i HDFS. Kopiera en fil från källa till destination i HDFS. Kopiera en fil från/till det lokala filsystemet till HDFS. Senast ändrad: 2025-01-22 17:01

Det är lätt att synkronisera kod mellan flera git-förråd, speciellt genom att trycka till flera fjärrkontroller. Detta är användbart när du underhåller speglar/kopior av samma arkiv. Allt du behöver göra är att ställa in flera push-URL:er på en fjärrkontroll och sedan utföra git push till den fjärrkontrollen som du brukar. Senast ändrad: 2025-01-22 17:01

Att lägga till NSX-kostnaden VMware NSX för vSphere kan köpas från VMwarechannel-partners eller återförsäljare för cirka $5 995 per CPU. VMware NSX för en multi-hypervisor-miljö kör cirka $6 995 per CPU. Slutligen kan NSX köpas som ett vCloud Suite-tillägg för cirka $3 995 per CPU. Senast ändrad: 2025-01-22 17:01

Attitydpolarisering är ett fenomen där människors attityder eller övertygelser stärks och blir mer extrema när de ägnar sig åt intensiva tankar om attitydobjektet. Senast ändrad: 2025-01-22 17:01

Alternativ 1: Logga in på Telkom Self Serviceportal för att se dina data och/eller WiFi-saldo. Alternativ 2: Skicka ett SMS via modemets instrumentpanel till 188 för att ta emot din data och/eller WiFi-saldo. Senast ändrad: 2025-06-01 05:06

Vi rekommenderar att du använder formatet MP4 eller MOV, men här är en komplett lista över videoformat som kan laddas upp på Facebook: 3g2 (Mobilvideo). 3gp (mobilvideo). 3gpp (mobilvideo). asf (Windows Media Video). avi (AVI-video). dat (MPEG-video). divx (DIVX-video). dv (DV-video). Senast ändrad: 2025-01-22 17:01

Definition(er): Säkerhetsincident som inträffar närhelst sekretessbelagda data spills antingen på ett oklassificerat informationssystem eller till ett informationssystem med en lägre klassificeringsnivå eller annan säkerhetskategori. Motivering: Spill omfattar denna term. Senast ändrad: 2025-06-01 05:06

Heap-sorteringsalgoritmen används ofta på grund av dess effektivitet. Högsortering fungerar genom att omvandla listan över objekt som ska sorteras till en heapdatastruktur, ett binärt träd med heapegenskaper. I ett binärt träd har varje nod högst två avkomlingar. Senast ändrad: 2025-01-22 17:01

IOS > Inställningar > Allmänt > VPN> ~YourVPN_Profile (Klicka på 'i'-ikonen) > Connect OnDemand (vrid växelströmbrytaren till 'av') = sorterad!OBS. Använd VPN-alternativet under Inställningar > Allmänt. Senast ändrad: 2025-01-22 17:01

Samsungs 2019 flaggskepp 4K QLED är Samsung Q90 QLED TV. Senast ändrad: 2025-06-01 05:06

En enkel bilmikrofon är en som ansluts till ett extra uttag på din bilstereo och fästs i dina kläder. Detta är det enklaste att installera och använda eftersom du inte har något som hindrar sikten och kan prata naturligt utan att behöva böja huvudet eller titta bort från vägen. Senast ändrad: 2025-01-22 17:01

Villkorssynkronisering (eller bara synkronisering) är vilken mekanism som helst som skyddar minnesområden från att modifieras av två olika trådar samtidigt. Låt oss säga att du är ute och handlar och hustrun är hemma och betalar räkningarna. Senast ändrad: 2025-01-22 17:01

Bubblesortering är den enklaste sorteringsalgoritmen, den jämför de två första elementen, om det första är större än det andra byter du dem, fortsätter att göra (jämför och byter) för nästa par intilliggande element. Det börjar sedan igen med de två första elementen, jämför, byter tills inga fler byten krävs. Senast ändrad: 2025-06-01 05:06

Amplitudskiftnyckling (ASK), frekvensskiftnyckel (FSK) och fasförskjutningsnyckel (PSK) är digitala moduleringsscheman. FSK hänvisar till en typ av frekvensmodulering som tilldelar bitvärden till diskreta frekvensnivåer. FSK är uppdelat i icke-koherenta och koherenta former. Senast ändrad: 2025-01-22 17:01

Återställa tidigare versioner av filer och mappar (Windows) Högerklicka på filen eller mappen och klicka sedan på Återställ tidigare versioner. Innan du återställer en tidigare version av en fil eller mapp, välj den tidigare versionen och klicka sedan på Öppna för att visa den för att se till att det är den version du vill ha. För att återställa en tidigare version, välj den tidigare versionen och klicka sedan på Återställ. Senast ändrad: 2025-01-22 17:01