6 av de svåraste koderna att knäcka som kommer att driva dig helt galna Kryptos. Wikimedia Commons. Voynich-manuskriptet. Wikimedia Commons. Beale-chiffrorna. Wikimedia Commons. LCS35. Ehrman Photographic/Shutterstock.com. Dorabella chiffer. Wikimedia Commons. Taman Shud-fallet. Wikimedia Commons. Senast ändrad: 2025-01-22 17:01

Inom datorprogrammering, särskilt i UNIX-operativsystem, är ett rör en teknik för att överföra information från en programprocess till en annan. Till skillnad från andra former av interprocesskommunikation (IPC) är ett rör endast envägskommunikation. Ett rör är fast i storlek och är vanligtvis minst 4 096 byte. Senast ändrad: 2025-01-22 17:01

Excel tillhandahåller inte funktioner för att skapa en Access-databas från Excel-data. När du öppnar en Excel-arbetsbok i Access (i dialogrutan Öppna fil, ändrar du listrutan Filtyp till Microsoft OfficeExcel-filer och väljer filen du vill ha), skapar Access en länk till arbetsboken istället för att importera dess data. Senast ändrad: 2025-01-22 17:01

Med Google Sites kan du skapa en webbplats utan att behöva veta hur du kodar den själv. Det faller under kategorin Collaborative i G Suite, vilket innebär att du kan få in andra Google-användare i processen för att skapa webbplatser, vilket är det som gör den så kraftfull och ett värdefullt verktyg för team. Senast ändrad: 2025-01-22 17:01

Ett botnät är en samling internetanslutna enheter, som kan inkludera persondatorer (PC), servrar, mobila enheter och internet of things (IoT) enheter som är infekterade och kontrollerade av en vanlig typ av skadlig programvara. Användare är ofta omedvetna om ett botnät som infekterar deras system. Senast ändrad: 2025-01-22 17:01

Infrastructure as a Service (IaaS) faktureras vanligtvis per månad. Faktureringsavgifter för hela månaden skulle inkludera både servrar som körde i hela 30 dagar samt servrar som körde bara en minut. Platform as a Service (PaaS) fakturering och mätning, å andra sidan, bestäms av faktisk användning. Senast ändrad: 2025-01-22 17:01

EFax är en populär digital faxtjänst. Inkommande fax formateras vanligtvis som PDF-filer som kan laddas ner för att läsas. Bedragare utnyttjar detta genom att skicka falska e-postmeddelanden som ser ut att vara från eFax, med en länk till en farlig fil. Vissa av länkarna (t.ex. till efax.com) är till och med legitima. Senast ändrad: 2025-01-22 17:01

För att endast exportera Facebook-kontakter du just importerade, välj "Gruppen" och välj sedan "Importerad från Yahoo Mail" från rullgardinsmenyn. Allt som återstår att göra är att trycka på den stora blå Export-knappen. När du klickar på Exportera genererar Google en CSV-nedladdning av dina kontakter. Senast ändrad: 2025-01-22 17:01

För det genomsnittliga småföretaget kan din månatliga kostnad variera från $500 till $2000 per månad för "dygnet runt-skydd av ditt informationssystem, data och arbetsstationer. Du bör rådgöra med en IT-supportleverantör för mer information om funktioner och kostnader för ett hanterat tjänstepaket. Senast ändrad: 2025-01-22 17:01

Windows 8.1 Källmodell Stängd källkälla Källtillgänglig (via Shared SourceInitiative) Släppt till tillverkning 27 augusti 2013 Allmän tillgänglighet 17 oktober 2013 Senaste release 6.3.9600 / 8 april 2014 Supportstatus. Senast ändrad: 2025-01-22 17:01

Här är några tips för att röra sig: Flytta framåt och bakåt: Luta dig något framåt. Böj inte i midjan. Rörelsen kommer att vara mest i dina anklar. Vridning: För att vända din hoverboard trycker du tårna framåt. För att svänga vänster, tryck ner dina högra tår. Sväng åt höger, tryck ner dina vänstra tår. Senast ändrad: 2025-01-22 17:01

Ett presentationsprogram är ett mjukvarupaket som används för att visa information i form av ett bildspel. Den har tre huvudfunktioner: en redigerare som gör att text kan infogas och formateras, en metod för att infoga och manipulera grafiska bilder och ett bildspelssystem för att visa innehållet. Senast ändrad: 2025-01-22 17:01

Vinkeldirektiv används för att utöka kraften i HTML genom att ge den ny syntax. Varje direktiv har ett namn - antingen ett från Angular fördefinierat som ng-repeat, eller ett anpassat som kan kallas vad som helst. Och varje direktiv avgör var det kan användas: i ett element, attribut, klass eller kommentar. Senast ändrad: 2025-01-22 17:01

Säkerhetsmekanismer är tekniska verktyg och tekniker som används för att implementera säkerhetstjänster. En mekanism kan fungera av sig själv eller tillsammans med andra för att tillhandahålla en viss tjänst. Exempel på vanliga säkerhetsmekanismer är följande: Kryptografi. Senast ändrad: 2025-01-22 17:01

Inom datoranvändning och specifikt peer-to-peer-fildelning är seeding uppladdning av redan nedladdat innehåll som andra kan ladda ner från. En kamrat väljer medvetet att bli ett frö genom att lämna uppladdningsuppgiften aktiv när innehåll laddas ner. Det betyder att det ska finnas motivation att seed. Senast ändrad: 2025-01-22 17:01

Du kan skapa ett Go-program var du vill på ditt system. Ett typiskt Go-program är en vanlig textfil med filtillägget.go. Du kan köra det här programmet med kommandot go run hello.go där hello.go är en Go-programfil i den aktuella katalogen. En arbetsyta är Gos sätt att underlätta projektledning. Senast ändrad: 2025-01-22 17:01

Om du inte hittar ikonen Säker borttagning av maskinvara, tryck och håll ned (eller högerklicka) på Aktivitetsfältet och välj Inställningar för Aktivitetsfältet. Under Meddelandefält väljer du Välj vilka ikoner som visas i aktivitetsfältet. Bläddra till Utforskaren i Windows: Säker borttagning av maskinvara och mata ut media och vrid på den. Senast ändrad: 2025-01-22 17:01

En term som används för att beskriva ett problem som finns i ett program. Ett fel kan vara en säkerhetsrisk, orsaka att programmet kraschar eller orsaka andra problem. För att lösa brister släpper mjukvaruutvecklaren uppdateringar eller patchar som uppdaterar koden och rättar till problemet. Senast ändrad: 2025-06-01 05:06

Nätverksexternaliteter är effekterna en produkt eller tjänst har på en användare medan andra använder samma eller kompatibla produkter eller tjänster. Positiva nätverksexternaliteter finns om fördelarna (eller mer tekniskt sett marginell nytta) är en ökande funktion av antalet andra användare. Senast ändrad: 2025-01-22 17:01

Skapa ett elektroniskt visitkort Välj Personer i navigeringsfältet. Klicka på Ny kontakt i det övre vänstra hörnet av Outlook-fönstret. I kontaktformuläret, dubbelklicka på visitkortet för att öppna rutan Redigera visitkort. Under Kortdesign klickar du på pilen Layoutlista och klickar sedan på en layout i listan. Senast ändrad: 2025-01-22 17:01

If-then-satsen if-then-satsen är den mest grundläggande av alla kontrollflödessatser. Den säger åt ditt program att köra en viss del av koden endast om ett visst testvärde är sant. Senast ändrad: 2025-01-22 17:01

Vet det bästa sättet att rengöra varje rum. Med Imprint® Smart Mapping lär sig Roomba i7 sig, kartlägger och anpassar sig till ditt hem, och bestämmer det bästa sättet att rengöra varje rum. Den kommer till och med ihåg flera planlösningar, så oavsett om den städar på övervåningen eller nedervåningen vet den vilken karta den ska använda. Senast ändrad: 2025-01-22 17:01

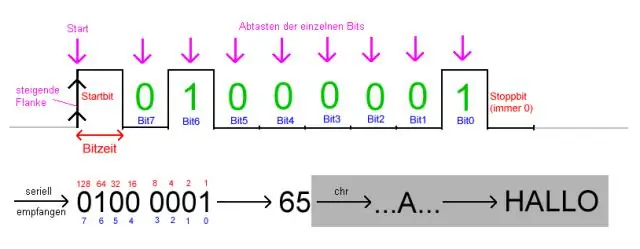

Digitala signaler är oftast ett av två värden - som antingen 0V eller 5V. Timinggrafer för dessa signaler ser ut som fyrkantsvågor. Analoga vågor är jämna och kontinuerliga, digitala vågor är stegande, fyrkantiga och diskreta. Senast ändrad: 2025-01-22 17:01

Vad är bildklassificering i fjärranalys? Bildklassificering är processen att tilldela marktäckningsklasser till pixlar. Till exempel inkluderar klasser vatten, stad, skog, jordbruk och gräsmark. Senast ändrad: 2025-01-22 17:01

Använd int. to_bytes() för att konvertera en int till bytes Anropa int. to_bytes(längd, byteorder) på en int med önskad längd på arrayen som längd och ordningen på arrayen som byteorder för att konvertera int till byte. Om byteorder är inställd på 'big', börjar ordningen på de flesta signifikanta bytes i början av arrayen. Senast ändrad: 2025-01-22 17:01

Använd dessa funktioner för att styra deltagarens skärm: Musikonen visar var muspekaren är placerad. Tryck en gång för att vänsterklicka med musen. Tryck och håll för att högerklicka med musen. Tryck på tangentbordsikonen för att skriva in text. Nyp med två fingrar för att zooma in och ut från användarens skärm. Senast ändrad: 2025-01-22 17:01

Hitta katalogen du vill slå samman med den du redan har öppen. När du klickar på 'Importera från en annan katalog' öppnas din Mac Finder eller Windows-mappar. Du måste navigera dit den andra katalogen är som du vill slå samman. Senast ändrad: 2025-01-22 17:01

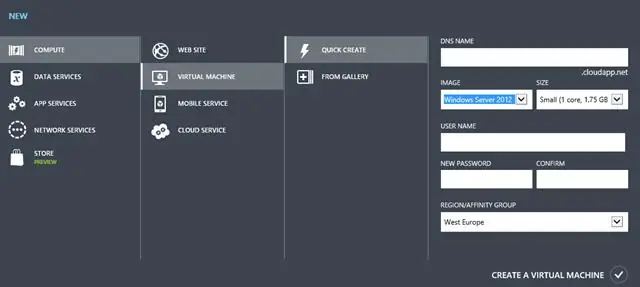

Anslutning till en instans av SQL Server som körs inuti en virtuell Azure-dator kan slutföras med bara några få steg: Skapa din virtuella dator. Öppna en port för den virtuella datorn i Azure Management Portal. Öppna en port i Windows-brandväggen på Azure VM. Konfigurera säkerhet för instansen; verifiera att TCP är aktiverat. Anslut på distans med SSMS. Senast ändrad: 2025-01-22 17:01

De fem typerna av makt inkluderar tvångsmakt, expertmakt, legitim makt, referensmakt och belöningsmakt. Senast ändrad: 2025-01-22 17:01

Webbplatsen du försöker komma åt är nere eftersom webbservern som är värd för webbplatsens filer har problem på serversidan. Webbplatsen har migrerat till en ny adress. Din Windows-brandvägg blockerar åtkomst till en viss webbplats. Din webbläsare laddar webbsidan från dess interna cache. Senast ändrad: 2025-01-22 17:01

Överföring är handlingen att överföra något från en plats till en annan, som en radio- eller TV-sändning, eller en sjukdom som går från en person till en annan. Sändning kan också vara en kommunikation som skickas ut via radio eller TV, medan överföring av en sjukdom är att viruset eller bakterierna överförs mellan människor. Senast ändrad: 2025-01-22 17:01

IOS 10-användare behöver komma åt diagnostics.apple.com med hjälp av Genius (Apple teknisk support). Skriv diagnostics:// i Safari på din iPhone. Kundrepresentanten kommer att ge dig ett servicebiljettnummer som du skriver i lämplig ruta på din telefon. Senast ändrad: 2025-01-22 17:01

HDD. Eftersom den använder integrerad kretsteknik är flashlagring en solid state-teknik, vilket innebär att den inte har några rörliga delar. När flash-teknik används för företagslagring används termen flash-enhet eller flash-array ofta omväxlande med solid-state drive (SSD). Senast ändrad: 2025-01-22 17:01

Använd NetBeans IDE New Wizard. Använd JavaFX Scene Builder New Command. Ställ in Root Container, CSS och Style Class. Ändra storlek på scenen och fönstret Scene Builder. Skapa basrutorna. Senast ändrad: 2025-01-22 17:01

Night Owl-kameran är väderbeständig, men den fungerar inte när den är nedsänkt i vatten. När du installerar kamerorna, placera inte kameran där regn eller snö kommer att träffa objektivet direkt, och kameran bör inte heller placeras så att solen eller starkt ljus skiner direkt in i linsen. Senast ändrad: 2025-01-22 17:01

Bästa ASUS-telefoner 2019 För spelare: ASUS ROG Phone. Flaggskepp för mindre: ASUS ZenFone 5Z. Budget best: ASUS ZenFone Max Pro M2. Otroligt värde: ASUS ZenFone Max M2. Bra instegsalternativ: ASUS ZenFone Lite L1. Senast ändrad: 2025-01-22 17:01

Inom databaser och transaktionsbearbetning är tvåfaslåsning (2PL) en metod för samtidighetskontroll som garanterar serialisering. Det är också namnet på den resulterande uppsättningen av databastransaktionsscheman (historier). Stark strikt tvåfaslåsning. Låstyp läslås skrivlås skrivlås X X. Senast ändrad: 2025-01-22 17:01

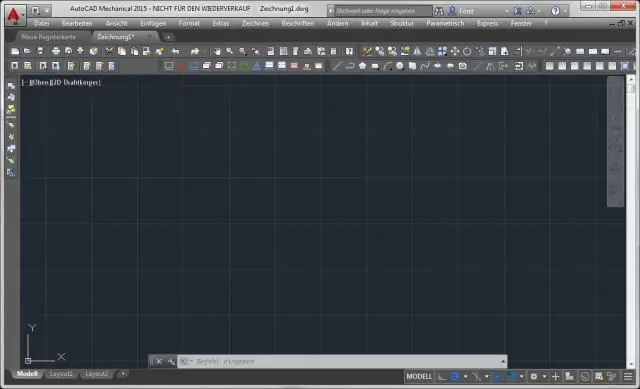

Gör något av följande för att visa det fristående textfönstret: Om kommandofönstret är dockat eller stängt: Tryck på F2. Om kommandofönstret inte är dockat eller stängt: Tryck på Ctrl+F2. Klicka på fliken Visa Paletter panel Textfönster. Hitta. Senast ändrad: 2025-01-22 17:01

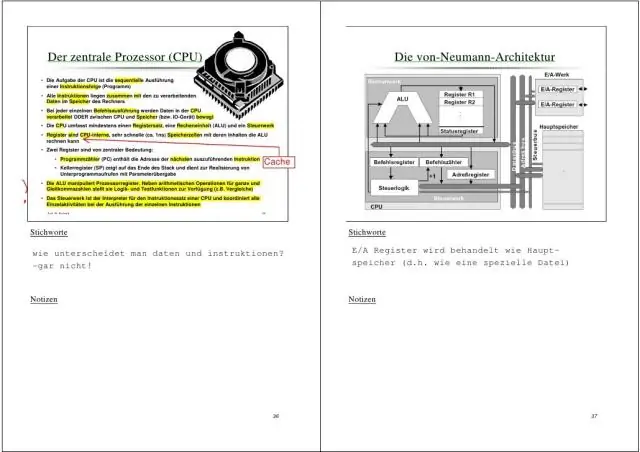

Den grundläggande skillnaden mellan logisk och fysisk adress är att logisk adress genereras av CPU i perspektiv av ett program. Å andra sidan är den fysiska adressen en plats som finns i minnesenheten. Uppsättningen av alla logiska adresser som genereras av CPU för ett program kallas Logical Address Space. Senast ändrad: 2025-01-22 17:01

Triangulering innebär att använda mer än en metod för att samla in data om. samma ämne. Detta är ett sätt att säkerställa forskningens giltighet genom. användningen av en mängd olika metoder för att samla in data om samma ämne, vilket. involverar olika typer av prover samt metoder för datainsamling. Senast ändrad: 2025-01-22 17:01