ReSharpers kommandon är tillgängliga i snabbmenyn i editorn, Solution Explorer och andra Visual Studio-fönster. Observera att ReSharper som standard även döljer åsidosatta Visual Studio-objekt (till exempel refaktorering och navigeringskommandon) i dessa menyer. Senast ändrad: 2025-01-22 17:01

Klicka på "Windows Media Player" under "Rekommenderade program". Markera rutan 'Använd alltid det valda programmet för att öppna den här typen av fil' och klicka sedan på 'OK' längst ned på skärmen för att återgå till menyn Egenskaper. Klicka på "Apply" och sedan "OK". Nu öppnas alla animerade GIF-filer i Windows Media Player som standard. Senast ändrad: 2025-01-22 17:01

SharkBite-kopplingar i storlekarna 3/8" till 1" levereras med en integrerad rörfoder förinstallerad för användning med PEX-rör. SharkBite storlekar 1--1/4" till 2" levereras inte med rörfoder förinstallerade och säljs separat. Senast ändrad: 2025-01-22 17:01

Tre sätt att återvinna mobiltelefoner med Oxfam Recycle i vilken Oxfam-butik som helst. Hitta din lokala butik. Om du har upp till 5 mobiltelefoner att donera, ta antingen dessa till din lokala Oxfam-butik eller besök fonebank.com/oxfam. Besök fonebank.com/oxfam. Senast ändrad: 2025-01-22 17:01

Funktionen choice() returnerar ett slumpmässigt element från den icke-tomma sekvensen. vi kan använda funktionen choice() för att välja ett slumpmässigt lösenord från ordlistan, välja ett slumpmässigt objekt från tillgänglig data. Här kan sekvensen vara en lista, sträng, tupel. Returvärde: -Denna funktion returnerar ett enda objekt från sekvensen. Senast ändrad: 2025-01-22 17:01

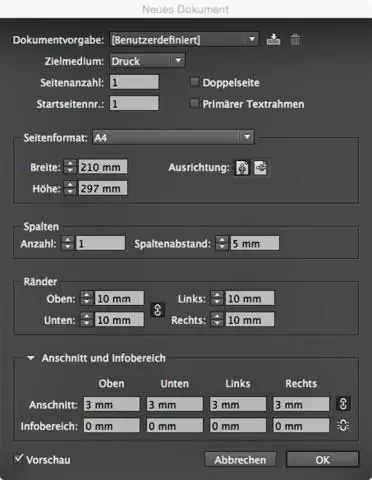

Definiera dokumentförinställningar Du kan spara dokumentinställningar för sidstorlek, kolumner, marginaler och utfalls- och slugområden i en förinställning för att spara tid och säkerställa konsekvens när du skapar liknande dokument. Välj Arkiv > Dokumentförinställningar > Definiera. Senast ändrad: 2025-01-22 17:01

Varje byrå som utsetts av presidenten kan skapa sekretessbelagd information om den uppfyller innehållskriterierna; varje myndighet ansvarar för att skydda och häva sekretessen för sina egna handlingar. Senast ändrad: 2025-01-22 17:01

De vanligaste anledningarna till att Mac-datorer visar fel tid är: Macen har varit avstängd under en längre tid. Macen är äldre och ombordbatteriet har dött, vilket kräver manuell klockinställning eller korrekt tidsservering från internet. Klockan eller tidszonen i Mac OS X ändrades oavsiktligt. Senast ändrad: 2025-01-22 17:01

Minska storleken på verktygsfält Högerklicka på en knapp i verktygsfältet - det spelar ingen roll vilken. Välj Anpassa från popup-listan som visas. Välj Små ikoner på menyn Ikonalternativ. Välj menyn Textalternativ och välj Selektiv text till höger eller Inga textetiketter för att få ännu mer utrymme. Senast ändrad: 2025-01-22 17:01

Egenskapen font-smooth CSS styr tillämpningen av kantutjämning när teckensnitt renderas. Senast ändrad: 2025-01-22 17:01

Kontorsautomation gör det möjligt för företag att förbättra sin produktivitet och optimera befintliga kontorsprocedurer vilket sparar tid, pengar och mänskliga ansträngningar. Kontorsautomation inkluderar sofistikerade och komplexa uppgifter som att integrera front office och back-end-system för att få ditt företag att fungera smidigare. Senast ändrad: 2025-01-22 17:01

ICCID står för Integrated CircuitCardIdentifier. Om IMEI-nummer används för att identifiera din mobiltelefon, är funktionen hos ICCID att identifiera ditt SIM-kort internationellt. Ett ICCID-nummer kommer att bestå av 19 till 20 tecken. Det är i grunden ett unikt serienummer som representerar SIM-kortet som en användare har prenumererat på. Senast ändrad: 2025-01-22 17:01

ClamAV upptäcker virus för alla plattformar. Den söker också efter Linux-virus. Under dessa 30 år har bara 40 virus skrivits för Linux, medan mer än 60 000 virus har skrivits för Windows. Senast ändrad: 2025-01-22 17:01

En renoverad konsol är sannolikt en som har använts och har sålts tillbaka till återförsäljaren av en kund. Den kommer sannolikt att ha genomgått några grundläggande kontroller för att säkerställa att den fungerar, men den kanske inte har kontrollerats eller reparerats så noggrant som den konditionerade enheten. Senast ändrad: 2025-01-22 17:01

Aggressivt läge kanske inte är lika säkert som huvudläge, men fördelen med aggressivt läge är att det är snabbare än huvudläge (eftersom färre paket byts ut). Aggressivt läge används vanligtvis för fjärråtkomst-VPN. Men du skulle också använda aggressivt läge om en eller båda peers har dynamiska externa IP-adresser. Senast ändrad: 2025-01-22 17:01

En transformator omvandlar växelströmsnätspänningen till ett högre eller lägre värde. Små transformatorer ansluts till ett vägguttag och skapar låga likströmsspänningar som används av vanliga elektroniska enheter. Senast ändrad: 2025-01-22 17:01

Anslut din enhet till datorn och, om det behövs, till ett vägguttag. Öppna Utforskaren i Windows, klicka på avsnittet "Dator" i sidofältet och hitta din enhet. Högerklicka på enheten och välj "Formatera". Under "Filsystem" väljer du det filsystem du vill använda. Senast ändrad: 2025-01-22 17:01

De kan bara ansluta till databasen med HTTP/HTTPS. För att begränsade användare ska kunna ansluta via ODBC eller JDBC måste åtkomst för klientanslutningar aktiveras genom att köra SQL-satsen ALTER USER ENABLE CLIENT CONNECT eller aktivera motsvarande alternativ för användaren i SAP HANA-cockpiten. Senast ändrad: 2025-01-22 17:01

Vilka är de grundläggande begreppen kunskapscentrerat stöd (KCS)? Skapa innehåll som ett resultat av att lösa problem. Utvecklande innehållsbaserade produktlivscykler. Belöna lärande, samarbete, delning och förbättring. Utveckla en kunskapsbas på en individs erfarenhet. Senast ändrad: 2025-01-22 17:01

2 svar. För att kontrollera om Apache-Flume är korrekt installerat cd till din flume/bin-katalog och ange sedan kommandot flume-ng version. Se till att du är i rätt katalog genom att använda kommandot ls. flume-ng kommer att finnas i utgången om du är i rätt katalog. Senast ändrad: 2025-01-22 17:01

Det bästa videoredigeringsprogrammet: Betalt Adobe Premiere Pro CC. Den bästa videoredigeringsprogramvaran för Windows. Final Cut Pro X. Den bästa videoredigeraren du kan få för din Mac. Adobe Premiere Elements 2019. Adobe Premiere Rush. KineMaster. Corel VideoStudio Ultimate 2019. Filmora9. CyberLink PowerDirector 17 Ultra. Senast ändrad: 2025-01-22 17:01

Säkerhetsprogramvara är vilken typ av programvara som helst som säkrar och skyddar en dator, nätverk eller vilken datoraktiverad enhet som helst. Den hanterar åtkomstkontroll, tillhandahåller dataskydd, säkrar systemet mot virus och nätverks-/internetbaserade intrång och försvarar sig mot andra säkerhetsrisker på systemnivå. Senast ändrad: 2025-01-22 17:01

KDE står för K Desktop Environment. Det är en skrivbordsmiljö för Linux-baserade operativsystem. Du kan föreställa dig Linux utan KDE och GNOME precis som DOSin-fönster. KDE och GNOME är mycket lika med Windows förutom att de är relaterade till Linux via x-server istället för operativsystem. Senast ändrad: 2025-01-22 17:01

Detta ledde till att bönderna kunde börja massproduktion av sina spannmålsgrödor. Uppfinningen av spannmålshissar hjälpte i hög grad spannmålsbönder att kunna producera och flytta mer spannmål på kortare tid. Och under järnvägssystemets byggboom anpassade sig spannmålshissar och byggdes längs järnvägsspåren. Senast ändrad: 2025-01-22 17:01

Din CompTIA IT Fundamentals (ITF+)-certifiering kommer aldrig att upphöra att gälla, och du kommer alltid att betraktas som "certifierad för livet", oavsett om du bestämmer dig för att delta i CE-programmet för framtida certifieringar. Senast ändrad: 2025-01-22 17:01

Box följer den vanliga synkroniseringsmodellen som Dropbox utvecklade, så den lägger också till en speciell synkroniseringsmapp till din enhet. Det fungerar på samma sätt som för Dropbox. Boxlets som du använder selektiv synkronisering för att hjälpa dig att frigöra lagringsutrymme genom att endast synkronisera valt innehåll. Du kan också stänga av synkronisering för mappar genom att använda webbappen. Senast ändrad: 2025-01-22 17:01

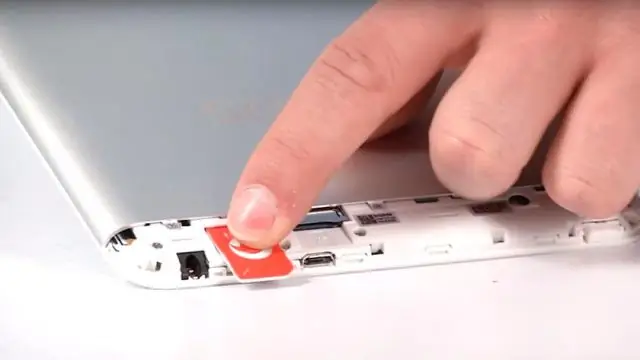

Stäng först av strömmen till uttagskretsen. Använd en liten tång för att ta tag i spetsen och dra ut den. Om markspetsen är hallig, sätt in en liten skruvmejsel i utrymmet och vrid den lätt tills den är fastkilad, dra sedan försiktigt ut. Senast ändrad: 2025-01-22 17:01

GoDaddy Inc. är ett amerikanskt börsnoterat internetdomänregistrator och webbhotell, med huvudkontor i Scottsdale, Arizona, och inkorporerat i Delaware. Företaget är känt för sin reklam på TV och i tidningarna. Det har varit inblandat i flera kontroverser relaterade till censur. Senast ändrad: 2025-01-22 17:01

SQL CREATE INDEX-sats. CREATE INDEX-satsen används för att skapa index i tabeller. Index används för att snabbare än annars hämta data från databasen. Obs: Att uppdatera en tabell med index tar längre tid än att uppdatera en tabell utan (eftersom indexen också behöver en uppdatering). Senast ändrad: 2025-01-22 17:01

Klusterchef. Dessa agenter körs på varje nod i klustret för att hantera och konfigurera tjänster, en uppsättning tjänster eller för att hantera och konfigurera hela klusterservern själv (se superdatorer.) I vissa fall används klusterhanteraren mest för att skicka arbete för kluster (eller moln) att utföra. Senast ändrad: 2025-01-22 17:01

Check Point SandBlast Zero-Day Protection är en innovativ lösning som stoppar okänd skadlig programvara, zero-day och riktade attacker från infiltrerande nätverk. SandBlast-lösningen är baserad på ny teknik för exploateringsdetektering på CPU-nivå för att identifiera hot tidigare, innan skadlig kod har en möjlighet att distribuera undandragningskod. Senast ändrad: 2025-01-22 17:01

Alla Apple Watches - Walmart.com. Senast ändrad: 2025-06-01 05:06

Vi hjälper dig att leta efter Lookup Wizard i Access 2007/2010/2013: Klicka på fliken Datablad; Gå till gruppen Fält och kolumner; Klicka på knappen Slå upp kolumn; Då kommer dialogrutan Lookup Wizard att visas. Senast ändrad: 2025-01-22 17:01

För att öppna POM Editor, klicka på ett projekts pom. xml-fil. Om du har anpassat redigerarna för en pom. xml-fil, och POM Editor inte är standardredigeraren, kan du behöva högerklicka på filen och välja 'Öppna med / Maven POM Editor. Senast ändrad: 2025-01-22 17:01

Standardhändelser Standardhändelsen för Sidobjektet är Load-händelse. På samma sätt har varje kontroll en standardhändelse. Till exempel är standardhändelsen för knappkontrollen klickhändelsen. Senast ändrad: 2025-01-22 17:01

Det finns två sätt att ge behörigheterna. Du kan ge behörigheterna genom att använda Active Directory-användare och -datorer. Öppna helt enkelt gruppens egenskaper, växla till fliken Säkerhet, lägg till brevlådeanvändaren eller gruppen och markera sedan rutan Skicka som och tillämpa ändringen. Senast ändrad: 2025-01-22 17:01

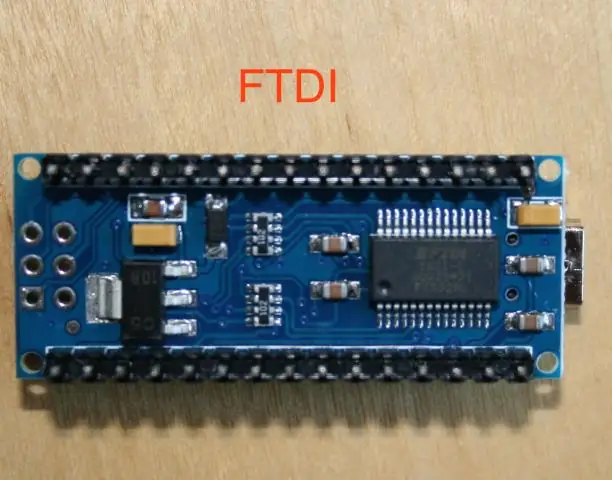

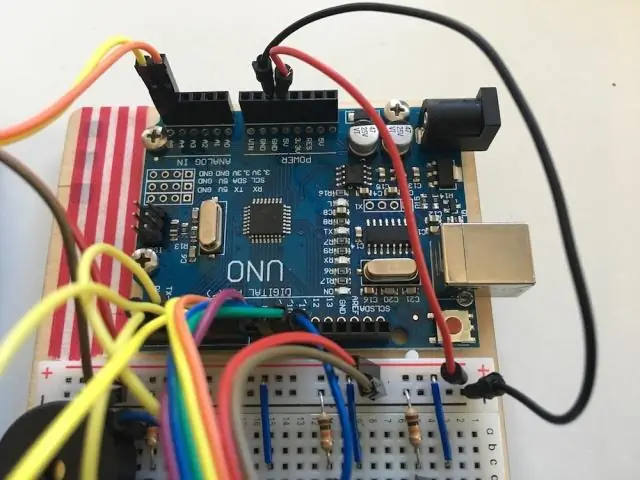

Arduino Nano har stift som du kan koppla direkt till en brödbräda. Justera den i ändan med USB-porten vänd utåt och tryck försiktigt in den. Hitta sedan stiften märkta GND och 5V och använd bygelkablar för att ansluta dem till lämpliga sidokanaler. Nu är du redo att börja jobba. Senast ändrad: 2025-01-22 17:01

Microsoft Hyper-V 2016-plattformen är en gratisversion av hypervisorn som erbjuds av Microsoft. Vilka användningsfall är gratisversionen av Hyper-V 2016 väl lämpad för? En varning med Hyper-V 2016-plattformen är att du inte får någon Windows-gästlicens som ingår i produkten eftersom den är gratis. Senast ändrad: 2025-01-22 17:01

Kuber är databehandlingsenheter sammansatta av faktatabeller och dimensioner från datalagret. De ger kunderna flerdimensionella vyer av data, fråge- och analysmöjligheter. En kub kan lagras på en enda analysserver och sedan definieras som en länkad kub på andra analysservrar. Senast ändrad: 2025-01-22 17:01

Precis som mobiltelefoner använder ett WiFi-nätverk radiovågor för att överföra information över ett nätverk. Eftersom det trådlösa nätverket fungerar som en tvåvägstrafik, kommer data som tas emot från internet också att passera via routern för att kodas till en radiosignal som tas emot av datorns trådlösa adapter. Senast ändrad: 2025-01-22 17:01