- Författare Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- Senast ändrad 2025-01-22 17:41.

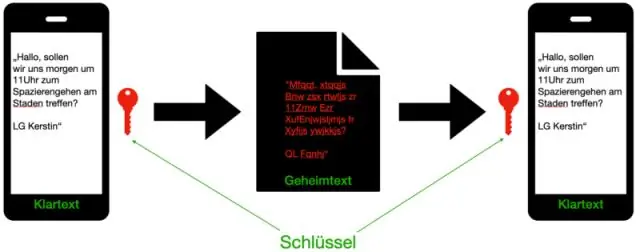

Vad typ av algoritmer kräver att avsändare och mottagare utbyter en hemlig nyckel som används för att säkerställa konfidentialitet för meddelanden ? Förklaring: Symmetrisk algoritmer som används det samma nyckel -, a hemlig nyckel , för att kryptera och dekryptera data. Detta nyckel - måste delas i förväg innan kommunikation kan ske.

Dessutom, vilka två algoritmer kan vara en del av en IPsec-policy för att tillhandahålla kryptering och hash för att skydda intressant trafik?

De IPsec ramverk använder olika protokoll och algoritmer till förse datakonfidentialitet, dataintegritet, autentisering och säkert nyckelutbyte. Två algoritmer den där burk användas inom en IPsec-policy till skydda intressant trafik är AES, vilket är en kryptering protokoll och SHA, som är en hashningsalgoritm.

Dessutom, vilken algoritm kan säkerställa datakonfidentialitet? Även om klassisk kryptering algoritmer säkerställer datakonfidentialitet , de hindrar tyvärr molnet från att fungera över krypterad data . Det uppenbara tillvägagångssättet skulle kunna vara att kryptera allt data med en säker kryptering algoritm som AES och lagra det i molnet.

Vad är skillnaden mellan ASA IPv4 ACL och IOS ipv4 ACLS?

ASA ACL är alltid namngivna, medan IOS ACL:er är alltid numrerade. Flera olika ASA ACL kan appliceras på ett gränssnitt i ingångsriktning, medan endast en IOS ACL Kan appliceras. ASA ACL har inte en implicit förneka någon i slutet, medan IOS ACL:er do.

Vilken tjänst eller protokoll förlitar sig Secure Copy Protocol på för att säkerställa att säkra kopieringsöverföringar kommer från auktoriserade användare?

Secure Copy Protocol ( SCP ) är van vid säkert kopiera IOS-bilder och konfigurationsfiler till en SCP server. För att utföra detta, SCP kommer använd SSH-anslutningar från användare autentiserad genom AAA.

Rekommenderad:

Vilken typ av kabel och kontakter används för att ansluta ett modem till en telefonport?

RJ-11. Mer allmänt känd som en modemport, telefonkontakt, telefonjack eller telefonlinje, den registrerade Jack-11 (RJ-11) är en fyra- eller sextrådsanslutning för telefon- och modemkontakter i USA

Vilken nyckel används för att kryptera och dekryptera meddelanden?

Asymmetrisk kryptografi, även känd som publik nyckelkryptering, använder offentliga och privata nycklar för att kryptera och dekryptera data. Nycklarna är helt enkelt stora nummer som har parats ihop men inte är identiska (asymmetriska). En nyckel i paret kan delas med alla; det kallas den publika nyckeln

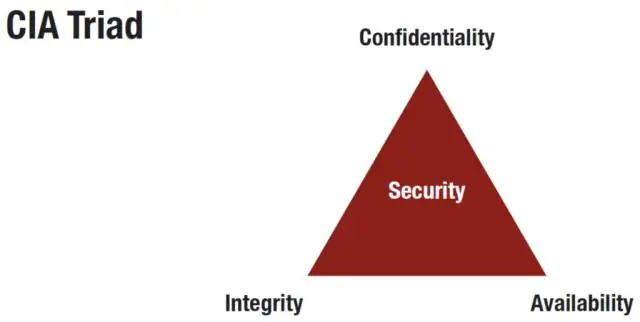

Vad har integritet och tillgänglighet för konfidentialitet med säkerhet att göra?

Sekretess innebär att data, objekt och resurser skyddas från obehörig visning och annan åtkomst. Integritet innebär att data skyddas från obehöriga ändringar för att säkerställa att den är tillförlitlig och korrekt. Tillgänglighet innebär att auktoriserade användare har tillgång till de system och de resurser de behöver

Vilken tjänst eller protokoll förlitar sig Secure Copy Protocol på för att säkerställa att säkra kopieringsöverföringar kommer från auktoriserade användare?

Vilken tjänst eller protokoll förlitar sig Secure Copy Protocol på för att säkerställa att säkra kopieringsöverföringar kommer från auktoriserade användare? Secure Copy Protocol (SCP) används för att säkert kopiera IOS-bilder och konfigurationsfiler till en SCP-server. För att utföra detta kommer SCP att använda SSH-anslutningar från användare som är autentiserade via AAA

Vilken VM-serie bör du tänka på om du vill ha värdapplikationer som kräver högpresterande IO för beständig data?

Svar: VM-serien som du bör överväga om du vill vara värd för applikationer som kräver hög prestanda för kvarstående data är VMware-arbetsstation, Oracle VM virtual box eller Microsoft Azure compute. Dessa enheter har den högsta flexibiliteten för arbetsbelastningsvärd