Innehållsförteckning:

- Författare Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- Senast ändrad 2025-01-22 17:41.

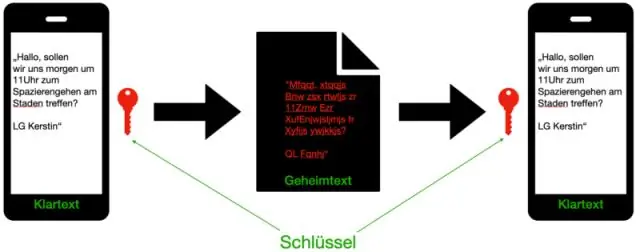

Asymmetrisk kryptografi, även känd som publik nyckelkryptering , använder offentliga och privata nycklar för att kryptera och dekryptera data. Nycklarna är helt enkelt stora nummer som har parats ihop men inte är identiska (asymmetriska). En nyckel i paret kan delas med alla; det kallas för offentlig nyckel.

Med tanke på detta, hur krypterar och dekrypterar du?

Sammanfattning

- Kryptografi används för att säkra och skydda data under kommunikation.

- Kryptering är en process som omvandlar den ursprungliga informationen till en oigenkännlig form.

- Dekryptering är en process för att konvertera kodad/krypterad data i en form som är läsbar och förstådd av en människa eller en dator.

Man kan också fråga sig, hur läser jag ett krypterat meddelande? Hur man läser krypterade textmeddelanden genom Textpad

- Starta TextPad och öppna det krypterade meddelandet i programmet.

- Välj hela texten i meddelandet genom att trycka på tangenterna "Ctrl-A".

- Öppna lämplig krypteringsprogramvara.

- Ange lösenfrasen eller lösenordet som ursprungligen användes för att kryptera meddelandet.

- Klicka på knappen "Dekryptera".

Med tanke på detta, vilken nyckel används för kryptering?

Offentligt nyckel -, två nycklar används ett nyckel används för kryptering och en annan nyckel används för dekryptering. Ett nyckel - (offentlig nyckel) används för att kryptera oformaterad text för att konvertera den till chiffertext och en annan nyckel - (privat nyckel) används av mottagaren för att dekryptera chiffertexten för att läsa meddelandet.

Hur krypterar jag ett meddelande med den offentliga nyckeln?

Hur man använder GPG för att kryptera saker

- Se till att allt finns i en fil.

- (VALFRITT) Signera filen med din privata nyckel.

- Kryptera filen med mottagarens publika nyckel.

- Skicka den krypterade filen och (valfritt) signaturen till den andra personen.

- Mottagaren av meddelandet kommer att dekryptera den krypterade filen med sin privata nyckel.

Rekommenderad:

Vilken standard används för att överföra kliniska och administrativa data mellan olika sjukhusinformationssystem HIS)?

Health Level Seven eller HL7 hänvisar till en uppsättning internationella standarder för överföring av kliniska och administrativa data mellan mjukvaruapplikationer som används av olika vårdgivare. Dessa standarder fokuserar på applikationslagret, som är "lager 7" i OSI-modellen

Vilken typ av algoritmer kräver att avsändare och mottagare utbyter en hemlig nyckel som används för att säkerställa konfidentialitet för meddelanden?

Vilken typ av algoritmer kräver att avsändare och mottagare utbyter en hemlig nyckel som används för att säkerställa konfidentialitet för meddelanden? Förklaring: Symmetriska algoritmer använder samma nyckel, en hemlig nyckel, för att kryptera och dekryptera data. Denna nyckel måste delas i förväg innan kommunikation kan ske

Vilket kommando används för att ta bort utgången från en nyckel i Redis?

Redis Keys Commands Sr.No Kommando & Beskrivning 10 PERSIST key Tar bort utgången från nyckeln. 11 PTTL-nyckel Får den återstående tiden i nycklar förfaller i millisekunder. 12 TTL-nyckel Får återstående tid när nycklar går ut. 13 RANDOMKEY Returnerar en slumpmässig nyckel från Redis

Vilken typ av kabel och kontakter används för att ansluta ett modem till en telefonport?

RJ-11. Mer allmänt känd som en modemport, telefonkontakt, telefonjack eller telefonlinje, den registrerade Jack-11 (RJ-11) är en fyra- eller sextrådsanslutning för telefon- och modemkontakter i USA

Vilken Six Sigma-metodik används för att identifiera och minska variationer i processer?

DMAIC-metodik är Six Sigma-standarden för hur man identifierar variation i en process, analyserar grundorsaken, prioriterar det mest fördelaktiga sättet att ta bort en given variation och testar fixen