Innehållsförteckning:

- Författare Lynn Donovan [email protected].

- Public 2023-12-15 23:53.

- Senast ändrad 2025-06-01 05:11.

15 etiska hackningsverktyg du inte får missa

- John the Ripper. John the Ripper är en av de mest populära lösenordsknäckarna genom tiderna.

- Metasploit.

- Nmap.

- Wireshark.

- OpenVAS.

- IronWASP.

- Nikto.

- SQLMap.

På motsvarande sätt, vilka verktyg använder hackare?

Topp tio verktyg för cybersäkerhetsproffs (och Black Hat Hackers)

- 1 - Metasploit Framework. Verktyget som gjorde hackning till en handelsvara när det släpptes 2003, Metasploit Framework gjorde att knäcka kända sårbarheter så enkelt som att peka och klicka.

- 2 - Nmap.

- 3 - OpenSSH.

- 4 - Wireshark.

- 5 - Nessus.

- 6 - Aircrack-ng.

- 7 - Snorra.

- 8 - John the Ripper.

Dessutom, vilken programvara används mest för att hacka? Metasploit, tillsammans med nmap (se ovan) och Wireshark (se nedan) och förmodligen den "mest kända" tre hackern programvara verktyg där ute. Om du är ny på Metasploit, tänk på det som en "samling av dataintrång verktyg och ramar som kan vara Begagnade att utföra olika uppgifter.

Man kan också fråga sig, vad är hackningsverktyg och -tekniker?

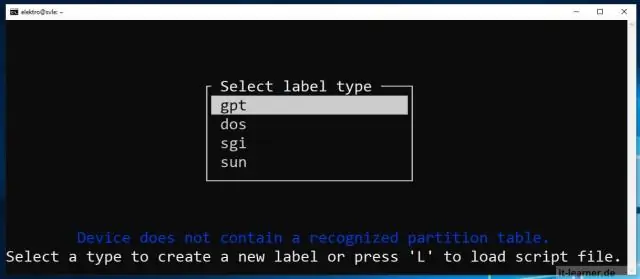

Sedan kommer du att utforska alla fem faserna av dataintrång : spaning (med Zenmap GUI för Nmap), skanning (med OpenVAS), uppräkning, kompromiss/attack (med Metasploit Framework-applikationen) och aktiviteter efter attack och reserv.

Vilka är några verktyg som hackare använder för trådlös hackning?

Dessa är de populära verktygen som används för trådlös lösenordsknäckning och nätverksfelsökning

- Aircrack. Aircrack är ett av de mest populära verktygen för att knäcka lösenord för trådlösa lösenord som du kan använda för 802.11a/b/g WEP och WPA cracking.

- AirSnort.

- Kain & kunna.

- Kismet.

- NetStumbler.

- inSSIDer.

- WireShark.

- CoWPAtty.

Rekommenderad:

Vilken typ av algoritmer kräver att avsändare och mottagare utbyter en hemlig nyckel som används för att säkerställa konfidentialitet för meddelanden?

Vilken typ av algoritmer kräver att avsändare och mottagare utbyter en hemlig nyckel som används för att säkerställa konfidentialitet för meddelanden? Förklaring: Symmetriska algoritmer använder samma nyckel, en hemlig nyckel, för att kryptera och dekryptera data. Denna nyckel måste delas i förväg innan kommunikation kan ske

Vilket verktyg kan användas för att skapa ikoner och startskärmar för alla enheter som stöds?

En av de coolaste sakerna med Ionic är resursverktyget de tillhandahåller för att automatiskt generera alla startskärmar och ikoner som du behöver. Även om du inte använder Ionic, skulle det vara värt att installera bara för att använda det här verktyget och sedan överföra startskärmarna och ikonerna till ditt faktiska projekt

Vilka verktyg kan du använda för att utföra portskanning?

Låt oss utforska de fem mest populära verktygen för portskannrar som används inom infosec-området. Nmap. Nmap står för "Network Mapper", det är den mest populära nätverksupptäckten och portskannern i historien. Unicornscan. Unicornscan är den näst mest populära gratisportskannern efter Nmap. Arg IP Scan. Netcat. Zenmap

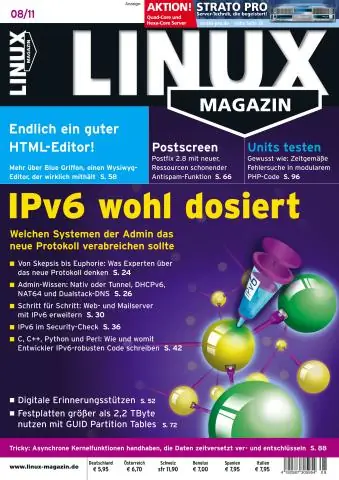

Kan du använda Linux för att hacka?

Linux är ett extremt populärt operativsystem för hackare. För det första är Linuxs källkod fritt tillgänglig eftersom det är ett operativsystem med öppen källkod. Detta innebär att Linux är mycket lätt att modifiera eller anpassa. För det andra finns det otaliga Linux-säkerhetsdistributioner tillgängliga som kan fungera som Linux-hackningsprogram

Vilka verktyg används för enhetstestning i MVC?

Populära automatiserade enhetstestverktyg och deras funktioner xUnit.net. Gratis, öppen källkod, gemenskapsfokuserat enhetstestverktyg för. NUnit. Enhetstestningsram för alla. JUnit. TestNG. PHPUnit. Symfony Lime. Testenhet: RSpec