- Författare Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- Senast ändrad 2025-01-22 17:41.

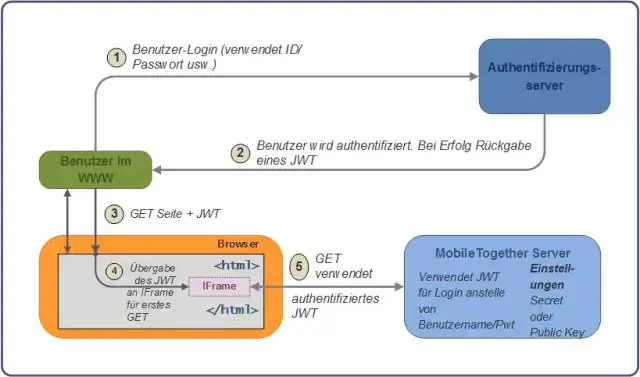

JWT eller JSON Web Token är en sträng som skickas i HTTP-förfrågan (från klient till server) för att validera klientens äkthet. JWT är skapas med en hemlig nyckel och den hemliga nyckeln är privat för dig. När du får en JWT från klienten kan du verifiera det JWT med den här hemliga nyckeln.

Dessutom, hur fungerar JWT-tokens?

JSON Web Token ( JWT ) är en öppen standard (RFC 7519) som definierar ett kompakt och fristående sätt att säkert överföra information mellan parter som ett JSON-objekt. Signerad tokens kan verifiera integriteten hos anspråken i den, medan de är krypterade polletter dölja dessa påståenden från andra parter.

Dessutom, vad är utfärdare i JWT-token? Emittent (iss) - identifierar huvudmannen som utfärdade JWT ; Ämne (under) - identifierar ämnet för JWT ; Publik (aud) - "Aud" (publik)-påståendet identifierar de mottagare som JWT är avsedd för. Varje huvudman hade för avsikt att bearbeta JWT måste identifiera sig med ett värde i publikanspråket.

På samma sätt frågar folk, vilken JWT-token innehåller?

En välformad JSON Web Token ( JWT ) består av tre sammanlänkade Base64url-kodade strängar, åtskilda av punkter (.): Header: innehåller metadata om typen av tecken och de kryptografiska algoritmerna som används för att säkra dess innehåll.

Vad är JWT-bärartoken?

JSON webben Tecken ( JWT , RFC 7519) är ett sätt att koda anspråk i ett JSON-dokument som sedan signeras. JWT kan användas som OAuth 2.0 Bärarpoletter för att koda alla relevanta delar av en åtkomst tecken in i tillträdet tecken i stället för att behöva lagra dem i en databas.

Rekommenderad:

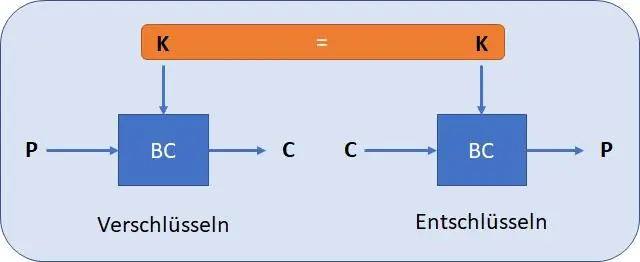

Hur genereras symmetriska nycklar?

Symmetriska nyckelalgoritmer använder en enda delad nyckel; att hålla data hemlig kräver att denna nyckel är hemlig. I vissa fall genereras nycklar slumpmässigt med hjälp av en slumptalsgenerator (RNG) eller pseudoslumptalsgenerator (PRNG). En PRNG är en datoralgoritm som producerar data som visas slumpmässigt under analys

Hur upphör JWT-tokens?

En JWT-token som aldrig går ut är farlig om tokenen blir stulen då kan någon alltid komma åt användarens data. Citerat från JWT RFC: Så svaret är uppenbart, ställ in utgångsdatumet i exp-anspråket och avvisa token på serversidan om datumet i exp-anspråket är före det aktuella datumet

Hur validerar man en JWT?

För att analysera och validera en JSON Web Token (JWT) kan du: Använda vilken befintlig mellanprogramvara som helst för ditt webbramverk. Välj ett tredjepartsbibliotek från JWT.io. För att validera en JWT måste din ansökan: Kontrollera att JWT är väl utformad. Kontrollera signaturen. Kontrollera standardanspråken

Behöver CSR genereras på servern?

Nej. Det är inte nödvändigt att generera CSR på den maskin som du vill ha det resulterande certifikatet på. CSR:n måste genereras antingen med den befintliga privata nyckeln som certifikatet så småningom kommer att paras med eller så genereras dess matchande privata nyckel som en del av CSR-skapandet

Vilken tjänst används för att lagra loggfilerna som genereras av CloudTrail?

CloudTrail genererar krypterade loggfiler och lagrar dem i Amazon S3. För mer information, se AWS CloudTrail User Guide. Att använda Athena med CloudTrail-loggar är ett kraftfullt sätt att förbättra din analys av AWS-tjänstaktivitet