Python är det valda programmeringsspråket för massor av etiska hackare. Faktum är att ett bra grepp om Python anses vara avgörande för avancemang inom cybersäkerhetskarriären. En av huvuddragen är att du får ett kraftfullt språk i ett mycket lättanvänt paket. Senast ändrad: 2025-01-22 17:01

De icke-vingade arbetarna som underhåller kolonin och söker föda för kolonin. Endast den termitvingade alatkasten har vingar. Senast ändrad: 2025-06-01 05:06

Svaret är nej. Att jailbreaka eller hacka eller låsa upp din Amazon Fire TV Stick är definitivt inte olagligt. Det är rent lagligt bara på grund av att det är din personliga egendom. Senast ändrad: 2025-01-22 17:01

Attributet common name (CN) hänvisar till namnet på en post (dvs. det individuella (entitets|objektets) namnet) för vem/som du frågar. Den innehåller fältet DisplayName. Senast ändrad: 2025-01-22 17:01

Justera och överdriv ansiktsdrag Öppna en bild i Photoshop och välj ett lager som innehåller ett foto av ett ansikte. I fönstret Liquify klickar du på triangeln till vänster om Face-Aware Liquify. Alternativt kan du göra justeringar genom att klicka och dra direkt på ansiktsdragen i Face-AwareLiquify. Senast ändrad: 2025-01-22 17:01

När licensen löper ut, beter sig Veeam Backup & Replication på följande sätt beroende på licenstyp: Utvärdering och NFR-licenser: Veeam Backup & Replication kommer att sluta bearbeta arbetsbelastningar. Betalda licenser: Veeam Backup & Replication byter till respitperioden. Senast ändrad: 2025-01-22 17:01

Pg_dump är ett verktyg för att säkerhetskopiera en PostgreSQL-databas. Det gör konsekventa säkerhetskopior även om databasen används samtidigt. pg_dump blockerar inte andra användares åtkomst till databasen (läsare eller skribenter). Dumpar kan matas ut i skript- eller arkivfilformat. För att återställa från ett sådant skript, mata det till psql. Senast ändrad: 2025-01-22 17:01

Unix (/ˈjuːn?ks/; trademarkedasUNIX) är en familj av multitasking, multianvändardatoroperativsystem som härrör från den ursprungliga AT&TUnix, utveckling som startade på 1970-talet vid BellLabsresearch center av Ken Thompson, Dennis Ritchie och andra. Senast ändrad: 2025-01-22 17:01

Programvara. När en leverantör är värd för programvara på en webbplats och du inte behöver installera programvaran på din enhet kallas detta: Software as a Service. ett företag gör en tidig release för att testa buggar. Senast ändrad: 2025-01-22 17:01

För att hjälpa dig att bestämma, här är de för närvarande mest populära Linux-skrivborden, ordna från minst till mest anpassningsbara: KDE. Kanel. PARA. GNOME. Xfce. Xfce är ett klassiskt skrivbord, tänkt att hitta en balans mellan hastighet och användbarhet. LXDE. Till sin design har LXDE väldigt få anpassningar. Enhet. Unity är Ubuntus standard för skrivbordet. Senast ändrad: 2025-01-22 17:01

Svar: A: Svar: A: Nej, det är inte möjligt för Macstoget-virus i sig, men de kan få annan form av skadlig programvara. Den får strålande recensioner och handlar om den mest beprövade programvaran mot skadlig programvara för Mac. Senast ändrad: 2025-01-22 17:01

Type Allocation Code (TAC) är den första åttsiffriga delen av den 15-siffriga IMEI-koden och den 16-siffriga IMEISV-koden som används för att unikt identifiera trådlösa enheter. TypeAllocationCode identifierar en speciell modell (och ofta revision) av trådlös telefon för användning på ett GSM, UMTS eller annat IMEI-användande trådlöst nätverk. Senast ändrad: 2025-01-22 17:01

Så här återställer du Fitbit Flex 2 Ta bort din Flex 2 från armbandet och anslut den till laddningskabeln. Leta reda på knappen på laddningskabeln. Tryck på den tre gånger inom fem sekunder. När alla lampor på din tracker blinkar samtidigt har din Fitbit Flex 2 startat om. Senast ändrad: 2025-01-22 17:01

Big data-analys är den ofta komplexa processen att undersöka stora och varierade datamängder, eller bigdata, för att avslöja information - såsom dolda mönster, okända samband, marknadstrender och kundpreferenser - som kan hjälpa organisationer att fatta välgrundade affärsbeslut. Senast ändrad: 2025-06-01 05:06

Spring Tools 4 är nästa generations fjäderverktyg för din favoritkodningsmiljö. Den är till stor del ombyggd från grunden och ger stöd i världsklass för att utveckla Spring-baserade företagsapplikationer, oavsett om du föredrar Eclipse, Visual Studio Code eller Theia IDE. Senast ändrad: 2025-01-22 17:01

Kombinera flera filer till en enda zippad mapp för att lättare dela en grupp filer. Leta reda på filen eller mappen som du vill zippa. Tryck och håll ned (eller högerklicka) på filen eller mappen, välj (eller peka på) Skicka till och välj sedan Komprimerad (zippad) mapp. Senast ändrad: 2025-01-22 17:01

Excel erbjuder ett brett utbud av statistiska funktioner som du kan använda för att beräkna ett enda värde eller en rad värden i dina Excel-kalkylblad. Excel Analysis Toolpak är ett tillägg som ger ännu fler statistiska analysverktyg. Kolla in dessa praktiska verktyg för att få ut det mesta av din statistiska analys. Senast ändrad: 2025-01-22 17:01

Sms från din surfplatta och dator – en helt ny meddelandeupplevelse via molnet. Med mysms kan du skicka/ta emot textmeddelanden på din Windows 8/10 PC eller surfplatta med ditt nuvarande telefonnummer. För att börja skicka sms från din dator måste du ladda ner mysm på din telefon och registrera dig för ett konto. Senast ändrad: 2025-06-01 05:06

Public class OddNumbers {public static void main(String[] args) {//definierar gränsen. int limit = 50; Systemet. ut. println('Skriver ut udda tal mellan 1 och ' + limit); for(int i=1; i <= limit; i++){//om talet inte är delbart med 2 är det udda. if(i % 2 != 0){. Senast ändrad: 2025-01-22 17:01

Ett samtalsträd är en metod för pålitlig kommunikation mellan medlemmar i en grupp, såsom anställda i ett företag, volontärer i en organisation eller medlemmar i en skolkommitté. Att testa samtalsträdet bör göras var sjätte månad för att säkerställa ett smidigt flöde i kristider. Senast ändrad: 2025-06-01 05:06

Oracle UNION-operatorn används för att kombinera resultatuppsättningarna av 2 eller flera Oracle SELECT-satser. Den tar bort dubbletter av rader mellan de olika SELECT-satserna. Varje SELECT-sats inom UNION-operatorn måste ha samma antal fält i resultatuppsättningarna med liknande datatyper. Senast ändrad: 2025-01-22 17:01

Installera Gboard på din Android-telefon eller surfplatta. Öppna valfri app som du kan skriva med, som Gmail eller Keep. Tryck där du kan skriva in text. Dra fingret över bokstäverna för att stava ordet du vill ha. Senast ändrad: 2025-01-22 17:01

Ja! Ja, du kan ladda ner acorn till din Sony eller Samsung TV. Senast ändrad: 2025-01-22 17:01

Typer av datorsäkerhetsrisker Internet- och nätverksattack Obehörig åtkomst och användning Stöld av hårdvara Programstöld Informationsstöld Systemfel 5. Senast ändrad: 2025-01-22 17:01

För att vara exakt, har R tre sätt att argument som tillhandahålls av dig matchas med de formella argumenten för funktionsdefinitionen: med fullständigt namn, med partiellt namn (matchning på initiala n tecken i argumentnamnet), och. efter position. Senast ändrad: 2025-01-22 17:01

Introduktion till funktionen Oracle NVL() Med funktionen Oracle NVL() kan du ersätta null med ett mer meningsfullt alternativ i resultaten av en fråga. Funktionen NVL() accepterar två argument. Om Oracle inte implicit kan konvertera en datatyp till den andra, ger det ett fel. Senast ändrad: 2025-01-22 17:01

Du kan ändra storlek på fönstret genom att flytta muspekaren över valfri del av fönsterkanten, inte bara det nedre hörnet. Tryck på Alt+Mellanslag för att ta fram fönstermenyn, tryck på S för att välja alternativet Storlek, använd piltangenterna för att ändra storlek på fönstret och slutligen Enter för att bekräfta. Senast ändrad: 2025-01-22 17:01

Hjälp Klicka på fliken Annotera Kartannoteringspanel Infoga. Hitta. I dialogrutan Infoga anteckning markerar du kryssrutan för den anteckningsmall som ska användas. Om du vill kan du klicka på Avancerat för att ändra standardalternativen och egenskaperna för anteckningen. Klicka på Infoga. Markera objekten som ska kommenteras. tryck enter. Senast ändrad: 2025-01-22 17:01

Du kanske tänker att allt som krävs för att distribuera Lambda med Terraform är att: Skapa en JavaScript-fil. Skapa en Terraform-konfigurationsfil som refererar till den JavaScript-filen. Applicera Terraform. Fira. Senast ändrad: 2025-01-22 17:01

För detta ändamål följer några säkerhetsåtgärder för e-böcker som du kan vidta för att skydda dina verk. Kontakta tjuvens betalningsleverantör. Namnge din fil korrekt. Använd en digital tjänsteleverantör. Byt nedladdningslänk regelbundet. Förhindra fildelning. Använd Anti-Theft Ebook Software. Senast ändrad: 2025-01-22 17:01

Här är en lista över några gratis lektioner i datorkunskaper online som du kan börja med: Computer Basics for Absolute Beginners – från GCF Lär dig gratis (gratis) Internet Basics for Absolute Beginners – från GCF Lär dig gratis (gratis) datavetenskap 101 – från Stanford University (Fri). Senast ändrad: 2025-06-01 05:06

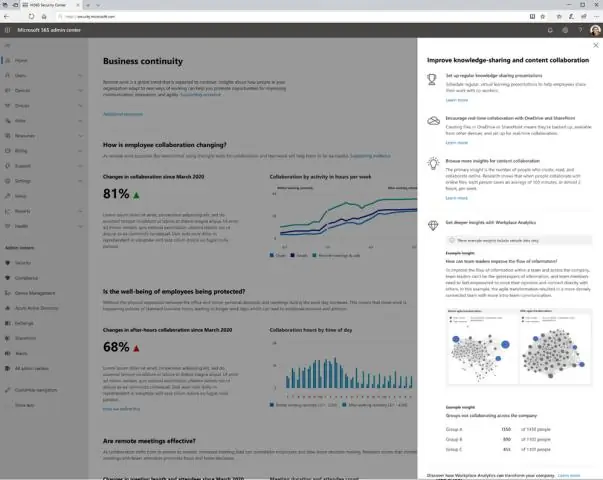

Utvecklare: Microsoft. Senast ändrad: 2025-06-01 05:06

Effektiva presentationsfärdigheter är viktiga eftersom de hjälper till att hålla en presentation intressant, hjälper presentatören att kommunicera med självförtroende och motiverar publiken att lyssna. Några viktiga presentationsfärdigheter är: Skapa variation. Talar med optimal hörbarhet. Senast ändrad: 2025-01-22 17:01

Användning av insekticider som borater (dinatriumoktaborat-tetrahydrat) och/eller tryckbehandlat trä (kromaterat koppararsenat) skyddar mot termiter och rötsvampar. Men med tiden kan även järnvägsband, telefonstolpar och tryckbehandlat trä utsättas för termitangrepp. Senast ändrad: 2025-01-22 17:01

En algoritm (uttalas AL-go-rith-um) är en procedur eller formel för att lösa ett problem, baserad på att utföra en sekvens av specificerade åtgärder. Ett datorprogram kan ses som en utarbetad algoritm. Inom matematik och datavetenskap betyder en algoritm vanligtvis en liten procedur som löser ett återkommande problem. Senast ändrad: 2025-01-22 17:01

Om du arbetar med PVC- eller polybutylenrör och behöver ett sätt att snabbt gå över till PEX-, koppar-, C-PVC-, PE-RT- eller HDPE-rör, har vi dig täckt. SharkBite-kopplingar kan snabbt övergå från ett rörmaterial till ett annat. SharkBite-kopplingar med grå krage är kompatibla med polybutylenrör. Senast ändrad: 2025-01-22 17:01

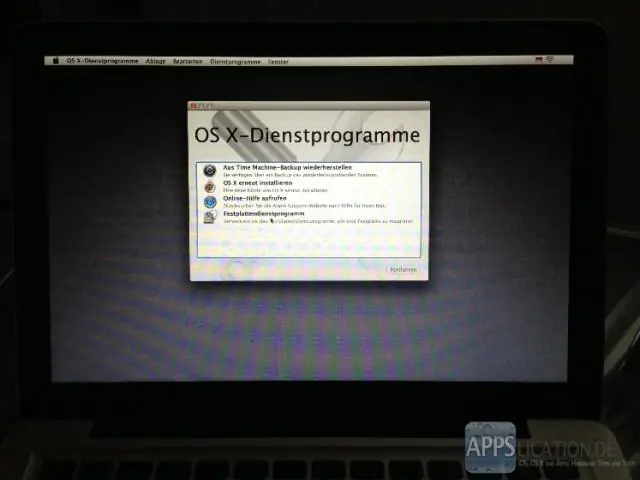

Boot Camp Assistant tar automatiskt bort Windows och utökar macOS-partitionen åt dig och tar tillbaka allt utrymme. Varning: Detta kommer att radera alla filer på din Windows-partition, så se till att du har säkerhetskopior först. Senast ändrad: 2025-01-22 17:01

Här är de 10 bästa trådlösa säkerhetskamerorna 2020: Arlo Pro 3: Bästa trådlösa kameran. Wyze Cam Pan: Bästa budgetkamera för inomhusbruk. Canary Pro: Bästa smarta hemkamera. Google Nest Cam IQ Indoor: Bästa högteknologiska kameran. Senast ändrad: 2025-01-22 17:01

Öppna Amazon VPC-konsolen på https://console.aws.amazon.com/vpc/. I navigeringsfönstret väljer du Endpoints och väljer gränssnittets slutpunkt. Välj Åtgärder, Hantera undernät. Välj eller avmarkera undernäten efter behov och välj Ändra undernät. Senast ändrad: 2025-01-22 17:01

S. Nej, SharkBite EvoPEX-kopplingar kan inte installeras på koppar- eller CPVC-rör på grund av den inre rörtätningen. Senast ändrad: 2025-01-22 17:01