Dataredundans säkerställer att uppgifterna i databasen är korrekta och tillförlitliga. Små delar av en datamart kallas datalager. En grupp relaterade poster kallas en tabell. Senast ändrad: 2025-01-22 17:01

Följ dessa steg för att bygga Redis från källan och starta servern. Ladda ner Redis källkod från nedladdningssidan. Packa upp filen. tar -xzf redis-VERSION.tar.gz. Kompilera och bygg Redis. cd redis-VERSION. göra. Starta Redis. cd src../redis-server. Senast ändrad: 2025-01-22 17:01

För att slå på dem trycker du bara på och håller ned mittknappen på fjärrkontrollen. För att para ihop dem med din enhet, tryck och håll ned den mittersta knappen lite längre och sök sedan efter "iSport Wireless Superslim" på enhetens Bluetooth-lista. Senast ändrad: 2025-01-22 17:01

HUR MAN INSTALLERAR EN EFTERMONTERAD BREVLÅDA. GRAVA STOLPEHÅL. USPS krav säger att en brevlåda inte får vara högre än 45 tum över gatunivå. SÄTTA IN BREVLÅDAPOST. HÄLLA BETONGEN. LÅT BETONG sätta sig. FÄSTA BREVLÅDA ENLIGT TILLVERKARENS INSTRUKTIONER. LÄGG TILL GATUSNUMMER. KLÄD UPP DET. Senast ändrad: 2025-01-22 17:01

Olika typer av nätverk/internetarbetande enheter Repeater: Kallas även en regenerator, det är en elektronisk enhet som endast fungerar på fysiskt lager. Broar: Dessa fungerar både i fysiska och datalänkslager i LAN av samma typ. Routrar: De vidarebefordrar paket mellan flera sammankopplade nätverk (dvs LAN av olika typ). Gateways:. Senast ändrad: 2025-01-22 17:01

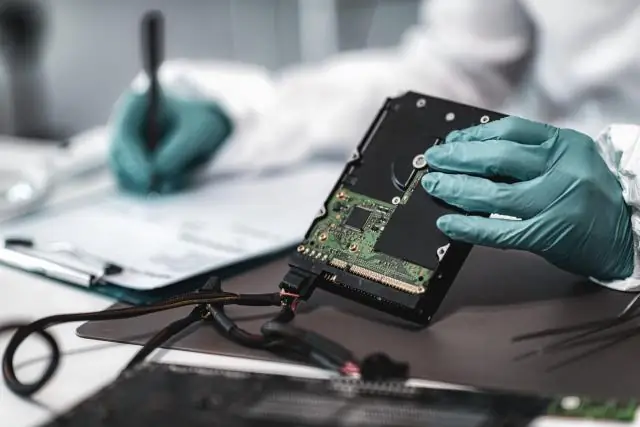

Medan båda fokuserar på skyddet av digitala tillgångar, kommer de på det från två olika vinklar. Digital forensics behandlar händelsens efterdyningar i en utredande roll, medan cybersäkerhet är mer fokuserad på att förebygga och upptäcka attacker och designa säkra system. Senast ändrad: 2025-01-22 17:01

Skapa anteckningsboken Välj fliken Från URL: Ange namnet på anteckningsboken (till exempel 'customer-churn-kaggle'). Välj Python 3.6 runtime-systemet. Klicka på Skapa anteckningsbok. Detta initierar laddning och körning av notebook-datorn i IBM Watson Studio. Senast ändrad: 2025-01-22 17:01

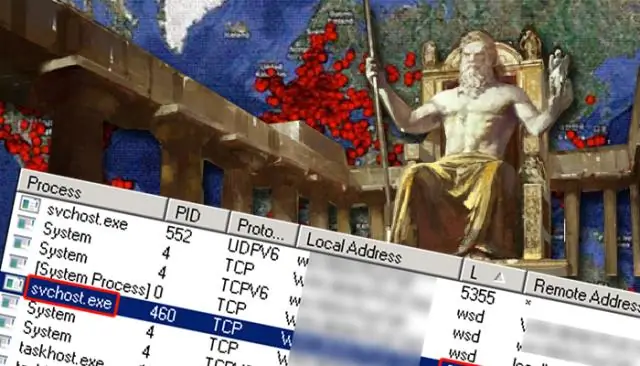

Det fungerar genom att förbjuda en infekterad dator från att prata med DGA-servrar eller från att prata med kända infekterade webbplatser eller adresser. Detta innebär att du till och med kan installera Heimdal på en infekterad dator och det skulle blockera data som försöker skickas från din dator. Senast ändrad: 2025-01-22 17:01

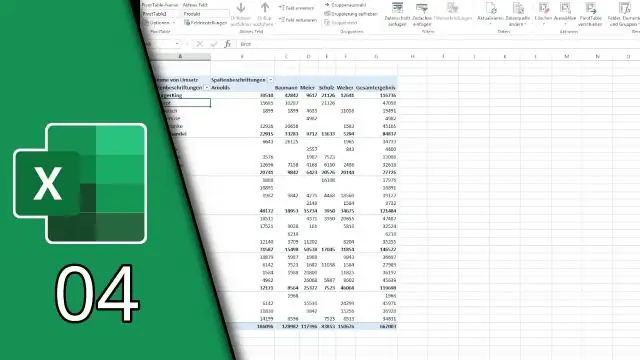

För att ställa in detta: Högerklicka på valfri cell i pivottabellen. Klicka på Pivottabellalternativ. I fönstret Pivottabellalternativ klickar du på fliken Data. I avsnittet Pivottabelldata lägger du till en bock för att Uppdatera data när du öppnar filen. Klicka på OK för att stänga dialogrutan. Senast ändrad: 2025-01-22 17:01

Det finns två sätt att komma till systemets utskriftsdialog från Chrome. Om du redan har tryckt på Ctrl+Ptangentbordsgenvägen, leta sedan efter alternativet "Skriv ut med systemdialog" längst ner i den vänstra kolumnen. För att hoppa direkt till systemets utskriftsdialogruta kan du använda kortkommandot Ctrl+Skift+P. Senast ändrad: 2025-01-22 17:01

Microsoft Surface Book. Bästa ultrabok för arkitektstudenter. HP ZBook 17 G2 Mobile Business Workstation. MSI GE72 APACHE PRO-242 17,3-tum. Lenovo ThinkPad W541. Acer Aspire V15 Nitro Black Edition. Dell Inspiron i7559-763BLK 15,6-tums Full-HD GamingBärbar dator. Acer Aspire E 15. Toshiba Satellite C55-C5241 15,6-tum. Senast ändrad: 2025-01-22 17:01

Omdirigering av skrivare är en funktion som gör att en lokal skrivare kan mappas till en fjärrdator och möjliggör utskrift över ett nätverk. Ogiltiga, oanvändbara omdirigerade skrivare kan visas i en Remote Desktop Services-session vilket orsakar långsamhet. Senast ändrad: 2025-01-22 17:01

Värdet du ställer in som en horisontell eller vertikal bias är ett tal mellan 0 och 1, som representerar en procentsats, där den närmaste 0 betyder desto mer partisk till vänster (horisontell) eller den övre begränsningen (vertikal) och den närmast 1 betyder ju mer partisk åt höger (horisontell) eller bottenbegränsning (vertikal). Senast ändrad: 2025-01-22 17:01

En proxyserver verifierar och vidarebefordrar inkommande klientförfrågningar till andra servrar för vidare kommunikation. En proxyserver är placerad mellan en klient och en server där den fungerar som en mellanhand mellan de två, till exempel en webbläsare och en webbserver. Proxyserverns viktigaste roll är att tillhandahålla säkerhet. Senast ändrad: 2025-01-22 17:01

Rent praktiskt bestäms gränsen vanligtvis av stackutrymme. Om varje tråd får en 1MB stack (jag kommer inte ihåg om det är standard på Linux), då kommer ett 32-bitarssystem att ta slut på adressutrymme efter 3000 trådar (förutsatt att den sista gb är reserverad till kärnan). Senast ändrad: 2025-01-22 17:01

1 Svar Högerklicka på Resursfil. Välj Öppna med. Välj XML (text) Editor eller XML (text) Editor med kodning. Klicka på Ange som standard till höger i dialogrutan. Senast ändrad: 2025-01-22 17:01

Firefox-profilen är samlingen av inställningar, anpassningar, tillägg och andra personaliseringsinställningar som kan göras i Firefox-webbläsaren. Du kan anpassa Firefox-profilen så att den passar dina Selenium-automationskrav. Så att automatisera dem är mycket vettigt tillsammans med testkörningskoden. Senast ändrad: 2025-01-22 17:01

Adobe Audition är en Digital Audio Workstation (DAW) som används för musikinspelning och många andra typer av ljudproduktion, och är en del av Adobe Creative Cloud. Adobe Creative Cloud ger dig världens bästa kreativa appar så att du kan förvandla dina smartaste idéer till din bästa workacross stationära och mobila enheter. Senast ändrad: 2025-01-22 17:01

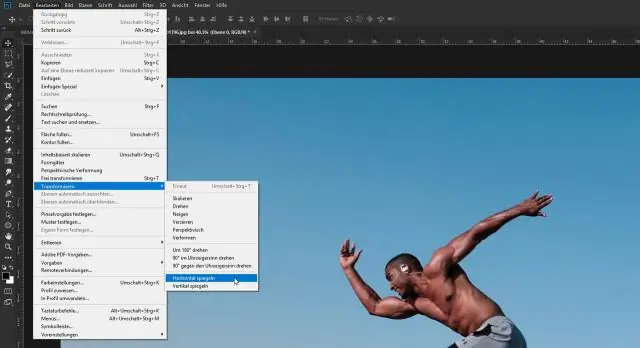

För att förvandla den nedre bilden till en spegelspegel av den översta, gå upp till menyn Redigera, välj Transformera och välj sedan Vänd vertikal: Gå till Redigera > Transformera > Vänd vertikal. Vi har nu vår andra spegelreflektion, denna gång vertikalt. Senast ändrad: 2025-06-01 05:06

Testhantering hänvisar oftast till aktiviteten att hantera en testprocess. Ett testhanteringsverktyg är programvara som används för att hantera tester (automatiserade eller manuella) som tidigare har specificerats av en testprocedur. Det förknippas ofta med automatiseringsprogram. Senast ändrad: 2025-01-22 17:01

Inramning i Data Link Layer. Inramning är en funktion av datalänklagret. Det tillhandahåller ett sätt för en avsändare att sända en uppsättning bitar som är meningsfulla för mottagaren. Ethernet, token ring, frame relay och andra datalänkslagertekniker har sina egna ramstrukturer. Senast ändrad: 2025-01-22 17:01

Ett förvånansvärt komplext problem Du kan också minska CPU-belastningen genom att lägga till mer RAM, vilket gör att din dator kan lagra mer programdata. Detta minskar frekvensen av interna dataöverföringar och nya minnesallokeringar, vilket kan ge din CPU en välbehövlig paus. Senast ändrad: 2025-01-22 17:01

Java i sig är inget säkerhetshål. Säkerhetsproblem kan uppstå av Java-appletar i din webbläsare. DBeaver är ett skrivbordsprogram och har inte någon relation till webbläsare alls. Så det blir inga säkerhetsproblem, oavsett vilken JRE-version du använder. Senast ändrad: 2025-01-22 17:01

Ett chifferlås är ett lås som öppnas med en programmerbar knappsats som används för att begränsa och kontrollera åtkomst till ett mycket känsligt område. Många organisationer använder chifferlås för att kontrollera åtkomsten till sina serverrum, utvecklingslaboratorier eller lagerrum. Senast ändrad: 2025-01-22 17:01

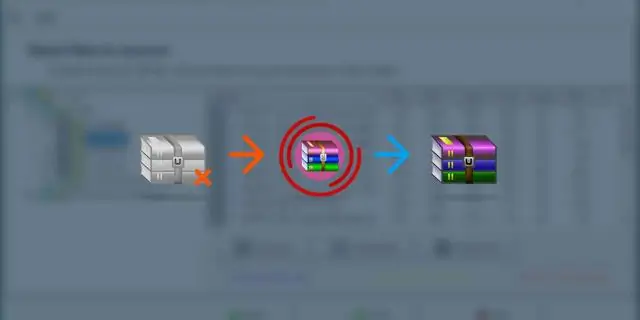

Hur man packar upp filer på Android Gå till Google Play Butik och installera Files by Google. Öppna Files by Google och leta reda på ZIP-filen som du vill packa upp. Tryck på filen du vill packa upp. Tryck på Extrahera för att packa upp filen. Tryck på Klar. Alla de extraherade filerna kopieras till samma plats som den ursprungliga ZIP-filen. Senast ändrad: 2025-06-01 05:06

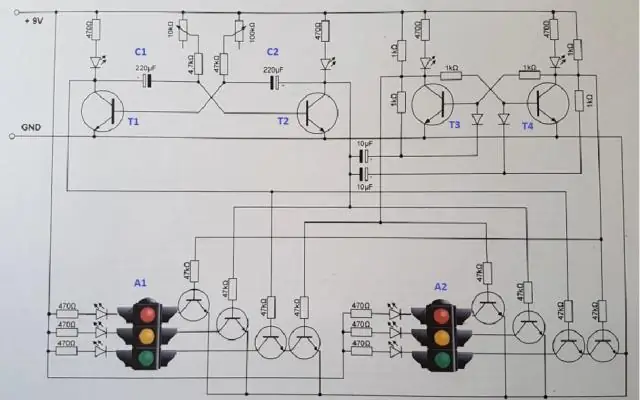

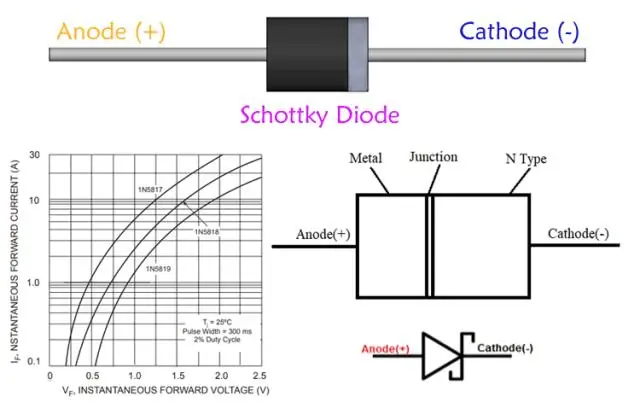

Schottky-diodapplikationer. Strömlikriktare: Schottky-dioder används också som likriktare med hög effekt. Deras höga strömtäthet och låga framspänningsfall gör att mindre effekt går till spillo än om vanliga PN-övergångsdioder användes. Schottkydioder tenderar att ha en hög omvänd läckström. Senast ändrad: 2025-01-22 17:01

Aktivera datadeduplicering genom att använda Serverhanteraren Välj Fil- och lagringstjänster i Serverhanteraren. Välj Volymer från Fil- och lagringstjänster. Högerklicka på önskad volym och välj Configure Data Deduplication. Välj önskad användningstyp i rullgardinsmenyn och välj OK. Senast ändrad: 2025-01-22 17:01

Ng-submit-direktivet i AngularJS används för att specificera de funktioner som ska köras på submit-händelser. Det kan användas för att förhindra att formuläret skickas om det inte innehåller en åtgärd. Den stöds av element. Senast ändrad: 2025-01-22 17:01

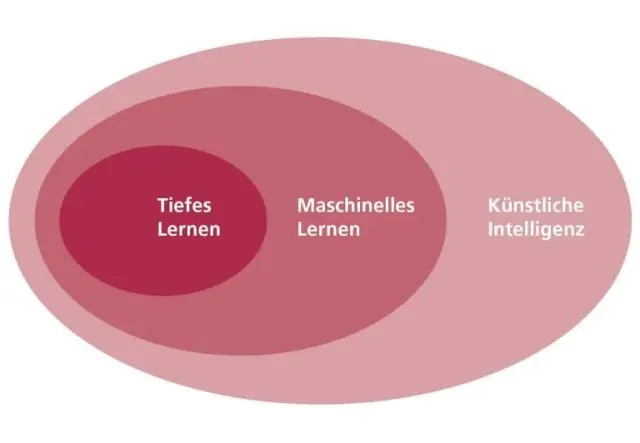

Exponentiell teknik inkluderar artificiell intelligens (AI), förstärkt och virtuell verklighet (AR, VR), datavetenskap, digital biologi och bioteknik, medicin, nanoteknik och digital tillverkning, nätverk och datorsystem, robotik och autonoma fordon. Senast ändrad: 2025-06-01 05:06

Så här ställer du in min Apple iPhone 4S med iTunes Dra åt höger för att starta installationen. Tryck på önskat språk. Tryck på önskat land eller region. Tryck på önskat Wi-Fi-nätverk. Ange nätverkslösenordet. Tryck på Gå med. Tryck på Aktivera platstjänster. Ange ett fyrsiffrigt lösenord. Senast ändrad: 2025-01-22 17:01

MQTT, eller meddelandekö telemetritransport, är ett protokoll för enhetskommunikation som Adafruit IO stöder. js och Arduino kan du använda Adafruits IO-klientbibliotek eftersom de inkluderar stöd för MQTT (se avsnittet om klientbibliotek). Senast ändrad: 2025-01-22 17:01

Snabbt sätt att göra det: Starta ett spel av systemet du vill mappa om knapparna. Anropa RGUI (Välj+X med spelare 1) Gå till Snabbmeny och sedan Kontroller. Konfigurera knapparna som du vill. Välj Save Core Remap File. ELLER, om du vill spara den här ommappningen endast för det aktuella spelet, välj Spara ommappningsfil för spel. Senast ändrad: 2025-01-22 17:01

Det skulle vara bättre om du lär dig mer om följande ämne i detalj innan du börjar lära dig maskininlärning. Sannolikhetsteori. Linjär algebra. Grafteori. Optimeringsteori. Bayesianska metoder. Kalkyl. Multivariat kalkyl. Och programmeringsspråk och databaser som:. Senast ändrad: 2025-01-22 17:01

Apple iPhone 8 har nu konfigurerats för användning av 4G-nätverk. Senast ändrad: 2025-01-22 17:01

1) tryck på parametrar på stack. 2) anropa systemanropet. 3) ange kod för systemanrop. 4) fälla till kärnan. 5) eftersom ett nummer är associerat med varje systemanrop, anropar/sänder systemanropsgränssnittet avsett systemanrop i OS-kärnan och returnerar status för systemanropet och eventuellt returvärde. Senast ändrad: 2025-01-22 17:01

Den mest populära databasen i världen är Oracle enligt DB-Engines ranking. Oracle följs av MySQL, SQL Server, PostgreSQL och MongoDB i rankingen. Senast ändrad: 2025-01-22 17:01

Vad är ersättningen för en läsare på plats? Läsare som reser till Reading får ett ordinarie timpris som, med tillämplig övertid, kommer att uppgå till $1 639 om det förväntade antalet timmar arbetas under Reading-evenemanget. Senast ändrad: 2025-01-22 17:01

SFTP-autentisering med privata nycklar är allmänt känd som SFTP-autentisering med offentlig nyckel, vilket innebär användning av en offentlig nyckel och ett privat nyckelpar. De två nycklarna är unikt associerade med varandra på ett sådant sätt att två privata nycklar inte kan fungera med samma offentliga nyckel. Senast ändrad: 2025-01-22 17:01

Lägg till en tagg i rubriken (metadata). Se till att stänga taggen med. Dessa två taggar kan vara på samma rad. Mellan start- och avslutande titeltaggar skriver du vad du vill att din titel ska säga. Senast ändrad: 2025-01-22 17:01

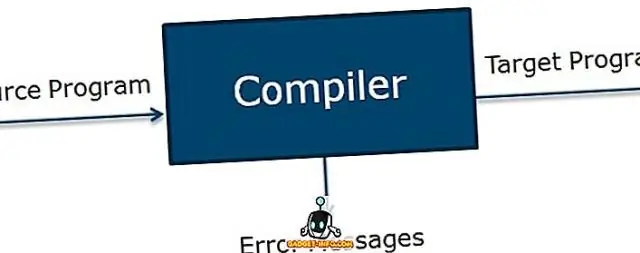

Skillnaden mellan kompilator och tolk. Acompiler är en översättare som omvandlar källspråk (språk på hög nivå) till objektspråk (maskinspråk). I motsats till en kompilator är en tolk ett program som imiterar exekveringen av program skrivna på ett källspråk. Senast ändrad: 2025-01-22 17:01