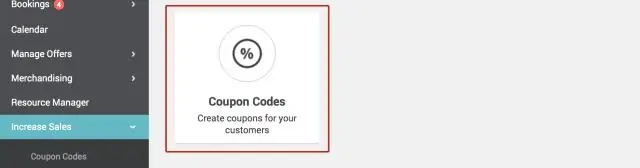

Hur skapar man anpassade övervakningsinstrumentpaneler i AppDynamics? I den resulterande skärmen klickar du på "Skapa instrumentpanel" Ange ett namn för instrumentpanelen och klicka på OK. Låt oss säga att du vill skapa en instrumentpanel för att hålla ett öga på några kritiska mätvärden som: Klicka på +-symbolen som visas nedan. Välj applikations- och metrisk kategori som visas nedan. Senast ändrad: 2025-01-22 17:01

Grundläggande penndrag för kinesiska tecken För ett vänster snedstreck, börja med en prick och minska sedan trycket när du drar pennan nedåt och åt vänster. För en horisontell linje, börja med en prick, minska trycket när du drar pennan åt höger (vinkla linjen något uppåt när du går till höger) och avsluta sedan med en prick. Senast ändrad: 2025-06-01 05:06

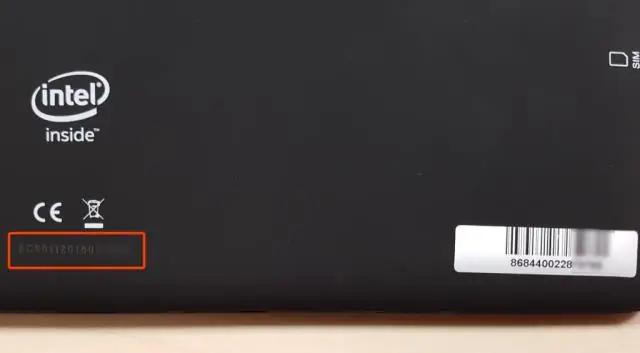

Titta på sidan och undersidan av enheten efter ett klistermärke med en streckkod. Denna dekal har ett nummer märkt antingen 'MDL' eller 'P/N.' Detta är din enhets modellnummer. Det bör också finnas en annan kopia av denna dekal på kartongen som enheten såldes i. Senast ändrad: 2025-01-22 17:01

"Enligt våra uppgifter är Kina och Ryssland de mest talangfulla utvecklarna. Kinesiska programmerare överträffar alla andra länder i matematik, funktionell programmering och datastrukturutmaningar, medan ryssarna dominerar i algoritmer, den populäraste och mest konkurrenskraftiga arenan, enligt HackerRank. Senast ändrad: 2025-06-01 05:06

Vill du inte flytta den gamla bruna soffan? Handla vårt breda utbud av namnmöbler och låt oss göra det tunga lyftet! När du leasar en produkt från Aaron's levererar vi den gratis till ditt nya hem. Dessutom kommer vi att flytta Aarons varor inom 15 miles från den lokala butiken. Senast ändrad: 2025-01-22 17:01

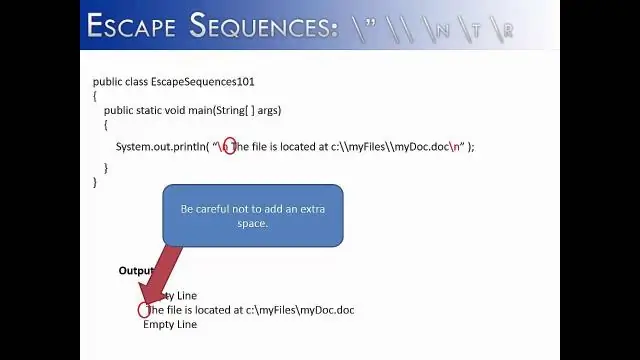

Flyktiga nyckelord i Java. Volatile nyckelord används för att ändra värdet på en variabel med olika trådar. Det används också för att göra klasser trådsäkra. Det betyder att flera trådar kan använda en metod och instans av klasserna samtidigt utan problem. Senast ändrad: 2025-01-22 17:01

GitLab Runner-konfiguration använder TOML-formatet. Filen som ska redigeras finns i: /etc/gitlab-runner/config. ~/../config. Senast ändrad: 2025-01-22 17:01

Webbprestandatestning utförs för att ge korrekt information om en applikations beredskap genom att testa webbplatsen och övervaka applikationen på serversidan. Testning är en konst och vetenskap och det kan finnas flera mål för testning. Senast ändrad: 2025-01-22 17:01

I webbversionen håller du muspekaren över medlemmen du vill ta bort och klickar på Ta bort. I appen trycker du på personen du vill ta bort och väljer sedan Ta bort från. För att ta bort flera medlemmar samtidigt, välj ikonen med tre prickar och tryck på Ta bort medlemmar, välj sedan de medlemmar du vill ta bort och tryck på Ta bort. Senast ändrad: 2025-01-22 17:01

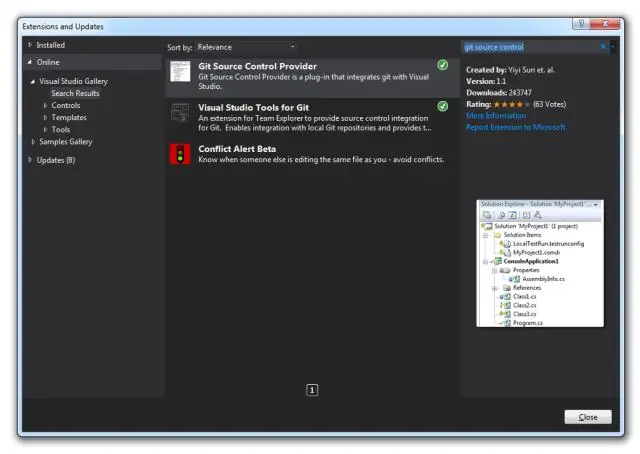

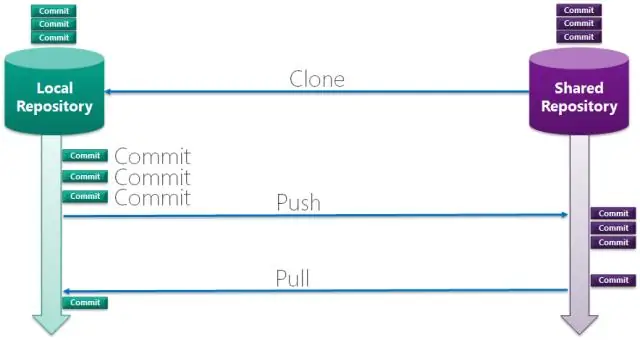

VSTS är en integrerad, samarbetsmiljö som stöder Git, kontinuerlig integration och agila verktyg för planering och spårning av arbete. Senast ändrad: 2025-01-22 17:01

Med en enkel applicering på plagget skapar Laser Transparent värmeöverföringspapper ett extra mjukt och hållbart tryck på vita och ljusa tyger med utmärkt livfullhet och lämnar ingen vit bakgrund i de otryckta områdena. En värmepress av kommersiell typ krävs för användning med denna produkt. Senast ändrad: 2025-01-22 17:01

Lägg till flera objekt till ArrayList i Java Lägg till flera objekt till arraylist – ArrayList. addAll() För att lägga till alla objekt från en annan samling till arraylist, använd ArrayList. Lägg endast till markerade objekt till arraylistan. Denna metod använder Java 8 stream API. Senast ändrad: 2025-06-01 05:06

Om du vill tjäna bra pengar online kan det vara en bra idé att köpa och sälja domännamn. Här är några av de bästa domänmarknadsplatserna online där du kan sälja dina domännamn för vinst: Sedo. NameJet. Igloo.com. Kör pappa. DomainNameSales. Senast ändrad: 2025-01-22 17:01

För att hjälpa dig med din inlärning – med tillstånd av Coding Dojo-instruktörerna – här är sju tips om hur du lär dig programmering snabbare. Lär dig genom att göra. Ta reda på grunderna för långsiktiga fördelar. Kod för hand. Fråga efter hjälp. Sök efter fler onlineresurser. Läs inte bara exempelkoden. Ta pauser vid felsökning. Senast ändrad: 2025-06-01 05:06

Git-tfs är en tvåvägsbrygga med öppen källkod mellan Microsoft Team Foundation Server (TFS) och git, liknande git-svn. Den hämtar TFS-bekräftelser till ett git-förråd och låter dig skicka tillbaka dina uppdateringar till TFS. Senast ändrad: 2025-01-22 17:01

Yahoo Mail skickar e-postmeddelanden på upp till 25 MB i total storlek. Denna storleksgräns gäller både meddelandet och dess bilagor, så om en bilaga är exakt 25MB går den inte igenom eftersom texten och andra data i meddelandet lägger till en liten mängd data. Senast ändrad: 2025-01-22 17:01

Användbarhetstestning är en teknik som används i användarcentrerad interaktionsdesign för att utvärdera en produkt genom att testa den på användare. Detta kan ses som en oersättlig användbarhetspraxis, eftersom det ger direkt input om hur riktiga användare använder systemet. Senast ändrad: 2025-01-22 17:01

Hur mycket kostar det att installera ett helt överspänningsskydd i hemmet? Kostnaden för att installera ett helt överspänningsskydd i hemmet varierar från $300-$800. Det genomsnittliga priset för ett vanligt överspänningsskydd för hela hemmet är ~$150. För att få en professionell att installera det, funderar du på att spendera ett par extra hundra dollar. Senast ändrad: 2025-01-22 17:01

EXIF-data (även ibland kallad metadata) innehåller information som bländare, slutartid, ISO, brännvidd, kameramodell, datum då bilden togs och mycket mer. Du kan också inkludera copyrightinformation i dina EXIF-data när du registrerar din kamera via tillverkaren. Senast ändrad: 2025-01-22 17:01

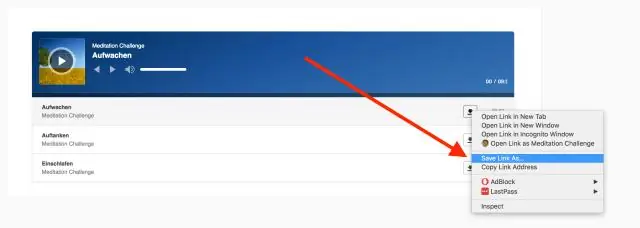

Öppna Spotify på din telefon och klicka sedan på inställningsikonen i det övre högra hörnet. Klicka på "StreamingQuality" så kommer du till en sida där du kan välja nedladdnings-/strömningskvaliteter och längst ner finns ett alternativ att växla "Ladda ner med mobil" på eller av. Senast ändrad: 2025-01-22 17:01

Så här skapar du en distributionsprovisioneringsprofil för iOS Gå till https://developer.apple.com och klicka på Konto (du måste ha ett Apple-utvecklarkonto för att börja) Klicka på Logga in, välj Välj certifikat, identifierare och profiler. På den vänstra fliken under Provisioneringsprofiler väljer du Distribution. Ladda ned provisioneringsprofilen till din maskin genom att klicka på knappen Ladda ner. Senast ändrad: 2025-01-22 17:01

Gör bara det här enkla testet: Placera spetsen av din nagel mot den reflekterande ytan och om det finns ett GAP mellan din nagel och bilden av nageln, så är det en ÄKTA spegel. Men om din nagel DIREKT RÖR bilden av din nagel, AKTA DIG, för det är en tvåvägsspegel. Senast ändrad: 2025-01-22 17:01

Roy Fielding är krediterad med REST-metoden för webbtjänster. Förklaring: Metoden för REST eller Representational State Transfer utvecklades av den amerikanska vetenskapsmannen Roy Fielding år 2000. Senast ändrad: 2025-06-01 05:06

Privat är ett Java-nyckelord som förklarar en medlems åtkomst som privat. Det vill säga, medlemmen är bara synlig inom klassen, inte från någon annan klass (inklusive underklasser). Synligheten för privata medlemmar sträcker sig till kapslade klasser. Senast ändrad: 2025-01-22 17:01

THEME-filtypen är i första hand associerad med IRSSI IRC CLIENT.. temafiler är ett tillägg som används av irc-klienten irssi. Senast ändrad: 2025-01-22 17:01

Fyra till fem år. Senast ändrad: 2025-01-22 17:01

IPhone X har två kameror på baksidan. Den ena är en 12-megapixel vidvinkelkamera med f/1.8 bländare, med stöd för ansiktsavkänning, högt dynamiskt omfång och optisk bildstabilisering. På framsidan av telefonen har en TrueDepth-kamera på 7 megapixlar en bländare på f/2.2 och ansiktsigenkänning och HDR. Senast ändrad: 2025-06-01 05:06

För närvarande tillåter följande 42 stater privat ägande av suppressorer: AL, AK, AZ, AR, CO, CT, FL, GA, ID, IN, IA, KS, KY, LA, ME, MD, MI, MN, MS, MO , MT, NE, NV, NH, NM, NC, ND, OH, OK, ELLER, PA, SC, SD, TN, TX, UT, VT, VA, WA, WV, WI, WY. Senast ändrad: 2025-01-22 17:01

Högerklicka på ikonen i systemfältet. Håll muspekaren över Antivirus, sedan Firewall och Defence+ för att inaktivera dem. Senast ändrad: 2025-01-22 17:01

RADIUS- eller TACACS+-säkerhetsservrar utför auktorisering för specifika privilegier genom att definiera attribut-värdepar (AV), som skulle vara specifika för de individuella användarrättigheterna. I Cisco IOS kan du definiera AAA-auktorisering med en namngiven lista eller auktoriseringsmetod. Bokföring: Det sista "A" är för bokföring. Senast ändrad: 2025-01-22 17:01

Maskinkonfigurationsfil, Machine.config, innehåller inställningar som gäller för en hel dator. Den används specifikt för att lagra maskin- och programinställningar globalt för alla asp.net-webbplatser som körs i IIS i en dator. Ett system kan bara ha en machine.config-dator. Senast ändrad: 2025-01-22 17:01

Abstraktion är handlingen att representera väsentliga egenskaper utan att inkludera bakgrundsdetaljer eller förklaringar. Inom domänen datavetenskap och programvaruteknik används abstraktionsprincipen för att minska komplexiteten och möjliggöra effektiv design och implementering av komplexa programvarusystem. Senast ändrad: 2025-01-22 17:01

Aktivera Office 2010 via telefon I USA, med ett TT/TTY-modem, ring (800)718-1599. Från utanför USA, med ett TT/TTY-modem, ring (716) 871-6859. Senast ändrad: 2025-01-22 17:01

Config-filer finns på %systemroot%system32inetsrvconfig. Maskinen. config och root web. konfigurationsfilerna finns båda för närvarande i %systemroot%Microsoft.NETFramework64v4. Senast ändrad: 2025-01-22 17:01

Frågeinformation Gå till Kontrollpanelen. Välj System och underhåll. Välj Administrativa verktyg. Dubbelklicka på Tjänster. I listan över tjänster, scrolla ner tills du hittar en som heter 'Print Spooler' Högerklicka på 'Print Spooler' och välj 'Starta om'. Du bör då kunna ta bort skrivaren. Senast ändrad: 2025-01-22 17:01

WhatsApp har ingen funktion för att schemalägga något meddelande i appen. Appar som WhatsApp Scheduler, Do It Later, SKEDit, etc tillåter användare att schemalägga inte bara textmeddelanden utan även foton och videor. Dessa appar är enkla att använda och erbjuder en handfull funktioner i deras grundläggande version eller gratisversion. Senast ändrad: 2025-06-01 05:06

Hur man installerar mods för Minecraft Forge Steg 1: Se till att du redan har installerat MinecraftForge. Steg 2: Ladda ner en mod för Minecraft Forge. Steg 3: Leta upp Minecraft Application Folder. Steg 4: Placera moden du just har laddat ner (.jar- eller.zip-fil) i Mods-mappen. Steg 5: Välj din Minecraft-modversion. 4 Diskussioner. Senast ändrad: 2025-01-22 17:01

Duplexa uttagsskydd, även kända som duplexuttagsskydd, används för att täcka elektriska kontakter. Alla dessa väggplattor är tillverkade i USA och kommer med matchande skruvar. Finns i ett brett utbud av ytbehandlingar, du kommer säkerligen att hitta täckplåtar som passar din heminredning. Senast ändrad: 2025-01-22 17:01

Designprocess: Skapa ett användarflödesdiagram för varje skärm. Skapa/rita wireframes. Välj designmönster och färgpaletter. Skapa mock-ups. Skapa en animerad appprototyp och be folk att testa den och ge feedback. Ge en sista touch-up till mock-ups för att ha de sista skärmarna redo att börja koda. Senast ändrad: 2025-06-01 05:06

WMI Scanner är ett Windows-program som skannar datorer i nätverket med WMI och säkert rapporterar informationen om dem till Asset Tracker. Du kan ladda ner skannerprogrammet från Bitbucket. Senast ändrad: 2025-01-22 17:01