Söka efter siffror och bokstäver Javascript-funktion för att kontrollera om en fältinmatning endast innehåller bokstäver och siffror // Funktion för att kontrollera bokstäver och siffror funktion alphanumeric(inputtxt) {var letterNumber = /^[0-9a-zA-Z]+$/; if((inputtxt.value.match(letterNumber)) {return true;} annars {alert('meddelande'); return false;}} Flödesschema: HTML-kod. Senast ändrad: 2025-06-01 05:06

Rulla ned tills du ser popup-fönster och välj det. Toggleit på, och knappen ska bli blå. Alternativet Annonser är också nära popup-alternativet, så du kan även ändra det. För att inaktivera annonsanpassningen, gå till enhetens Inställningar -> Google -> Annonser och stäng av alternativet. Senast ändrad: 2025-01-22 17:01

Få oöverträffad hastighet, säkerhet och integritet med Brave webbläsare Standardwebbläsaren i Windows 10 är Microsoft Edge. Sedan starten som Project Spartan har Edge inte stött Oracles Java-plugin. Även om Edge inte stöder det, gör Windows 10 det (se även Java-stöd på Windows 10). Senast ändrad: 2025-01-22 17:01

SQL | ANVÄNDER Klausul. Om flera kolumner har samma namn men datatyperna inte matchar, kan NATURAL JOIN-satsen modifieras med USING-satsen för att specificera kolumnerna som ska användas för en EQUIJOIN. USING Klausul används för att bara matcha en kolumn när mer än en kolumn matchar. Senast ändrad: 2025-01-22 17:01

Taylorism och framväxten av kontoret med öppen planlösning Dessa tidiga kontor med öppen planlösning, som växte i popularitet under det tidiga 1900-talet, följde principerna för 'Taylorism', en metod som skapats av maskiningenjören Frank Taylor, som försökte maximera industriell effektivitet. Senast ändrad: 2025-01-22 17:01

Binets intelligenstest Även om Binets ursprungliga avsikt var att använda testet för att identifiera barn som behövde ytterligare akademisk hjälp, blev testet snart ett sätt att identifiera de som ansågs vara "svagsinnade" av eugenikrörelsen. Senast ändrad: 2025-01-22 17:01

Introduktion. Det är en datautvinningsteknik som används för att placera dataelementen i deras relaterade grupper. Klustring är processen att partitionera data (eller objekt) i samma klass, data i en klass är mer lika varandra än de i andra kluster. Senast ändrad: 2025-01-22 17:01

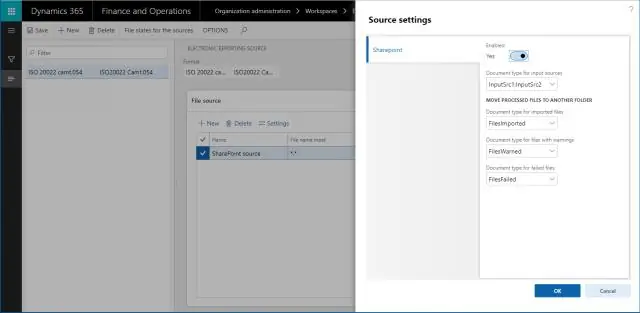

SharePoint Designer 2013 kan användas för att skapa och anpassa webbplatser och lösningar som innehåller applikationslogik men som inte kräver skrivning av kod. Du kan använda den för att lägga till och ändra datakällor, anpassa list- och datavyer, bygga och distribuera affärsflöden, designa ett företagsvarumärke och mycket mer. Senast ändrad: 2025-01-22 17:01

Ett deduktivt argument är presentationen av påståenden som antas eller är kända för att vara sanna som premisser för en slutsats som nödvändigtvis följer av dessa påståenden. Det klassiska deduktiva argumentet går till exempel tillbaka till antiken: Alla människor är dödliga, och Sokrates är en man; därför är Sokrates dödlig. Senast ändrad: 2025-01-22 17:01

PG&E bröt strömmen till cirka en halv miljon kunder tidigt på onsdagen och säger att de planerar att stänga av elektriciteten vid middagstid till ytterligare 234 000, många av dem i San Francisco Bay Area. Ytterligare 43 000 kunder kan tappa ström senare under dagen. Senast ändrad: 2025-01-22 17:01

Argument från analogi är en speciell typ av induktivt argument, där upplevda likheter används som grund för att sluta sig till ytterligare likheter som ännu inte har observerats. Analogiskt resonemang är en av de vanligaste metoderna för att människor försöker förstå världen och fatta beslut. Senast ändrad: 2025-01-22 17:01

Här är en lista över vanliga viktiga funktioner i ett operativsystem: Skyddat läge och övervakningsläge. Tillåter diskåtkomst och filsystem Enhetsdrivrutiner Nätverkssäkerhet. Programexekvering. Minneshantering Multitasking för virtuellt minne. Hantera I/O-operationer. Manipulering av filsystemet. Senast ändrad: 2025-01-22 17:01

När din webbläsare är öppen väljer du menyn Verktyg och klickar på Alternativ och väljer fliken Sekretess. Klicka på knappen ShowCookies. För att radera alla cookies klicka på knappen Ta bort alla cookies. Senast ändrad: 2025-01-22 17:01

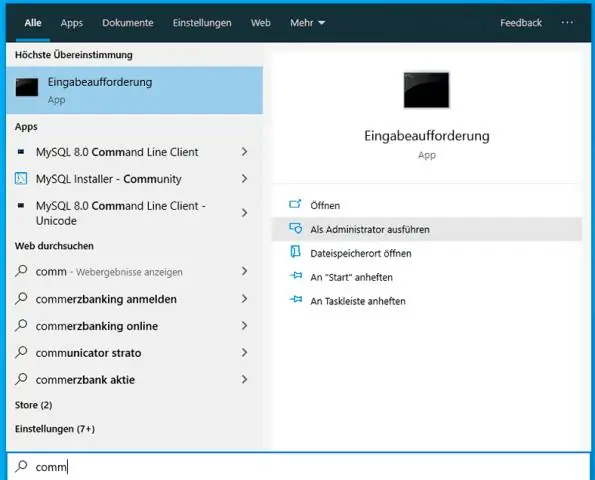

För att ändra behörigheter, använd ett administratörskonto på den maskinen för att köra CACLS. Om du har UAC aktiverat kan du behöva höja kommandotolken först genom att högerklicka på den och välja "Kör som administratör". Läs komplett hjälp genom att skriva följande kommando: cacls/?. Senast ändrad: 2025-01-22 17:01

Ett inbyggt självtest (BIST) eller inbyggt test (BIT) är en mekanism som tillåter en maskin att testa sig själv. Ingenjörer designar BIST för att möta krav som: hög tillförlitlighet. lägre reparationscykeltider. Senast ändrad: 2025-01-22 17:01

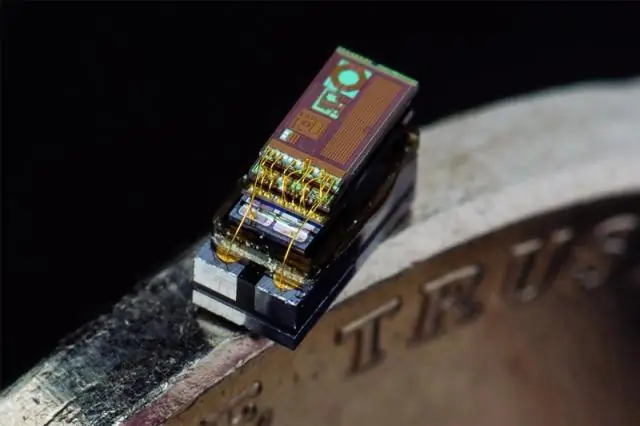

Kinetis Frågade också, vad är det minsta chipet? De chip är en av minsta någonsin producerat, mäter bara några få atomer tjocka - runt diametern av två DNA-spiraler. Forskningen kommer att möjliggöra fingernagelstorlek pommes frites med 30 miljarder transistorer - på/av-brytare för elektroniska enheter.. Senast ändrad: 2025-01-22 17:01

Upptäck, analysera och jämför ansikten Gå in i Amazon Rekognition Console. Öppna AWS Management Console så att du kan hålla den här steg-för-steg-guiden öppen. Steg 2: Analysera ansikten. Steg 3: Jämför ansikten. Steg 4: Jämför ansikten (igen). Senast ändrad: 2025-01-22 17:01

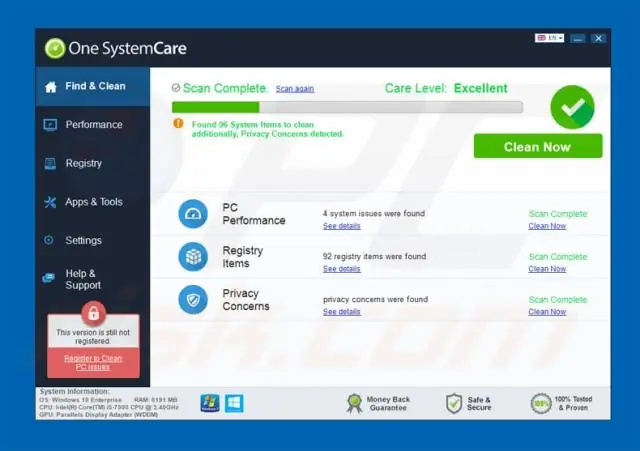

Tryck på Win + X för att öppna Power User-menyn och välj sedan Program och funktioner. En lista över alla installerade program kommer att dyka upp på skärmen. Hitta Advanced Systemcare 9 och klicka på knappen Avinstallera. Följ instruktionerna på skärmen för att slutföra avinstallationsprocessen. Senast ändrad: 2025-06-01 05:06

Kodtäckning låter dig se hur mycket av din kod som exekveras under enhetstester, så att du kan förstå hur effektiva dessa tester är. Följande kodtäckningslöpare är tillgängliga i IntelliJ IDEA: IntelliJ IDEA kodtäckningslöpare (rekommenderas). Senast ändrad: 2025-01-22 17:01

Skriva SQL-satser Nyckelord kan inte delas över rader eller förkortas. Klausuler placeras vanligtvis på separata rader för läsbarhet och enkel redigering. Tabbar och indrag kan användas för att göra koden mer läsbar. Senast ändrad: 2025-01-22 17:01

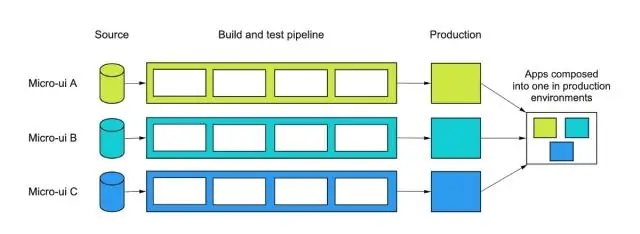

Tanken bakom Micro Frontends är att tänka på en webbplats eller webbapp som en sammansättning av funktioner som ägs av oberoende team. Varje team har ett distinkt verksamhetsområde eller uppdrag som det bryr sig om och är specialiserat på. Senast ändrad: 2025-01-22 17:01

Hur kan jag fixa Windows Shell Experience Host-processen som använder för mycket minne/CPU? ' Uppdatera ditt operativsystem. Inaktivera skrivbordsbakgrundsbildspelet på din dator. Inaktivera automatisk färgändring. Kör systemfilsgranskaren. Begränsa CPU-användning. Fixa dina registerproblem. Kontrollera din dator för skadlig programvara. Senast ändrad: 2025-01-22 17:01

Denna vackra men tuffa växt klarar sig bäst i full sol och presterar bra i områden med het, reflekterad värme. Plantera inte i skuggiga områden eftersom det kommer att få dem att växa beniga. Globe mallow gör självsådd, och plantorna kan flyttas och transplanteras på hösten om så önskas. Senast ändrad: 2025-01-22 17:01

Representerar ett programelement som ett paket, klass eller metod. Varje element representerar en statisk konstruktion på språknivå (och inte till exempel en körtidskonstruktion av den virtuella maskinen). Element ska jämföras med metoden equals(Object). Senast ändrad: 2025-01-22 17:01

För att aktivera TensorFlow, öppna en Amazon Elastic Compute Cloud (Amazon EC2)-instans av DLAMI med Conda. För TensorFlow och Keras 2 på Python 3 med CUDA 9.0 och MKL-DNN, kör detta kommando: $ source aktivera tensorflow_p36. För TensorFlow och Keras 2 på Python 2 med CUDA 9.0 och MKL-DNN, kör det här kommandot:. Senast ändrad: 2025-01-22 17:01

Apple iPhone 4 Touch-inställningar. Tryck på Bluetooth. Om Bluetooth är avstängt trycker du på AV för att slå på den. Tryck på önskad Bluetooth-enhet. Ange PIN-koden för Bluetooth-enheten på begäran. Tryck på Para. Headsetet är nu ihopparat och anslutet. Senast ändrad: 2025-01-22 17:01

Mer specifikt betyder irrationalitet att rationella system är orimliga system - de tjänar till att förneka den grundläggande mänskligheten, det mänskliga förnuftet, hos de människor som arbetar inom dem eller betjänas av dem. Rationella system är med andra ord avhumaniserande system. Senast ändrad: 2025-01-22 17:01

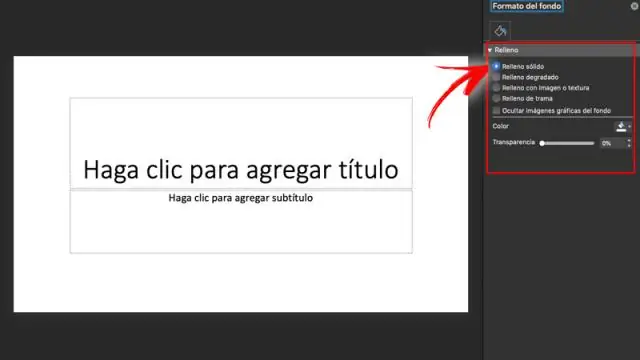

På fliken Slide Master i gruppen Master Layout klickar du på Infoga platshållare och klickar sedan på den typ av platshållare du vill ha. Klicka på en plats i layouten och dra sedan för att rita platshållaren. Om du lägger till en platshållare för text kan du lägga till anpassad text. Senast ändrad: 2025-01-22 17:01

De två huvudtyperna av resonemang, deduktiva och induktiva, hänvisar till processen genom vilken någon skapar en slutsats samt hur de tror att deras slutsats är sann. Deduktivt resonemang kräver att man börjar med några allmänna idéer, så kallade premisser, och tillämpar dem på en specifik situation. Senast ändrad: 2025-01-22 17:01

För att ringa Kanada från USA, följ bara dessa enkla uppringningsanvisningar: Slå 1, landskoden för Kanada, sedan riktnumret (3 siffror) och slutligen telefonnumret (7 siffror). Senast ändrad: 2025-01-22 17:01

Vilka källor kan anses vara trovärdiga? material publicerat under de senaste 10 åren; forskningsartiklar skrivna av respekterade och välkända författare; webbplatser registrerade av myndigheter och utbildningsinstitutioner (. gov,. edu,. akademiska databaser (d.v.s. Academic Search Premier eller JSTOR); material från Google Scholar. Senast ändrad: 2025-01-22 17:01

Hur man skapar en meddelanderuta i Anteckningar Steg 1: Steg 1: Skriv in texten. Öppna först Anteckningar och skriv detta: x=msgbox(boxtext,knappar,boxtitel) Steg 2: Steg 2: Spara filen. När du är klar sparar du den som aVBS(eller VBScript)-fil. För att göra detta, skriv '. Steg 3: Slutet. Grattis! Du har gjort det. Senast ändrad: 2025-01-22 17:01

Vad är syftet med DNS-cachelåsning? Det förhindrar en angripare från att ersätta poster i resolvercachen medan Time to Live (TTL) fortfarande är i kraft. Senast ändrad: 2025-01-22 17:01

Streckkod stöder ett brett utbud av streckkoder inklusive EAN, UPC, ISBN, QR-koder, etc. Appen är avsedd att dela informationen om en skannad kod istället för att se innehållet direkt. Med streckkod kan du skanna koder med din mobila enhets kamera eller få informationen avkodad från ett foto av en kod. Senast ändrad: 2025-01-22 17:01

Kryssrutan Knowledge User finns i den andra kolumnen i avsnittet User Detail. För att aktivera Salesforce Knowledge, från Setup, skriv Knowledge i rutan Snabbsökning och välj sedan Knowledge Settings. Bekräfta att du vill aktivera Salesforce Knowledge och klicka på Aktivera Knowledge. Senast ändrad: 2025-01-22 17:01

Att vara CompTIA A+-certifierad är definitivt värt det när det gäller att få jobb på nybörjarnivå. Att ha A+ kan hjälpa dig att få IT-jobb på nybörjarnivå som skrivbordssupport eller helpdesk-teknik. Nya CompTIA A+ är ett bra ställe att börja. Det ger den grundläggande kunskapen för större och bättre roller längre fram. Senast ändrad: 2025-01-22 17:01

VIDEO På samma sätt kan du fråga dig vad ett 66-block används till? A 66 block är en typ av punchdown block brukade koppla uppsättningar av ledningar i ett telefonsystem. De har tillverkats i tre storlekar, A, B och M. A och B har sex clips i varje rad medan M bara har 4.. Senast ändrad: 2025-01-22 17:01

Med LinkedIn riktar du dig till en kvalitetspublik i ett professionellt sammanhang. Marknad till influencers, beslutsfattare och chefer som agerar på nya möjligheter. Kombinera inriktningskriterier för att bygga din idealiska persona: IT-beslutsfattare, chefer på C-nivå, blivande studenter, småföretagare och mer. Senast ändrad: 2025-01-22 17:01

Från Wikipedia, den fria encyklopedin. Elliptic-curve cryptography (ECC) är ett tillvägagångssätt för public-key kryptografi baserat på den algebraiska strukturen av elliptiska kurvor över ändliga fält. ECC kräver mindre nycklar jämfört med icke-EG-kryptering (baserat på vanliga Galois-fält) för att ge likvärdig säkerhet. Senast ändrad: 2025-01-22 17:01

#1) Samsung (Galaxy S & Galaxy NoteRange) Det gör fantastiska telefoner som är mer än likvärdiga med Apples iPhone, med den senaste bildbehandlings- och processortekniken. Om du vill ha det bästa, men du inte vill ha aniPhone, då är Samsung nästa självklara val. Senast ändrad: 2025-06-01 05:06