Centraliserad versionskontroll Tillgång till kodbasen och låsningen styrs av servern. De förmodligen mest kända exemplen på centraliserade VCS-system är CVS och Subversion, som båda är öppen källkod, även om det har funnits många kommersiella exempel (inklusive IBM:s Rational ClearCase). Senast ändrad: 2025-01-22 17:01

Tumregeln på 15 % för mekaniska hårddiskar Du kommer vanligtvis att se en rekommendation om att du ska lämna 15 % till 20 % av en enhet tom. Det beror på att du traditionellt behövde minst 15 % ledigt utrymme på en enhet så att Windows kunde defragmentera den. Senast ändrad: 2025-01-22 17:01

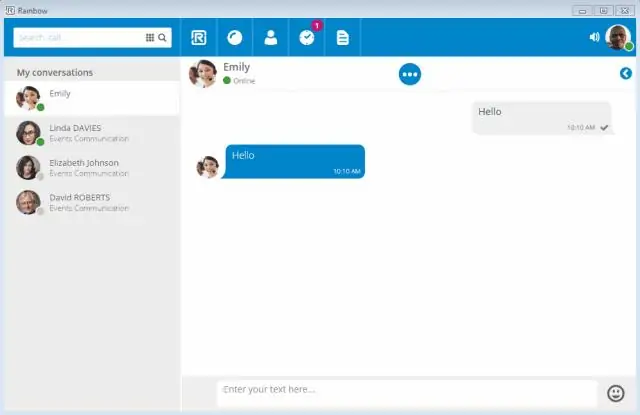

Från en chatt trycker du på kameraknappen. Tryck och håll ned fotoknappen för att spela in ett 20 sekunders videomeddelande. Om du inte kan säga allt på 20 sekunder kan du spela in en video upp till 10 minuter direkt på din mobila enhet och sedan dela den i Skype. Tryck på Skicka för att skicka den till din chatt. Senast ändrad: 2025-01-22 17:01

För närvarande finns det inget alternativ att ändra appfonten. I framtiden kan vårt team lägga till funktionen för att justera teckenstorleken för att läsa e-postmeddelanden. Svar: För närvarande finns det inget alternativ att ändra appfonten. Senast ändrad: 2025-01-22 17:01

HUR KONTROLLER JAG MINA MEDDELANDEN? Ring 133 321 för att komma åt din röstbrevlåda. Vid uppmaningen anger du ditt mobilnummer följt av # (hash)-tangenten. Ange din 4- till 9-siffriga PIN-kod följt av #key. Senast ändrad: 2025-01-22 17:01

Skapa en att göra-checklista i OneNote Gör anteckningar genom att skriva text på en OneNote-sida. Markera texten som du vill markera som ett att göra-objekt, klicka på fliken Hem och klicka sedan på Att göra-tagg. För att hitta alla taggar, klicka på Hitta taggar på fliken Hem. När du slutför objekt klickar du på rutan bredvid varje tagg för att indikera att du är klar. Senast ändrad: 2025-01-22 17:01

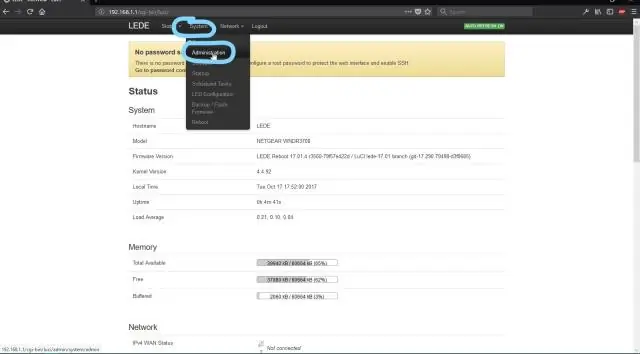

Öppna valfri webbläsare. Skriv in denna IP i adressfältet och tryck på enter (192.168.1.1) Använd standardanvändarnamn och lösenord i inloggningssektionen för beam-router. Skriv användarnamn som admin och använd lösenordet asradinet_admin. Du kan se strålinstrumentpanelen på skärmen och klicka på trådlöst från menyn och gå igenom SSID från rullgardinsmenyn. Senast ändrad: 2025-01-22 17:01

I en SQL-sats anger WHERE-satsen kriterier som fältvärden måste uppfylla för de poster som innehåller värdena som ska inkluderas i frågeresultaten. För en översikt över Access SQL, se artikeln Access SQL: grundläggande begrepp, vokabulär och syntax. Senast ändrad: 2025-01-22 17:01

Välj Arkiv > Spara eller tryck på Ctrl+S/Kommando-S. Eller välj Arkiv > Spara som (Ctrl+Skift+S/Kommando-Skift-S) för att spara en ny kopia av filen. I dialogrutan Spara som visas väljer du plats på din hårddisk (om du vill flytta den till en ny plats) A. A Spara filen så att du kan redigera senare. Senast ändrad: 2025-01-22 17:01

En kartesisk sammanfogning eller kartesisk produkt är en sammanfogning av varje rad i ett bord till varje rad i ett annat bord. Detta händer normalt när inga matchande kopplingskolumner anges. Till exempel, om tabell A med 100 rader sammanfogas med tabell B med 1000 rader, kommer en kartesisk koppling att returnera 100 000 rader. Senast ändrad: 2025-01-22 17:01

Hur inaktiverar man tjänsten? Tryck på "Windows" + "R" för att öppna Kör-prompten. Skriv in "Services.msc" och tryck på "Enter". Dubbelklicka på "Connected Devices Platform Service" för att öppna dess egenskaper. Klicka på "Stopp" och klicka sedan på rullgardinsmenyn "Starttyp". Välj alternativet "Manuell" och klicka på "Apply". Senast ändrad: 2025-01-22 17:01

Casta från din Chromebook Öppna Chrome. Välj Mer Cast uppe till höger. Välj Casta till. Välj om du vill dela din nuvarande flik i Chrome (fliken Cast) eller hela skärmen (Cast på skrivbordet). Välj din Chromecast. Senast ändrad: 2025-01-22 17:01

Auditiva (eko) stimuli Ekominne liknar ikonminne, genom att stimulansen kvarstår längre än den presenteras för, och förmodligen längre (2–3 sekunder) än i ikonminnet men med lägre kapacitet på grund av sekventiell bearbetning. Senast ändrad: 2025-06-01 05:06

Bästa PMP-böcker PMBOK Guide femte upplagan. Alla som förbereder sig för PMPexam bör definitivt gå igenom Project ManagementInstitute's (PMI) A Guide to the Project Management Body of Knowledge: PMBOK Guide – Fifth Edition. Rita Mulcahys PMP Exam Prep, 8:e upplagan. Velociteach Allt-i-ett PMP Exam Prep Kit. Senast ändrad: 2025-06-01 05:06

CompTIA Exam Details Båda dessa tentor består av maximalt 90 frågor som presenteras i flervals-, dra-och-släpp- och prestationsbaserat format. Du kommer att få 90 minuter på dig att genomföra varje prov. Senast ändrad: 2025-06-01 05:06

Voice Recorder kommer med varje installation av Windows 10, men om den inte är tillgänglig på din enhet kan du installera den med dessa steg: Öppna Microsoft Store. Sök efter Windows Voice Recorder och klicka på det översta resultatet. Klicka på knappen Hämta. Senast ändrad: 2025-01-22 17:01

Följ dessa steg: Starta pgAdmin 4. Gå till fliken "Dashboard". Välj fliken "Anslutning" i fönstret "Skapa-server". Ange din servers IP-adress i fältet "Värdnamn/adress". Ange "Port" som "5432". Ange namnet på databasen i fältet "Databasunderhåll". Senast ändrad: 2025-01-22 17:01

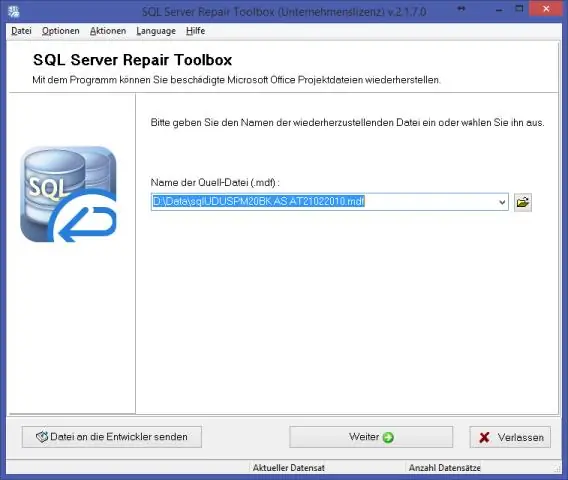

Processen att skapa en säkerhetskopia [substantiv] genom att kopiera dataposter från en SQL Server-databas, eller loggposter från dess transaktionslogg. En kopia av data som kan användas för att återställa och återställa data efter ett fel. Säkerhetskopiering av en databas kan också användas för att återställa en kopia av databasen till en ny plats. Senast ändrad: 2025-01-22 17:01

En steg-för-steg-guide om hur du använder Skype Steg 1: Ladda ner programvaran. Beroende på vilken enhet du planerar att använda, kommer du att ladda ner en specifik version av Skype. Steg 2: Skapa ditt användarnamn. Steg 3: Konfigurera din kontaktlista. Steg 4: Välj din samtalstyp. Steg 5: Se till att du är ansluten. Steg 6: Prata så länge du vill! Steg 7: Avsluta samtalet. Senast ändrad: 2025-01-22 17:01

Standard ramstorlekar Ramstorlek matta Öppningsbildstorlek 11' x 14' 7,5' x 9,5' 8' x 10' 16' x 20' 10,5' x 13,5' 11' x 14' 20' x 24' 15,5' x 16,5' ' x 20' 24' x 36' 19,5' x 29,5' 20' x 30. Senast ändrad: 2025-01-22 17:01

Magnetbandsdatalagring är ett system för lagring av digital information på magnetband med hjälp av digital inspelning. Modern magnettejp är oftast förpackad i patroner och kassetter. Enheten som utför skrivning eller läsning av data är en bandenhet. Autoladdare och bandbibliotek automatiserar kassetthantering. Senast ändrad: 2025-01-22 17:01

När du öppnar adressboken från ikonen överst i Outlook Web App-fönstret ser du bara adressboken. När du öppnar adressboken genom att välja Till eller Kopia i ett nytt meddelande ser du adressboken och rutorna Till, Kopia och Hemlig kopia. Senast ändrad: 2025-01-22 17:01

Som skaparna av Elastic Stack (Elasticsearch, Kibana, Beats och Logstash), bygger Elastic självhanterade och SaaS-erbjudanden som gör data användbar i realtid och i stor skala för användningsfall som applikationssökning, webbplatssökning, företagssökning, loggning, APM , statistik, säkerhet, affärsanalys och många fler. Senast ändrad: 2025-01-22 17:01

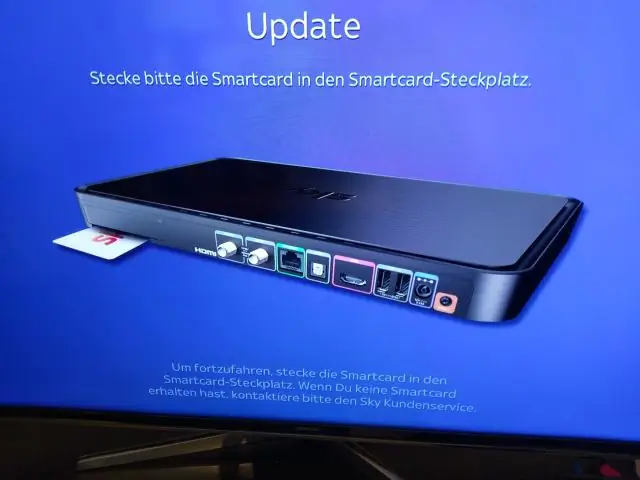

Sky Q Hub. Du behöver inte Sky Broadband för att använda Sky Q - det fungerar fortfarande om du är hos en annan leverantör - men om du paketerar får du den nya SkyHub-routern. Inbyggd kraftledningsteknik använder kablarna i ditt hus för att skicka data till Sky Q-boxar för att hjälpa streamingkvaliteten. Senast ändrad: 2025-01-22 17:01

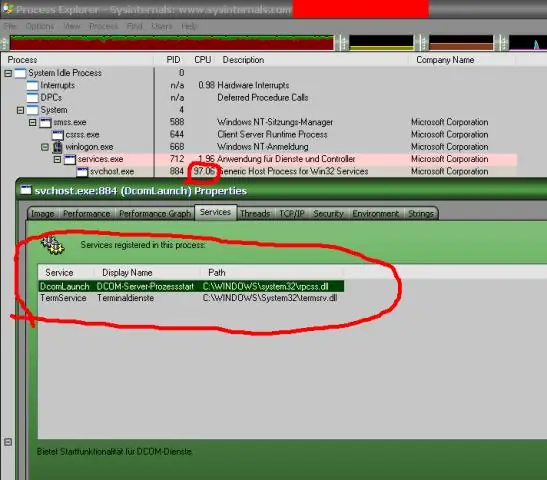

Nej det är det inte. Den sanna svchost.exe-filen är en säker Microsoft Windows-systemprocess, kallad "HostProcess". Men skribenter av skadliga program, såsom virus, maskar och trojaner, ger medvetet sina processer samma filnamn för att undvika upptäckt. Senast ändrad: 2025-01-22 17:01

En MP3-spelare är i grunden en lagringsenhet som innehåller solid-state-minne, som flashminne, och programvara som låter dig överföra ljudfiler från din dator till spelaren. Senast ändrad: 2025-01-22 17:01

Medan Apple TV är designad för att användas med tv, är det möjligt att ansluta den till en PC som antingen har en HDMI-aktiverad bildskärm eller ett TV-tunerkort med HDMI- eller komponentvideoingång. Anslut din Apple TV till HDMI- eller komponentvideokablarna. Följ anvisningarna på skärmen när din Apple TV ansluter till ditt nätverk. Senast ändrad: 2025-01-22 17:01

Svärmare termiter misstas ibland för bevingade myror. Termitsvärmare har dock raka antenner och deras vingar är lika stora, medan flygmyrans antenner är böjda och det främre vingparet är större än det bakre paret. Senast ändrad: 2025-01-22 17:01

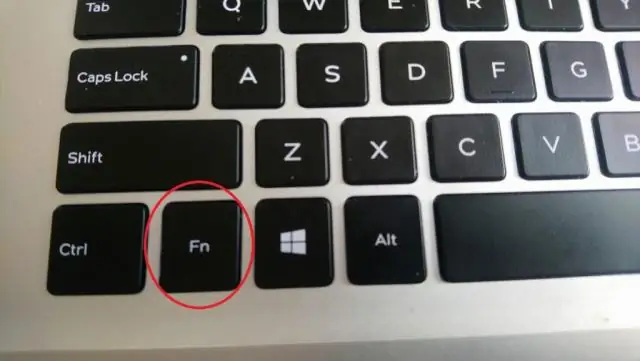

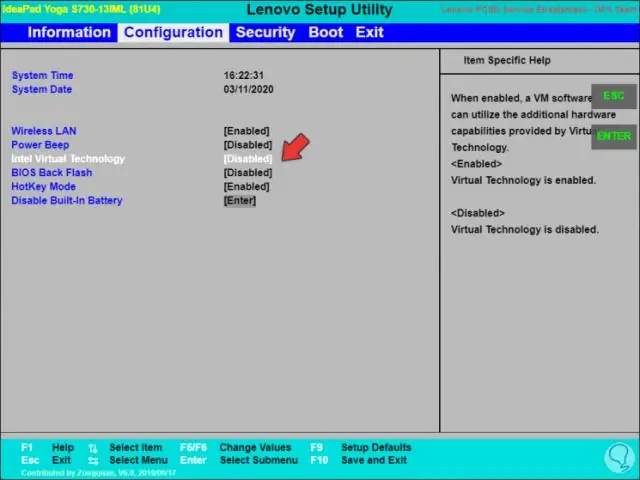

Slå PÅ systemet. Tryck på F2-tangenten vid start av BIOSSetup. Tryck på högerpilen till fliken Avancerat, Välj Virtualisering och tryck sedan på Enter. Välj Aktiverad och tryck på Enter-tangenten. Senast ändrad: 2025-01-22 17:01

NextInt()", sc. nextInt() kommer att försöka läsa heltal från kommandotolken i Java-programmet under körning. Om annat än heltalsinmatning ges, java. util. nextInt() väntar på att användaren ska ge någon input via kommandotolken och den returnerar ett heltalsvärde. Senast ändrad: 2025-01-22 17:01

Gå till drive.google.com. Klicka på Säkerhetskopiering till vänster. Dubbelklicka på säkerhetskopian du vill ta bort. Klicka på Ta bort säkerhetskopia. Senast ändrad: 2025-01-22 17:01

Operativsystem: Windows, Linux och macOS. Senast ändrad: 2025-01-22 17:01

Ställ in git-projektet i Eclipse Öppna perspektiv 'Resurs'-meny: Fönster / Perspektiv / Öppna perspektiv / Annat och välj 'Resurs' Importera din GitHub/Bitbucket-gren. Meny: Arkiv / Importera, en guide öppnas. Wizard (Välj): Under 'Git' välj 'Project from Git' och tryck på 'Next. Senast ändrad: 2025-01-22 17:01

Underhållskostnaden för programvaran härrör från de ändringar som görs i programvaran efter att den har levererats till slutanvändaren. Programvaran "slits inte ut" men den kommer att bli mindre användbar när den blir äldre, plus att det alltid KOMMER att finnas problem i själva mjukvaran. Underhållskostnaderna för programvaran kommer vanligtvis att utgöra 75 % av totalkostnaden. Senast ändrad: 2025-01-22 17:01

För att kontrollera om ett visst värde finns i databasen behöver du helt enkelt bara köra en vanlig SELECT-fråga, hämta en rad och se om något har hämtats. Här väljer vi en rad som matchar våra kriterier, hämtar den och kontrollerar sedan om något har valts eller inte. Senast ändrad: 2025-01-22 17:01

Hur man exporterar och importerar HANA-tabell Starta SAP HANA Studio och logga in på databasen. Högerklicka på katalogen och välj Exportera. Skriv in tabellen som du vill exportera och klicka på Lägg till. På nästa skärm väljer du kolumntabellformat, antingen CSV eller BINÄRT. Exporten pågår nu. Senast ändrad: 2025-01-22 17:01

Hadoop fungerar på filsystemet. För att ändra behörigheten på någon av Hadoop-mapparna kan du använda: hadoop fs -chmod. Tänk på att du vill ge ägaren som all behörighet, grupp och annat bara läsa och köra. Senast ändrad: 2025-06-01 05:06

Från Bitbucket, öppna arkivet där du vill lägga till webhook. Klicka på länken Inställningar till vänster. Från länkarna på sidan Inställningar klickar du på länken Webhooks. Klicka på knappen Lägg till webhook för att skapa en webhook för arkivet. Senast ändrad: 2025-01-22 17:01

Delad enhet. Knox ConfigureShared Device-funktionen gör det möjligt för flera användare att komma åt samma enhet utan att dela data mellan flera enheter, vilket minskar risken för en utnyttjad enhet. Senast ändrad: 2025-01-22 17:01

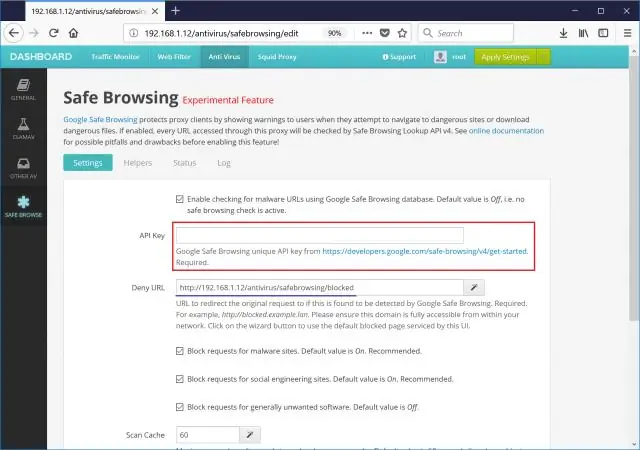

Säker webbsökning är en Google-tjänst som låter klientapplikationer kontrollera webbadresser mot Googles ständigt uppdaterade listor över osäkra webbresurser. Exempel på osäkra webbresurser är webbplatser för social ingenjörskonst (nätfiske och vilseledande webbplatser) och webbplatser som är värd för skadlig programvara eller oönskad programvara. Senast ändrad: 2025-01-22 17:01