För våra tester kör vi Ryzen 5 2400Gat tre olika minneshastigheter, 2400 MHz, 2933 MHz och 3200 MHz. Medan den maximalt stödda JEDEC-minnesstandarden för R5 2400G är 2933, kommer minnet som tillhandahålls av AMD för vår processorrecension att stödja överklockning till 3200MHz justfine. Senast ändrad: 2025-01-22 17:01

Modell-View-ViewModel (MVVM)-mönstret hjälper dig att separera affärs- och presentationslogiken för din applikation från dess användargränssnitt (UI). Prism inkluderar exempel och referensimplementeringar som visar hur man implementerar MVVM-mönstret i en Windows Presentation Foundation (WPF)-applikation. Senast ändrad: 2025-01-22 17:01

Förstå de fyra stegen för datavalidering Steg 1: Detaljera en plan. Att skapa en färdplan för datavalidering är det bästa sättet att hålla projektet på rätt spår. Steg 2: Validera databasen. Detta steg av testning och validering säkerställer att all tillämplig data finns från källa till mål. Steg 3: Validera dataformatering. Steg 4: Provtagning. Senast ändrad: 2025-01-22 17:01

En segmenteringskarta är en partition av planet. Varje region representerar ett objekt eller ett specifikt område på bilden. Betrakta ett slumpmässigt fält Y = (ys)s∈Λ, där ys ∈ S. Sannolikhetstermen P(Y |X) modellerar grånivåfördelningen av pixlarna som tillhör en given klass eller region. Senast ändrad: 2025-01-22 17:01

Hur som helst, slutför dessa fem steg för 3-vägs ljusströmbrytare: Stäng av rätt krets på din elpanel. Lägg till en elbox för den andra trevägsbrytaren i källaren. Mata en längd på 14-3 typ NM-kabel (eller 12-3, om du ansluter till 12-gauge ledning) mellan de två boxarna. Senast ändrad: 2025-01-22 17:01

FTK® Imager är ett verktyg för förhandsgranskning och avbildning av data som låter dig snabbt bedöma elektroniska bevis för att avgöra om ytterligare analys med ett kriminaltekniskt verktyg som Access Data® Forensic Toolkit® (FTK) är berättigad. Senast ändrad: 2025-01-22 17:01

TV storlek till avstånd miniräknare och vetenskap Storlek Bredd Höjd 60' 52,3' 132,8 cm 29,4' 74,7 cm 65' 56,7' 144,0 cm 31,9' 81,0 cm 70' 61,0' 154,9' cm 36,7 cm 56,7 cm 56,7 cm. Senast ändrad: 2025-01-22 17:01

COALESCE används för att kontrollera om argumentet är NULL, om det är NULL tar det standardvärdet. Det kommer att leta efter NOT NULL-värden sekventiellt i listan och det kommer att returnera det första NOT NULL-värdet. Senast ändrad: 2025-01-22 17:01

VEX Robotics Competition (VRC) Vid turneringar deltar lag i kvalmatcher där två lag mot två lag deltar. I elimineringsrundorna väljs allianser av två lag ut av de toppseedade lagen, och alliansen som vinner finalen är vinnaren av turneringen. Senast ändrad: 2025-01-22 17:01

Här är de 10 mest populära programmeringsspråken: Java. Java är toppval som ett av de mest populära programmeringsspråken, som används för att bygga applikationer på serversidan till videospel och mobilappar. Pytonorm. Python är en one-stop-shop. C. Ruby. JavaScript. C# PHP. Mål-C. Senast ändrad: 2025-01-22 17:01

Beskrivning: MOV-filformatet är mostcomm. Senast ändrad: 2025-01-22 17:01

Om du använder SharkBite Brass push-to-connect Coupling för att byta från koppar till PEX i en linje, kapa helt enkelt ditt kopparrör, markera rätt insticksdjup och tryck kopplingen helt på röret. Upprepa denna process för PEX-slutet och din anslutning är klar. Senast ändrad: 2025-01-22 17:01

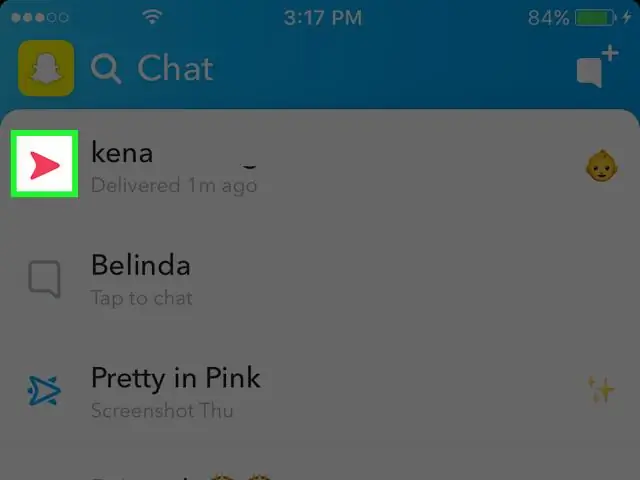

Steg Öppna Snapchat. Snapchats ikon är gul med ett vitt spöke på. Tryck på pratbubblan. Den finns i det nedre vänstra hörnet av skärmen. Tryck på ett användarnamn. Om någon har skickat en Snap till dig kommer en solid fyrkantig ikon att dyka upp till vänster om användarnamnet. Svep åt höger på ett användarnamn för att se Snaps individuellt. Senast ändrad: 2025-01-22 17:01

SSIS – Skapa ett distributionsmanifest. Genom att använda ett distributionsmanifest i SSIS kan du distribuera en uppsättning paket till en målplats med hjälp av en guide för att installera dina paket. Fördelen med att använda det är det trevliga användargränssnittet som en guide tillhandahåller. Senast ändrad: 2025-06-01 05:06

Simply Seamless iQi för iPhone möjliggör trådlös laddning på din kompatibla iPhone 7, 7 Plus, SE, 6, 6S, 6 Plus, 6S Plus, 5, 5C, 5S & iPod Touch 5,6. Trådlös laddning utan bulk. Qi-teknik kan användas med de flesta icke-metalliska fodral och under 2 mm tjocka. Senast ändrad: 2025-01-22 17:01

Datalänksprotokoll. Inom nätverk och kommunikation, överföring av en enhet av data (ram, paket) från en nod till en annan. Känt som ett "lager 2-protokoll" är datalänksprotokollet ansvarigt för att säkerställa att de mottagna bitarna och byten är identiska med de skickade bitarna och byten. Senast ändrad: 2025-01-22 17:01

Ett datorsystem är en uppsättning integrerade enheter som matar in, matar ut, bearbetar och lagrar data och information. Datorsystem är för närvarande uppbyggda kring minst en digital bearbetningsenhet. Det finns fem huvudsakliga hårdvarukomponenter i ett datorsystem: Indata, Bearbetning, Lagring, Utdata och Kommunikationsenheter. Senast ändrad: 2025-01-22 17:01

Kriteriefrågans API låter dig bygga kapslade, strukturerade frågeuttryck i Java, vilket ger en syntaxkontroll vid kompilering som inte är möjlig med ett frågespråk som HQL eller SQL. Criteria-API:et innehåller också funktionalitet för fråga efter exempel (QBE). Senast ändrad: 2025-01-22 17:01

Ta enkelt bort fläckar eller defekter med verktyget Spot Healing Brush. Välj verktyget Spot Healing Brush. Välj en borststorlek. Välj ett av följande typalternativ i fältet Verktygsalternativ. Klicka på det område du vill fixa i bilden, eller klicka och dra över ett större område. Senast ändrad: 2025-01-22 17:01

Hur du laddar ner dina Kindle Library-böcker i Kindleappen Starta Kindle-appen på din iPhone oriPad. Tryck på Bibliotek för att se alla e-böcker i ditt Amazon-bibliotek. Tryck på boken du vill ladda ner till din enhet. När den är klar med nedladdningen (den kommer att ha en bock bredvid den), tryck på boken för att öppna den. Senast ändrad: 2025-01-22 17:01

Tryck på CTRL+ALT+DELETE för att låsa upp datorn. Skriv in inloggningsinformationen för den senast inloggade användaren och klicka sedan på OK. När dialogrutan Unlock Computer försvinner trycker du på CTRL+ALT+DELETE och loggar in normalt. Senast ändrad: 2025-01-22 17:01

Steg-för-steg-guide för att ändra Skout-plats via FakeGPS Go: Tryck på den och scrolla till byggnumret. Tryck på den 7 gånger så ser du att utvecklaralternativen aktiveras på din enhet. Steg 3: Eftersom vi använder Android måste du gå till Google Play Butik och leta efter appen på den. Senast ändrad: 2025-01-22 17:01

Keyup-händelsen inträffar när en tangent släpps. Keyup()-metoden utlöser keyup-händelsen eller bifogar en funktion som ska köras när en keyup-händelse inträffar. Tips: Använd evenemanget. vilken egenskap som ska returneras vilken tangent som trycktes ned. Senast ändrad: 2025-01-22 17:01

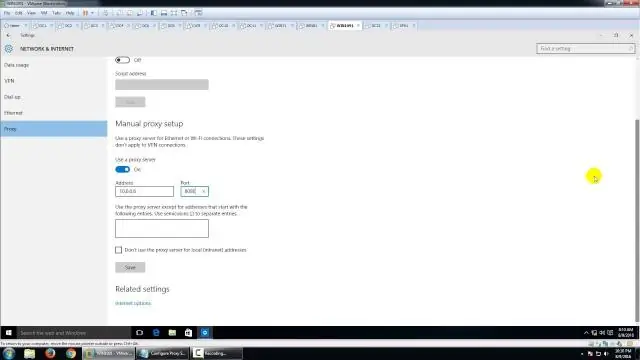

Öppna JMeter och lägg till "HTTP(s) Test Script Recorder" till "Test Plan". Som proxy-värdnamn måste du ställa in IP-adressen för datorn på vilken JMeter-applikation som är öppen. Under nätverkskonfigurationen för din mobila enhet, ställ in datorns IP-adress som proxy-IP och port som du hade ställt in i JMeter. Senast ändrad: 2025-01-22 17:01

Aktivitet är en regel för regel-objekt-aktivitet och nytta är en form i Pega-flödet. Den här formen hänvisar till en aktivitet med användningstypen vald som ett verktyg. Det finns flera användningstyper för en aktivitet som Verktyg, Anslut, Tilldela, Meddela eller Rutt. Senast ändrad: 2025-01-22 17:01

En sista klass är helt enkelt en klass som inte kan förlängas. (Det betyder inte att alla referenser till objekt i klassen skulle agera som om de deklarerades som slutgiltiga.) När det är användbart att förklara en klass som final tas upp i svaren på denna fråga: Goda skäl att förbjuda arv i Java?. Senast ändrad: 2025-01-22 17:01

Klicka på "Arkiv" från förhandsgranskningsprogrammets meny, sedan "Öppna", navigera sedan till fotot som du vill infoga den beskurna bilden i och klicka sedan på "Öppna". Klicka på "Redigera" från förhandsgranskningsmenyn och klicka sedan på "Klistra in". Den beskurna bilden klistras in från klippbordet till det andra fotot och markören kommer till hands. Senast ändrad: 2025-01-22 17:01

Skicka referens till en pekare i C++ Obs: Det är tillåtet att använda "pekare till pekare" i både C och C++, men vi kan bara använda "Referens till pekare" i C++. Om en pekare skickas till en funktion som en parameter och försökte ändras, återspeglas inte ändringarna som gjorts i pekaren utanför den funktionen. Senast ändrad: 2025-01-22 17:01

Precision Systems hårddiskborttagning Ta bort de två skruvarna som håller fast den nedre luckan på plats och ta bort den. Ta bort de fem skruvarna som håller fast den primära hårddiskens fäste på plats. Skjut batterifrigöringsspärren till upplåst läge. Ta bort hårddiskfästet från systemet. Senast ändrad: 2025-01-22 17:01

'ELK' är förkortningen för tre projekt med öppen källkod: Elasticsearch, Logstash och Kibana. Elasticsearch är en sök- och analysmotor. Logstash är en databearbetningspipeline på serversidan som tar in data från flera källor samtidigt, transformerar den och sedan skickar den till en "stash" som Elasticsearch. Senast ändrad: 2025-01-22 17:01

Advanced Mobile Phone Service (AMPS) är ett standardsystem för mobiltelefontjänster med analoga signaler i USA och används även i andra länder. Den är baserad på den initiala tilldelningen av elektromagnetiskt strålningsspektrum för cellulära tjänster av Federal Communications Commission (FCC) 1970. Senast ändrad: 2025-01-22 17:01

Klicka på Start och gå sedan till Kontrollpanelen. Välj Program och klicka sedan på Program och funktioner. Ta reda på alternativet PsExec och välj det, klicka på Avinstallera. Senast ändrad: 2025-01-22 17:01

Mobiltelefonbatterier - Walmart.com. Senast ändrad: 2025-01-22 17:01

CROSS APPLY returnerar endast rader från den yttre tabellen som producerar en resultatuppsättning från den tabellvärdade funktionen. Med andra ord, resultatet av CROSS APPLY innehåller inte någon rad med vänstertabelluttryck för vilket inget resultat erhålls från högertabelluttryck. KORSAILLÄMPNING arbeta som rad för rad INRE FOGNING. Senast ändrad: 2025-01-22 17:01

Det har äntligen hänt: nästan fyra år efter att importnyckelordet introducerades i ES6, Node. js introducerade experimentellt stöd för ES6-import och -export. I Node. js 12, kan du använda import och export i ditt projekt om du gör båda objekten nedan. Senast ändrad: 2025-01-22 17:01

UDP (User Datagram Protocol) är anslutningslöst helt enkelt därför att inte alla nätverksapplikationer kräver TCPs overhead. Ett exempel på detta skulle vara att koda och skicka röstdata över ett IP-nätverk. UDP, å andra sidan, ger applikationen mycket mer flexibilitet i hur paket ska hanteras. Senast ändrad: 2025-01-22 17:01

Konstgräs har vunnit mark - och ett rykte om att vara miljövänligt eftersom det inte behöver vatten, gödsel eller klippas. Dessutom ser den senaste generationen konstgräs ofta bra ut för att lura oss att tro att det är verkligt. Senast ändrad: 2025-01-22 17:01

Yahoo har meddelat att den, från och med den 28 oktober 2019, inte längre kommer att tillåta användare att ladda upp innehåll till Yahoo Groups webbplats. Och den 14 december 2019 kommer företaget att permanent ta bort allt tidigare upplagt innehåll. Senast ändrad: 2025-01-22 17:01

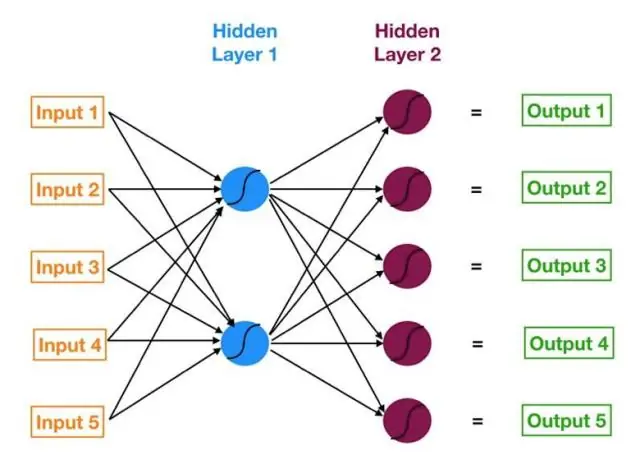

Grundidén bakom ett neuralt nätverk är att simulera (kopiera på ett förenklat men någorlunda troget sätt) massor av tätt sammankopplade hjärnceller inuti en dator så att du kan få den att lära dig saker, känna igen mönster och fatta beslut på ett mänskligt sätt. Men det är inte en hjärna. Senast ändrad: 2025-01-22 17:01

Låt oss ta en titt på Windows proxyinställningar och stegen för att reparera detta. Starta om din dator och router. Granska proxyinställningar i Windows. Kör felsökaren för nätverksadaptern. Auto-Erhåll IP-adress och DNS. Uppdatera eller återställ din nätverksdrivrutin. Återställ nätverkskonfiguration via kommandotolken. Senast ändrad: 2025-06-01 05:06