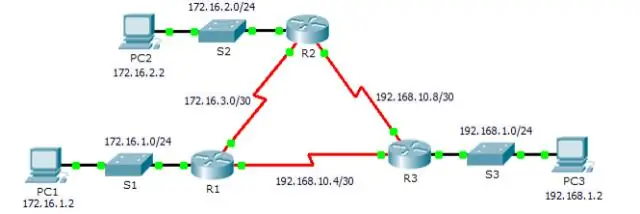

I grund och botten finns det två typer av IP-adresser. Offentliga IP-adresser är de IP-adresser som måste registreras före användning. IANA ansvarar för att registrera dessa IP-adresser till organisationerna. Privat IP-adress är de IP-adresser som är reserverade av IANA och de är inte routbara på internet. Senast ändrad: 2025-06-01 05:06

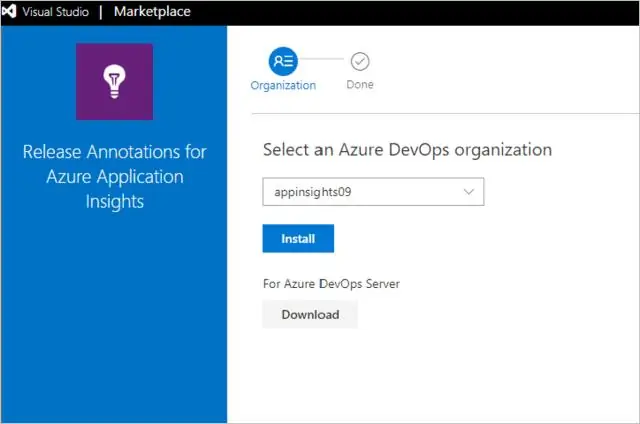

Ladda upp ditt tillägg Från hanteringsportalen välj din utgivare från rullgardinsmenyn högst upp på sidan. Tryck på Nytt tillägg och välj Azure DevOps: Välj länken i mitten av dialogrutan Ladda upp för att öppna en bläddringsdialog. Leta upp filen.vsix (skapad i paketeringssteget ovan) och välj Ladda upp:. Senast ändrad: 2025-01-22 17:01

Google Clips fungerar inte med alla telefoner: Clips är endast kompatibelt med utvalda Android-smartphones (kör Android 7.0 Nougat och senare) och iOS (som kör iOS10 eller högre). Senast ändrad: 2025-01-22 17:01

Frankering av konton. Ett frankeringskonto registrerar hur mycket skatt som en frankeringsenhet kan överföra till sina medlemmar/aktieägare som en frankeringskredit. Varje enhet som är, eller någonsin har varit, en företagsskatteenhet har ett frankeringskonto. En enhet anses vara en "frankeringsenhet" om den är en bolagsskatteenhet. Senast ändrad: 2025-01-22 17:01

I en virtuell maskinflykt kör en angripare kod på en virtuell dator som låter ett operativsystem som körs inom den bryta ut och interagera direkt med hypervisorn. Ett VMescape ger angriparen tillgång till värdoperativsystemet och alla andra virtuella maskiner som körs på den värddatorn. Senast ändrad: 2025-01-22 17:01

S: Nej, PEX-röret är inte avsett för applikationer med tryckluft. Senast ändrad: 2025-01-22 17:01

Användaren. dat-filen lagrar användarprofilinformation som används för att konfigurera Windows för olika användare. Datan i ntuser. dat kopieras fram och tillbaka mellan filen och Windows-registret, en databas som används av Windows för att underhålla inställningar för operativsystemet och annan programvara på datorn. Senast ändrad: 2025-01-22 17:01

Varför gör kolumnorienterad datalagring dataåtkomst på diskar snabbare än radorienterad datalagring?

Kolumnorienterade databaser (aka kolumnära databaser) är mer lämpade för analytiska arbetsbelastningar eftersom dataformatet (kolumnformatet) lämpar sig för snabbare frågebehandling - skanningar, aggregering etc. Å andra sidan lagrar radorienterade databaser en enda rad (och alla dess kolumner) sammanhängande. Senast ändrad: 2025-01-22 17:01

Cisco FabricPath är en teknik som är designad för att övervinna STP-begränsningar inklusive skalbarhet, konvergens och onödiga översvämningar. Den kör IS-IS i kontrollplanet och av samma anledning kallas den även för Layer 2-routing. Senast ändrad: 2025-01-22 17:01

SQL DROP TABLE-satsen används för att ta bort en tabelldefinition och alla data, index, utlösare, begränsningar och behörighetsspecifikationer för den tabellen. Senast ändrad: 2025-01-22 17:01

0001 = 1. 0010 = 2. Bitarna i binär kod är värda en multipel av 2. 2^0, 2^1, 2^2, 2^3, 2^4 etc. Med andra ord om den specifika biten är 1 det betyder att du får talet som multipel representerar. Senast ändrad: 2025-01-22 17:01

Importera kontakter och potentiella kunder som kampanjmedlemmar med Data Loader Öppna Data Loader. Klicka på Infoga och logga sedan in med dina Salesforce-uppgifter. Välj Visa alla Salesforce-objekt. Välj Kampanjmedlem (Campaign Member). Klicka på Bläddra och leta sedan efter din CSV-fil redo för import. Klicka på Nästa>. Klicka på Skapa eller redigera karta. Senast ändrad: 2025-01-22 17:01

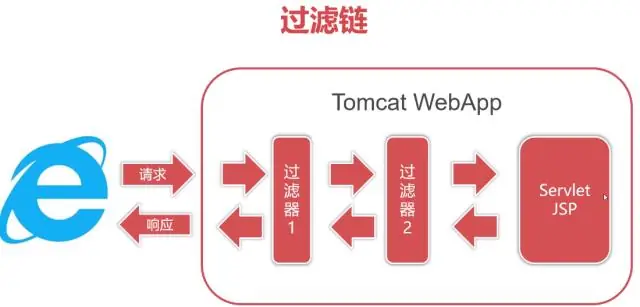

Ett filter är en Java-klass som anropas som svar på en begäran om en resurs i en webbapplikation. Resurser inkluderar Java Servlets, JavaServer-sidor (JSP) och statiska resurser som HTML-sidor eller bilder. Senast ändrad: 2025-01-22 17:01

Om du kommer från en av Apples äldre modeller kommer en liten uppfräschning av några av kamerans viktigaste fotograferingsmöjligheter inte att gå fel heller. Både iPhone XS och iPhoneXS Max har en dubbel 12 megapixelkamera inställd, med vidvinkel och ett teleobjektiv. Senast ändrad: 2025-01-22 17:01

Scanner input = new Scanner(System.in); Skapar ett nytt objekt av typen Scanner från programmets standardingång (i detta fall troligen konsolen) och int i = input. nextInt() använder nästaIntMethod för det objektet, vilket låter dig skriva in lite text och den kommer att tolkas till ett heltal. Senast ändrad: 2025-01-22 17:01

Det betyder vanligtvis att de inte betalade sin faktura eller att det tog slut på minuter. Senast ändrad: 2025-01-22 17:01

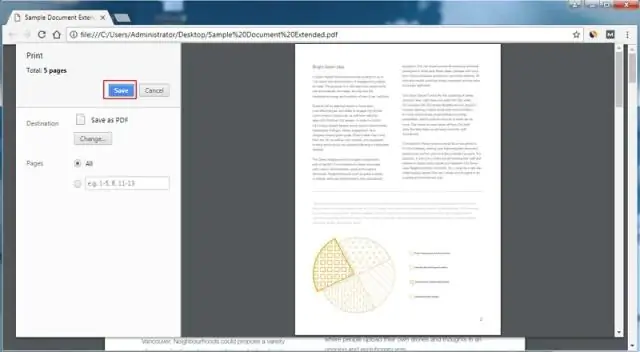

I PDF-dokumentet klickar du på verktyget Välj i verktygsfältet, som visas i följande bild. När det här alternativet är valt markerar du texten du vill kopiera och klickar på Redigera och sedan på Kopiera. Klistra in den kopierade texten i en ordbehandlare eller annan textredigerare genom att trycka och hålla ned Ctrl-tangenten och V-tangenten på ditt tangentbord. Senast ändrad: 2025-01-22 17:01

Kort svar: Du behöver ingen CS-examen eller någon examen för att bli webbutvecklare, men du måste visa arbetsgivarna att du kan få jobbet gjort. Du måste kunna lösa de typer av problem som webbutvecklare behövs för. En examen kan dock vara nödvändig för att få jobb i vissa företag. Senast ändrad: 2025-01-22 17:01

VIDEO Häri, hur fungerar ett SNIB-lås? De snibb är den lilla runda knappen på en natt spärr (Yale låsa ). Folk pratar om att lämna dörren på sniffa . De snibb är används normalt för att lämna en dörr öppen ('på spärr ') och någon natt spärrlås de sniffa kan användas för att låsa dörren på natten för att förhindra att någon ". Senast ändrad: 2025-01-22 17:01

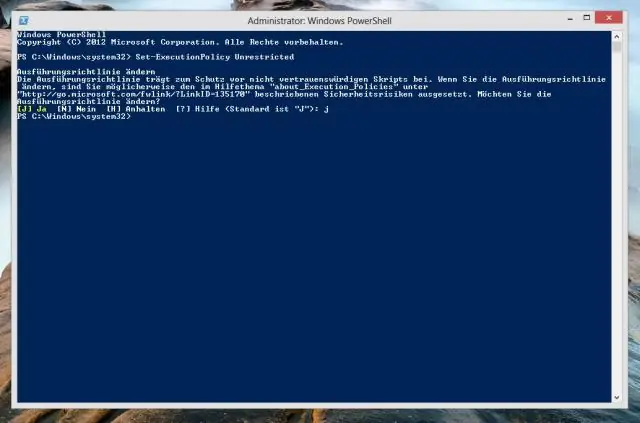

Join-Path-cmdleten kombinerar en sökväg och en underordnad sökväg till en enda sökväg. Leverantören tillhandahåller sökvägsavgränsare. Senast ändrad: 2025-01-22 17:01

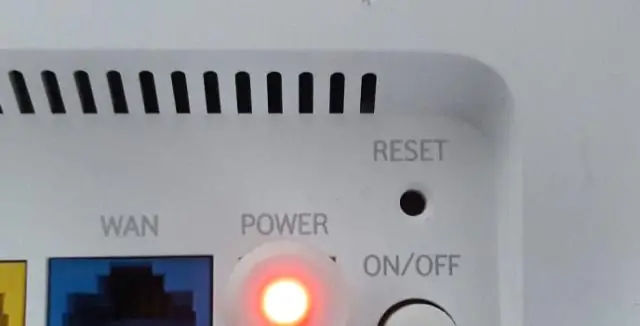

Tryck och håll ned den röda återställningsknappen på bakpanelen av WVB. 4. Fortsätt att hålla ned återställningsknappen tills WVB-statuslampan visar följande färger. Senast ändrad: 2025-01-22 17:01

En CMake Generator är ansvarig för att skriva indatafilerna för ett inbyggt byggsystem. Exakt en av CMake Generatorerna måste väljas för ett byggträd för att avgöra vilket inbyggt byggsystem som ska användas. CMake Generatorer är plattformsspecifika så var och en kan endast vara tillgänglig på vissa plattformar. Senast ändrad: 2025-01-22 17:01

Kontrollera statusen för dina erbjudanden genom att logga in på HUDHomestore.com. På sidan Granska dina bud klickar du på knappen Sök för att se en lista över dina senaste erbjudanden och se deras budstatus. Det finns åtta olika svar du kan få på ditt HUD-hembud. Senast ändrad: 2025-01-22 17:01

En kryptografisk algoritm, eller chiffer, är en matematisk funktion som används i krypterings- och dekrypteringsprocessen. En kryptografisk algoritm fungerar i kombination med en nyckel – ett ord, nummer eller en fras – för att kryptera klartexten. Samma klartext krypterar till olika chiffertext med olika nycklar. Senast ändrad: 2025-01-22 17:01

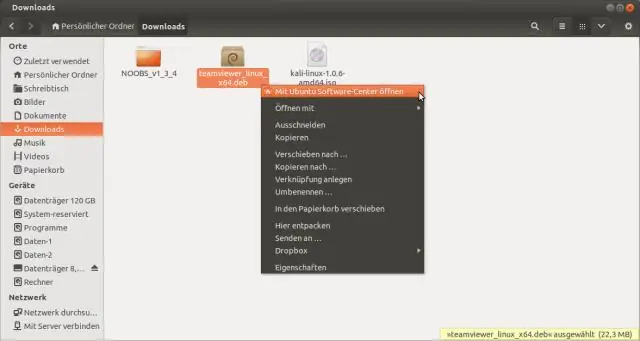

Hur man installerar TeamViewer på Ubuntu Öppna teamviewer_13. x. åååå_amd64. Klicka på knappen Installera. Dialogrutan Autentisera öppnas. Ange det administrativa lösenordet. Klicka på knappen Autentisera. TeamViewer kommer att installeras. TeamViewer är installerat på ditt Ubuntusystem och kan startas från menyn. Senast ändrad: 2025-01-22 17:01

Reparera husputs Idag är det standardpraxis att applicera två lager puts. Detta kommer att exponera kala fläckar på väggen som kommer att behöva tid att torka ut innan ny puts appliceras. Även om det är ett skickligt jobb att rendera ett stort område, är det mindre svårt att lappa. Senast ändrad: 2025-06-01 05:06

Håll ned "Fn"-tangenten på ditt tangentbord samtidigt som du trycker på "F2"-tangenten för att slå på Bluetooth om din dator inte har en hårdvarubrytare. Leta efter en blå ikon med ett stiliserat "B" i systemfältet. Om den visas är din Bluetooth-radio inaktiverad. Senast ändrad: 2025-01-22 17:01

Installera ShadowProtect Om du har en ShadowProtect CD, sätt in skivan i systemets CD-enhet. Obs: Om installationen inte startar automatiskt, bläddra i ShadowProtect-cd:n och klicka på AUTORUN från cd-skivans rot. Om du har laddat ner ShadowProtect-installationsprogrammet, klicka på. Senast ändrad: 2025-06-01 05:06

Det viktigaste målet med personas är att skapa förståelse och empati med slutanvändarna. Om du vill designa en framgångsrik produkt för människor måste du först och främst förstå dem. Berättandet sätter upp mål, skapar synlighet av problem och potentiella problem i förhållandet mellan användare och produkt. Senast ändrad: 2025-01-22 17:01

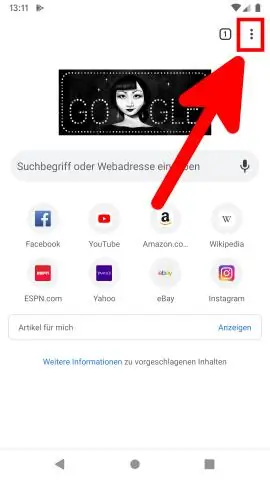

I Chrome-appen Öppna Chrome-appen på din Android-telefon eller surfplatta. Tryck på Mer uppe till höger. Tryck på Historik Rensa webbinformation. Välj ett tidsintervall högst upp. För att radera allt, välj Hela tiden. Markera rutorna bredvid "Cookies och webbplatsdata" och "Cachade bilder och filer". Tryck på Rensa data. Senast ändrad: 2025-06-01 05:06

Transparent Data Encryption (ofta förkortat till TDE) är en teknik som används av Microsoft, IBM och Oracle för att kryptera databasfiler. TDE erbjuder kryptering på filnivå. TDE löser problemet med att skydda data i vila, kryptera databaser både på hårddisken och följaktligen på backupmedia. Senast ändrad: 2025-01-22 17:01

I Setup anger du Appar i rutan Snabbsökning och väljer sedan Appar. Klicka på namnet på din anslutna app. Klicka på Skicka testmeddelande bredvid Supported Push Platform. Ange en anslutningstokensträng i fältet Mottagare, ELLER sök efter en mottagare genom att klicka på Sök. Senast ändrad: 2025-06-01 05:06

Konfigurera trådlöst nätverk Ubuntu (eduroam) Steg 1: Trådlösa nätverksinställningar. Öppna listan över trådlösa nätverk i det övre högra hörnet på skärmen. Klicka på eduroam. Steg 2: Trådlöst nätverkskonfiguration. Fyll i följande information: Steg 3: välj ett certifikat. Klicka på CA-certifikat på inget. Steg 4: Ansluta till nätverket. Klicka på Anslut. Senast ändrad: 2025-01-22 17:01

Om ett överträdelse påverkar 500 eller fler individer, måste omfattade enheter meddela sekreteraren utan oskäligt dröjsmål och inte senare än 60 dagar efter ett brott. Om emellertid ett överträdelse berör färre än 500 individer, kan den täckta enheten meddela sekreteraren om sådana överträdelser på årsbasis. Senast ändrad: 2025-01-22 17:01

Kommando-klicka på knappen Bakåt eller Framåt i Safari för att öppna föregående eller nästa sida på en ny flik. Efter att ha skrivit i Smart Search-fältet, Kommando-klicka på ett sökförslag för att öppna det på en ny flik. Från sidofältet Bokmärken, Ctrl-klicka på ett bokmärke och välj "Öppna i ny flik" från snabbmenyn. Senast ändrad: 2025-01-22 17:01

Skicka datatabell som parameter till lagrade procedurer Skapa en användardefinierad tabelltyp som motsvarar den tabell som du vill fylla i. Skicka den användardefinierade tabellen till den lagrade proceduren som en parameter. Inuti den lagrade proceduren, välj data från den skickade parametern och infoga den i tabellen som du vill fylla i. Senast ändrad: 2025-01-22 17:01

På fliken Systeminställningar klickar du på "Bluetooth" på tredje raden nedåt. Väl i Bluetooth bör du ha möjlighet att stänga av Bluetooth. Efter att du har inaktiverat Bluetooth, slå på den igen, vänta på att din kringutrustning ska återansluta och se om det löser ditt problem. Senast ändrad: 2025-01-22 17:01

Klicka på "Start"-knappen, klicka på "Kör", skriv "C:DELLDRIVERSR173082" i textfältet och tryck på "Enter" för att köra drivrutinen. Starta om din dator efter att drivrutinen har slutfört installationen. Starta programmet du vill använda din webbkamera med, till exempel Skype eller Yahoo!Messenger. Senast ändrad: 2025-01-22 17:01

Det finns inget riktigt max. antal sidor i en PDF-fil. Det finns mycket sannolikt andra systemresurser som blir uttömda innan du når en gräns när det gäller topages. 4000 sidor – även om det låter stort – är ingen stor PDF-fil. Senast ändrad: 2025-01-22 17:01

OSPF är ett inre gateway-routingprotokoll som använder länktillstånd snarare än avståndsvektorer för vägval. OSPF sprider länktillståndsannonser (LSA) snarare än routingtabelluppdateringar. Eftersom endast LSA:er utbyts istället för hela routingtabellerna, konvergerar OSPF-nätverk i tid. Senast ändrad: 2025-06-01 05:06