Tryck på Windows-tangent + X och välj Enhetshanteraren. När Enhetshanteraren startar, gå till avsnittet Bildskärmadaptrar och leta upp din grafikkortsdrivrutin. Högerklicka på drivrutinen och välj Avinstallera. Markera Ta bort drivrutinen för den här enheten och klicka på OK. Senast ändrad: 2025-01-22 17:01

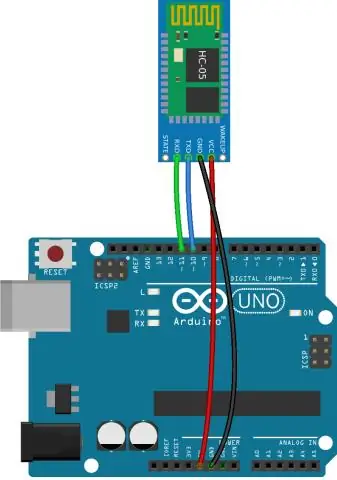

HC-05 Bluetooth Module är en lättanvänd Bluetooth SPP (Serial Port Protocol)-modul, designad för transparent trådlös seriell anslutning. HC-05 Bluetooth-modul ger växlingsläge mellan master- och slavläge vilket innebär att den varken kan använda att ta emot eller sända data. Senast ändrad: 2025-01-22 17:01

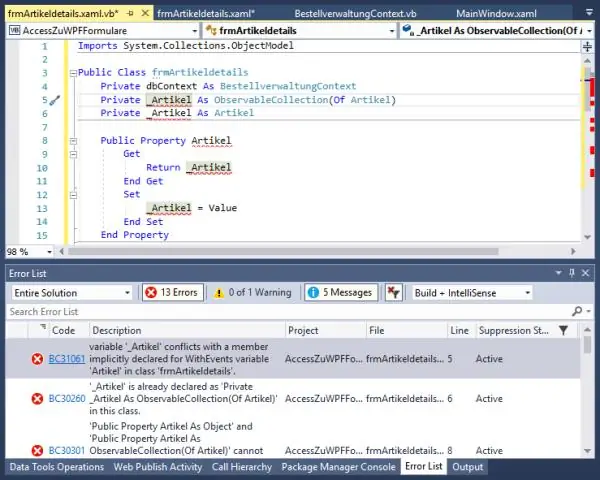

Klicka först på "Visual Basic" i gruppen "Code", på fliken "Utvecklare" eller tryck på "Alt" + "F11" på ditt tangentbord för att öppna VBA-redigeraren. Klicka sedan på "Infoga", i rullgardinsmenyn kan du klicka på "Modul". Nästa dubbelklicka för att öppna en ny modul. Senast ändrad: 2025-01-22 17:01

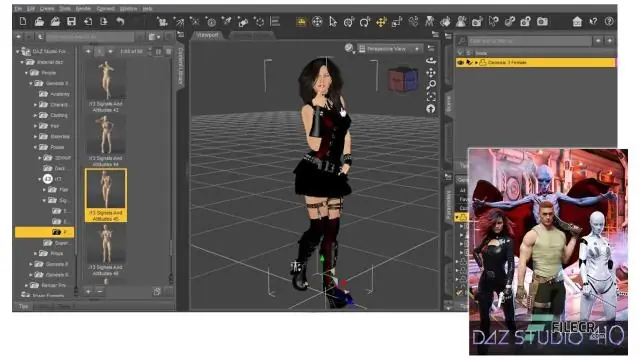

DAZ Studio är i grunden: För POSERING av figurer. Skapa animationer. Återgivning av slutresultaten (jpg, png, film, etc.) Riggning och viktkartläggning. Montera dina scener tillsammans. Senast ändrad: 2025-01-22 17:01

Lang. OutOfMemoryError: GC-overheadgränsen har överskridits felet är ett fel som skapas av den virtuella Java-maskinen för att indikera att programmet spenderar mer tid på sophämtning (GC) än på användbart arbete. Det här felet orsakas av JVM när applikationen tillbringar 98 % av tiden i sophämtning. Senast ändrad: 2025-01-22 17:01

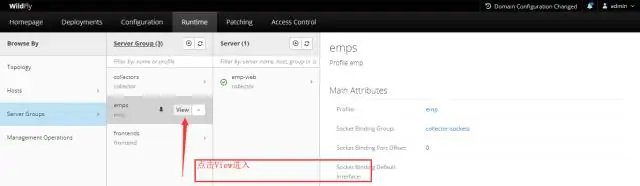

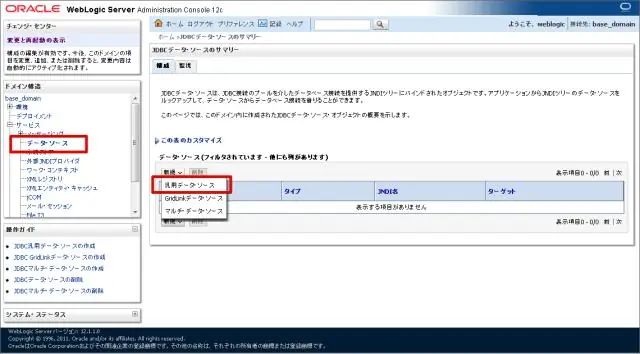

Klicka på Servernoden för att expandera den och visa namnen på de servrar som för närvarande administreras via konsolen. Klicka på namnet på servern vars JNDI-träd du vill visa. Rulla ner till botten av konfigurationsfönstret och klicka på länken "Visa JNDI-träd". Senast ändrad: 2025-01-22 17:01

EnCase Certified Examiner (EnCE) certifieringsprogram Steg 1: Utbildnings- och erfarenhetskrav. Steg 2: Fyll i EnCE-applikationen. Steg 3: Registrera dig för test & studieguide. Steg 4: Ta fas I (skriftlig tentamen) Steg 5: Ta fas II (praktisk tentamen) Steg 6: EnCE-certifiering och förnyelseprocess. Senast ändrad: 2025-06-01 05:06

VIDEO Hur lägger jag till en ny tabell i Entity Framework? Du kan Lägg till detta tabell till ett ASP.NET MVC-projekt genom att följa dessa steg: Högerklicka på mappen App_Data i fönstret Solution Explorer och välj menyalternativet Lägg till , Ny Artikel.. Senast ändrad: 2025-01-22 17:01

De nedre fyra bitarna i TMOD-registret används för att styra timer-0 och de fyra övre bitarna används för att styra timer-1. De två timers kan programmeras oberoende av varandra för att fungera i olika lägen. TMOD-registret har två separata tvåbitsfält MO och Ml för att programmera driftsättet för timers. Senast ändrad: 2025-01-22 17:01

Hur man tar bort registernycklar och värden Starta Registereditorn genom att köra regedit från valfritt kommandoradsområde i Windows. Från den vänstra rutan i Registereditorn, borra ner tills du hittar registernyckeln som du vill ta bort eller nyckeln som innehåller registervärdet du vill ta bort. Senast ändrad: 2025-01-22 17:01

Om du inte redan har laddat ner ett nytt typsnitt finns det tusentals teckensnitt tillgängliga online. Visa tillgängliga teckensnitt Öppna kontrollpanelen. Välj Utseende och anpassning och sedan Teckensnitt. I teckensnittsfönstret kan du visa eller ta bort alla teckensnitt som för närvarande är installerade på Windows. Senast ändrad: 2025-01-22 17:01

Det finns tre sätt att uppnå samtidighet i iOS: Trådar. Utskicksköer. Driftköer. Senast ändrad: 2025-01-22 17:01

Det har att göra med kostnaden för tillverkade varor och kostnaden för råvaror. I det här fallet är kostnaden för material som behövs för Corsairs fläktar hög, så priset på produkten kommer att bli högt. Om kostnaden för material var lägre skulle priset bli lägre. Senast ändrad: 2025-06-01 05:06

9 svar. Testning av utvecklarenheter först, sedan kodgranskning och sedan QA-testning är hur jag gör det. Ibland sker kodgranskningen före enhetstesten men vanligtvis bara när kodgranskaren verkligen är översvämmad och det är den enda gången han eller hon kan göra det. Vår standard är att göra kodgranskningen innan produkten går till QA. Senast ändrad: 2025-01-22 17:01

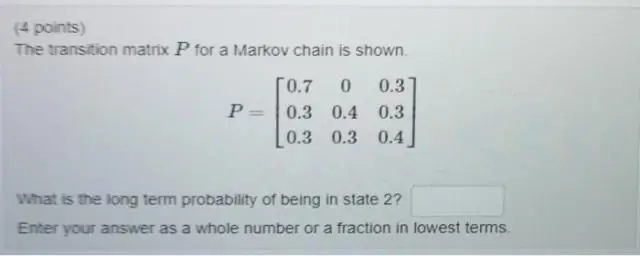

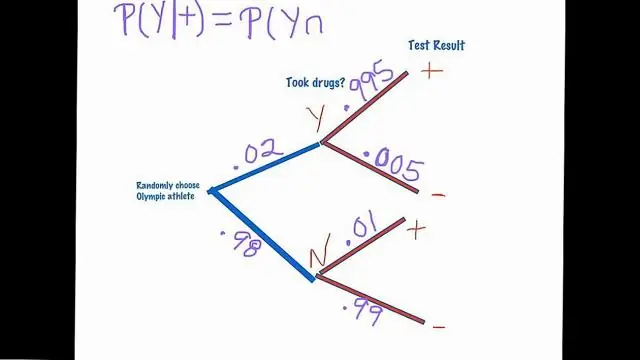

En Markov-kedja är en stokastisk modell som beskriver en sekvens av möjliga händelser där sannolikheten för varje händelse endast beror på tillståndet som uppnåddes i föregående händelse. Senast ändrad: 2025-01-22 17:01

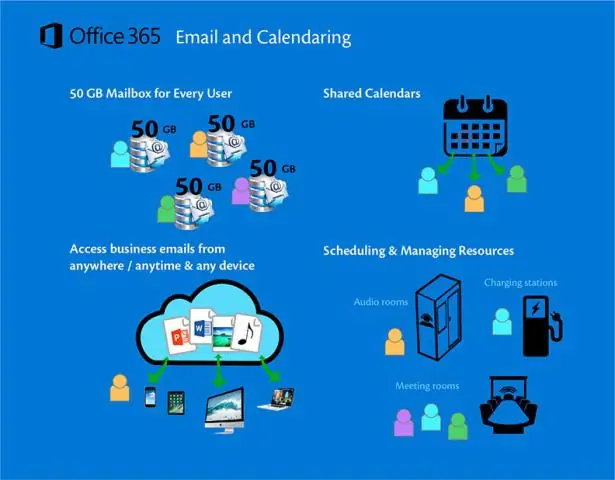

Etappmigrering är den process som sker som en Office 365-distributionsprocess. Den här processen sker över tid och den migrerar Exchange-postlådor till Office 365. Senast ändrad: 2025-01-22 17:01

Enkel inloggning (SSO) är en sessions- och användarautentiseringstjänst som tillåter en användare att använda en uppsättning inloggningsuppgifter (t.ex. namn och lösenord) för att komma åt flera applikationer. Senast ändrad: 2025-01-22 17:01

En betongklass är en enkel klass med medlemmar som metoder och egenskaper. Klassen beskriver funktionaliteten hos objekten som den kan användas för att instansiera. Ofta, när man arbetar med arvshierarkier, kan den minst specialiserade basklassen inte helt representera ett verkligt objekt. Senast ändrad: 2025-01-22 17:01

Ping använder ICMP (Internet Control Message Protocol). den använder inte TCP eller UDP. För att vara mer exakt används ICMP typ8(ekobegäranmeddelande) och typ 0(ekosvarsmeddelande).ICMP har inga portar. Senast ändrad: 2025-01-22 17:01

Chrome Apps kan fungera som en nätverksklient för TCP- och UDP-anslutningar. Detta dokument visar hur du använder TCP och UDP för att skicka och ta emot data över nätverket. Senast ändrad: 2025-01-22 17:01

Ta bort alla markeringar och kommentarer från text Du kan snabbt ta bort markeringar och kommentarer från texten i ditt dokument. Välj texten där du vill ta bort markeringar och kommentarer. För att ta bort dem för all brödtext i dokumentet, tryck på Kommando-A på tangentbordet. Senast ändrad: 2025-01-22 17:01

Microsoft System Center Configuration Manager (SCCM) är en Windows-produkt som gör det möjligt för administratörer att hantera driftsättning och säkerhet för enheter och applikationer i ett företag. SCCM är en del av Microsoft System Centers systemhanteringssvit. Senast ändrad: 2025-01-22 17:01

ICFR. ICFR står för In-Channel Frequency Response. ICFR beskriver planheten hos din 6 MHz digitala kanal. När kanalen inte är platt kan den digitala signalen bli förvrängd och mottagande utrustning kan ha svårt att fatta beslut om de bitar som tas emot. Senast ändrad: 2025-01-22 17:01

Validering är en process där informationen som matas in i databasen kontrolleras för att säkerställa att den är vettig. Den kan inte kontrollera om de angivna uppgifterna är korrekta eller inte. Det kan bara kontrollera om uppgifterna är vettiga eller inte. Validering är ett sätt att försöka minska antalet fel under processen för inmatning av data. Senast ändrad: 2025-01-22 17:01

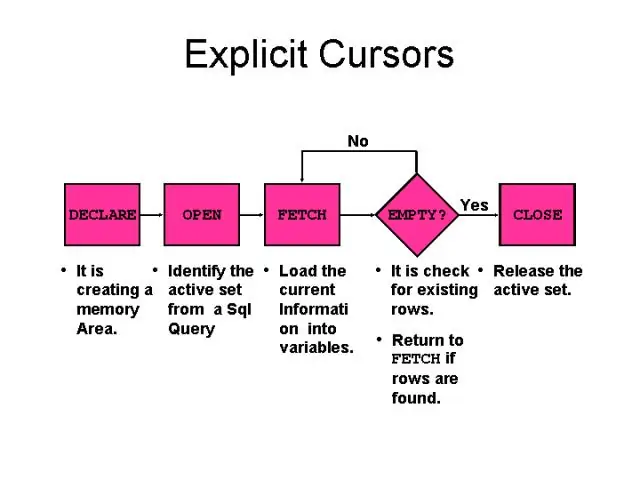

Dynamisk markör i SQL Server. av suresh. SQL Dynamic Cursors är precis motsatta Static Cursors. Du kan använda den här dynamiska markören för SQL Server för att utföra INSERT-, DELETE- och UPDATE-operationer. Till skillnad från statiska markörer kommer alla ändringar som görs i den dynamiska markören att återspegla originaldata. Senast ändrad: 2025-01-22 17:01

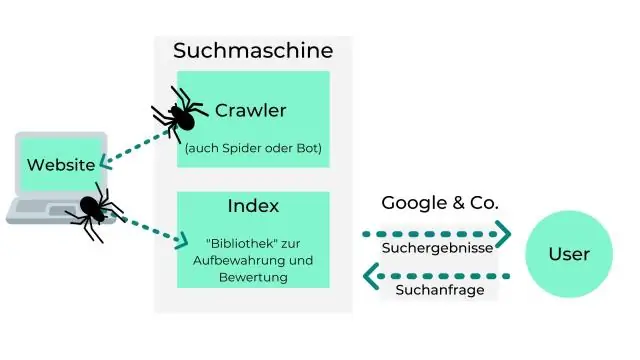

Sökmotor används för att söka efter information som finns på webben. Sökning i sökmotorn görs med hjälp av nyckelord. Några av exemplen på sökmotorer är Google, Bing, Opera och Yahoo. Syftet med sökmotorn är att hitta informationen som användaren söker. Senast ändrad: 2025-01-22 17:01

För att använda Internet Explorers zoomfunktion, tryck på 'Ctrl' och '+' för att öka zoomnivån och 'Ctrl' '-' för att minska zoomnivån. Så här ändrar du standardtextstorleken för Internet Explorer: a) Öppna 'Sida'-menyn med musen eller genom att trycka på tangenterna 'Alt' och 'P'. Du kommer då att se "Internetalternativ". Senast ändrad: 2025-01-22 17:01

Google Analytics är en kostnadsfri webbanalystjänst som erbjuds av Google som ger dig insikter i hur användare hittar och använder din webbplats. Du kan också använda spårningskoder för att tagga och spåra alla reklam-, sociala-, PR-kampanjer eller någon form av kampanj på valfri plattform/webbplats. Senast ändrad: 2025-01-22 17:01

OnActivityCreated(): Som namnet anger, anropas detta efter att aktivitetens onCreate() har slutförts. Den kallas efter onCreateView(), och används främst för slutinitiering (till exempel modifiering av UI-element). Senast ändrad: 2025-01-22 17:01

Nessus är ett fjärrsäkerhetsskanningsverktyg som skannar en dator och larmar om den upptäcker några sårbarheter som skadliga hackare kan använda för att få åtkomst till vilken dator du har ansluten till ett nätverk. Senast ändrad: 2025-01-22 17:01

HTTPS (HTTP över SSL) skickar allt HTTP-innehåll över en SSL-tunel, så även HTTP-innehåll och rubriker är krypterade. Ja, rubriker är krypterade. Allt i HTTPS-meddelandet är krypterat, inklusive rubrikerna och begäran/svarsbelastningen. Senast ändrad: 2025-01-22 17:01

Vad ska du göra med din gamla Pi efter att Raspberry Pi 4 har släppts? 1 Prova ett annat Smart Home-system. 2 Installera om det som ett smart hemsystem för en vän eller familjemedlem. 3 Förvandla ditt gamla hallon i en retrospelmaskin. 4 Förvandla den till ett mediacenter. 5 Förvandla den till en NAS. Senast ändrad: 2025-01-22 17:01

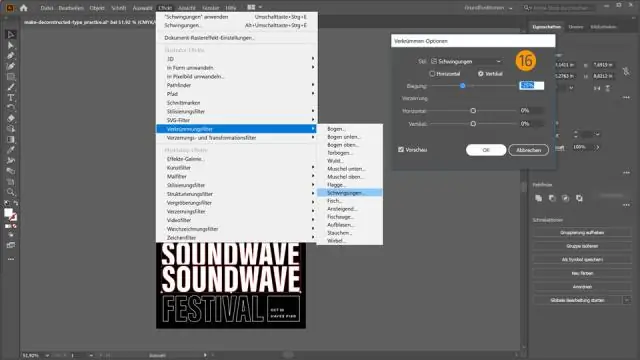

Ändra en borste Om du vill ändra alternativen för en borste dubbelklickar du på borsten på panelen Penslar. För att ändra konstverket som används av en scatter, konst eller mönsterpensel, dra penseln till ditt konstverk och gör de ändringar du vill ha. Senast ändrad: 2025-01-22 17:01

Moto G6 har ingen aviserings-LED. Du kan dock använda Moto-appen för att hantera din avisering. Senast ändrad: 2025-06-01 05:06

Chaincode är ett program, skrivet i Go, nod. js, eller Java som implementerar ett föreskrivet gränssnitt. Kedjekod körs i en säker Docker-behållare isolerad från den godkända peer-processen. Chaincode initierar och hanterar reskontrastatus genom transaktioner som skickas in av ansökningar. Senast ändrad: 2025-01-22 17:01

Paketreturtjänst är en serviceuppsättning av USPS som i princip levererar alla paket till ett enda lager. Övrig information på den förbetalda portoetiketten identifierar vem handlaren är. Handlare kan sedan skicka sitt eget fraktbolag för att hämta alla paket åt dem i bulk. Senast ändrad: 2025-01-22 17:01

Active Directory (AD) stöder både Kerberos och LDAP – Microsoft AD är det absolut vanligaste katalogtjänstsystemet som används idag. AD stöder LDAP, vilket innebär att det fortfarande kan vara en del av ditt övergripande åtkomsthanteringssystem. Active Directory är bara ett exempel på en katalogtjänst som stöder LDAP. Senast ändrad: 2025-06-01 05:06

Den tredje generationens iPad (marknadsförs som ThenewiPad, i vardagsspråk kallad iPad 3) är en surfplatta, utvecklad och marknadsförd av Apple Inc. Tabletten släpptes i tio länder den 16 mars 2012. Senast ändrad: 2025-01-22 17:01

Nyare konstruktioner av tidsfördröjningsreläer använder elektroniska kretsar med resistor-capacitor (RC) nätverk för att generera en tidsfördröjning och aktiverar sedan en normal (momentan) elektromekanisk reläspole med den elektroniska kretsens utgång. Senast ändrad: 2025-01-22 17:01

Den andra skillnaden mellan EVPL och EPL är graden av transparens - medan EPL är mycket transparent och endast filtrerar pausramar, krävs EVPL för att antingen peer eller släppa de flesta av Layer 2 Control Protocols. Senast ändrad: 2025-01-22 17:01