Redigera medietaggar i Windows 10 med File Explorer Öppna den här datorn i File Explorer. Aktivera informationsfönstret. Välj filen du vill redigera taggarna för. Informationsrutan visar taggar för den valda filen. Klicka på taggen för att redigera den. Tryck på Enter för att bekräfta dina ändringar. Senast ändrad: 2025-01-22 17:01

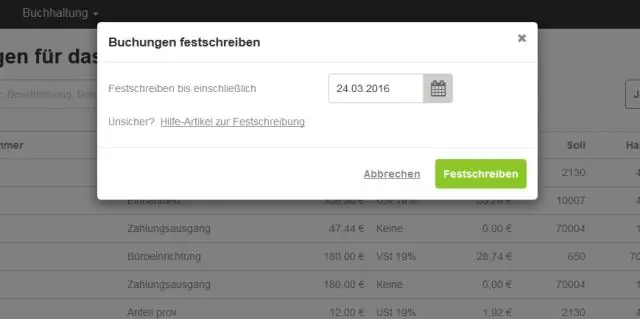

Återställer en explicit eller implicit transaktion till början av transaktionen, eller till en räddningspunkt i transaktionen. Du kan använda ROLLBACK TRANSACTION för att radera alla dataändringar som gjorts från början av transaktionen eller till en sparpunkt. Det frigör också resurser som transaktionen innehar. Senast ändrad: 2025-01-22 17:01

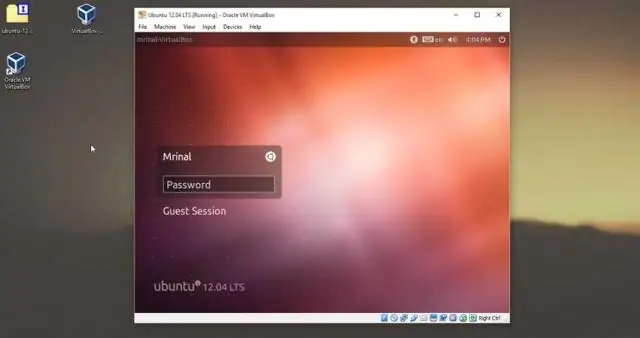

Kali Linux är ett fantastiskt operativsystem för penetrationstestning och säkerhetsutvärdering. Su-kommandot är aLinux-kommandot som tillfälligt ändrar kontexten för Terminalcommands till root-användaren. Detta innebär att nya kommandon som ges efter att ha skrivit su (och angett lösenordet för root) exekveras som root. Senast ändrad: 2025-06-01 05:06

Virtuell värd är en metod för att vara värd för flera webbplatser på en enda maskin. Det finns två typer av virtuell värd: Namnbaserad virtuell värd och IP-baserad virtuell värd. IP-baserad virtuell värd är en teknik för att tillämpa olika direktiv baserat på IP-adressen och porten en begäran tas emot på. Senast ändrad: 2025-01-22 17:01

Öppna Time Machine-inställningarna och välj om din säkerhetskopieringsdisk. Din backup-skiva bör visas. Om den inte är det kan den vara avstängd, defekt eller för närvarande inte tillgänglig på nätverket. Om du säkerhetskopierar till en Time Capsule eller annan nätverksdisk som har ett lösenord, kan lösenordet ha ändrats. Senast ändrad: 2025-01-22 17:01

En triplett är en Tuple från JavaTuples bibliotek som hanterar 3 element. Eftersom denna triplett är en generisk klass kan den innehålla vilken typ av värde som helst. De är jämförbara (implementerar jämförbara) De implementerar equals() och hashCode() De implementerar även toString(). Senast ändrad: 2025-01-22 17:01

En programvarubugg är ett fel, fel, fel eller fel i ett datorprogram eller system som gör att det ger ett felaktigt eller oväntat resultat eller beter sig på oavsiktliga sätt. Senast ändrad: 2025-01-22 17:01

Tusentals studenter och lärare har dragits till Watson Studio för dess kraftfulla öppen källkod och kodfria dataanalysverktyg. Nu är denna allt-i-ett-plattform för datavetenskap gratis för studenter och lärare med obegränsad användning med Watson Studio Desktop. Senast ändrad: 2025-01-22 17:01

Definitionen av index är plural av index, som är en notering eller en indikator. Ett exempel på index är telefonbokslistor. YourDictionary definition och användningsexempel. Senast ändrad: 2025-01-22 17:01

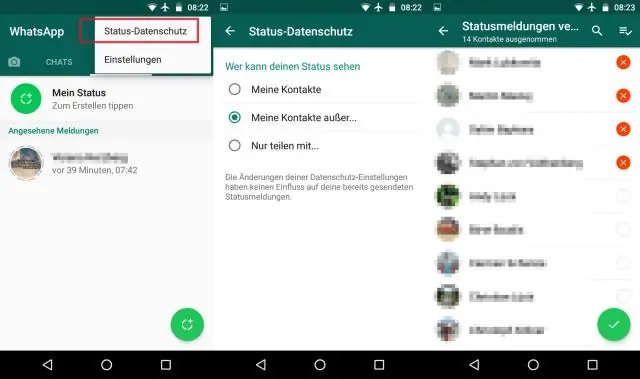

Steg 1: Öppna WhatsApp på din iPhone. Tryck på fliken Inställningar längst ner följt av Konto -> Sekretess -> Skärmlås. Steg 2: Du hittar växeln för att aktivera Touch ID eller Face ID här. Senast ändrad: 2025-01-22 17:01

Tryck på på-knappen på dina hörlurar tills du ser att lamporna blinkar rött och blått och slå sedan på din Bluetooth-inställning för att para ihop med öronsnäckor när det slutar blinka. Tryck och håll ned multifunktionsknappen tills det står att den är ansluten till din enhet. Senast ändrad: 2025-01-22 17:01

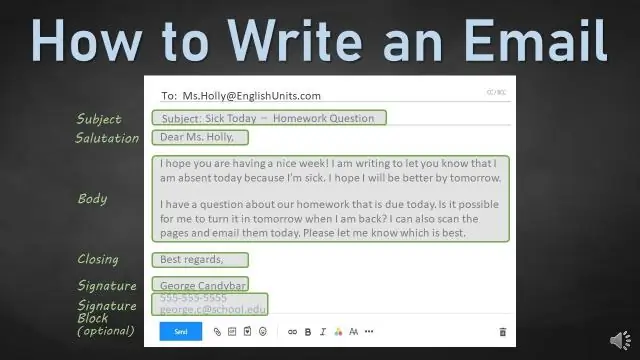

Steg 1: Högerklicka på videofilen/filerna som du vill bifoga och skickade via e-post. Välj Skicka till >Komprimerad (zippad) mapp. Windows zippar dina videofiler. Steg 2: Öppna ditt e-postkonto, skriv en e-postadress och bifoga de zippade videofilerna och skicka e-postmeddelandet till dina vänner. Senast ändrad: 2025-01-22 17:01

Huvudmålen för ett informativt tal är att hjälpa till att förklara ett specifikt ämne och att hjälpa publiken att komma ihåg kunskapen senare. Ett av målen, kanske det viktigaste målet som driver alla informativa tal, är att talaren ska informera publiken om ett visst ämne. Senast ändrad: 2025-01-22 17:01

Projektet: Bygg en Hello World Vue-applikation med enkelfilskomponenter. Steg 1: Skapa projektstrukturen. Steg 2: Installera beroenden. Steg 3: Skapa filerna (förutom vår Webpack-konfigurationsfil). Steg 4: Instruera Webpack vad man ska göra. Steg 5: Konfigurera vårt paket. Steg 7: Bygg vårt projekt. Senast ändrad: 2025-01-22 17:01

Funktionen Lock Fill låter dig styra hur en fyllning appliceras, och låser i huvudsak dess position så att beroende på var formerna är placerade i förhållande till gradienten, spänner den ena övertoningen över alla former. Senast ändrad: 2025-01-22 17:01

Metod 1: Lokal XML-omdirigering Steg 1: Kontrollera standardwebbadressen för autodiscover. Steg 2: Skapa en lokal XML-omdirigeringsfil. Steg 3: Lägg till en autodiscover-referens till ditt register. Steg 4: Öppna Outlook och konfigurera ditt konto. Senast ändrad: 2025-01-22 17:01

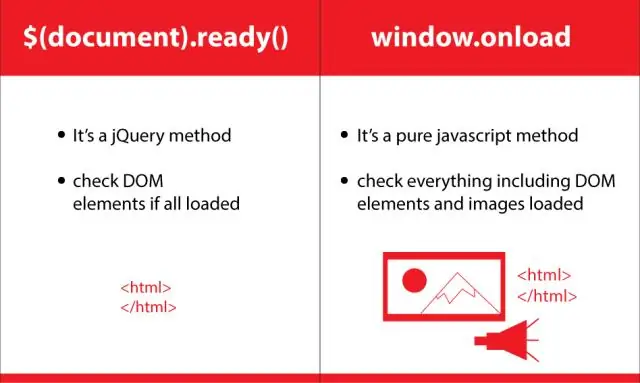

Metoden ready() används för att göra en funktion tillgänglig efter att dokumentet har laddats. Vilken kod du än skriver inuti $(dokumentet). ready()-metoden kommer att köras när sidan DOM är redo att köra JavaScript-kod. Senast ändrad: 2025-01-22 17:01

Ny fiberinstallation I det fall ditt hem kan stödja Fiber men behöver en installation för att kablar ska dras ut och ONT installeras kan det ta allt från ett par veckor till två-tre månader. Senast ändrad: 2025-06-01 05:06

Bedömning och auktorisering är en process i två steg som säkerställer säkerheten för informationssystem. Bedömning är processen att utvärdera, testa och undersöka säkerhetskontroller som har förutbestämts baserat på datatypen i ett informationssystem. Senast ändrad: 2025-01-22 17:01

Efternamnet Jasper kommer från personnamnet Jasper, som är den vanliga engelska formen av de franska namnen Caspar, Gaspar och Gaspard. Senast ändrad: 2025-01-22 17:01

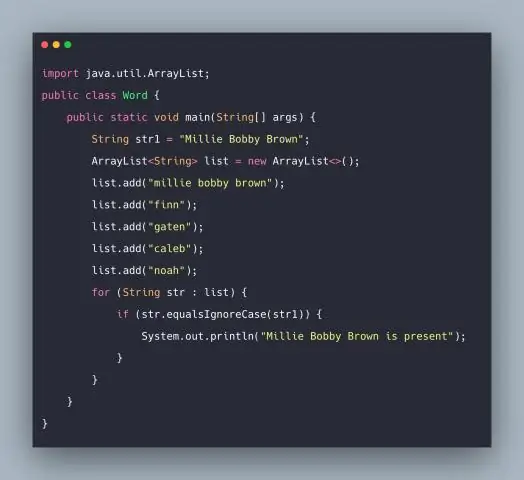

Använd den här metoden för att jämföra en sträng med ett objekt som representerar en sträng eller ett ID. equalsIgnoreCase(secondString) Returnerar sant om secondString inte är null och representerar samma sekvens av tecken som strängen som anropade metoden, ignorerar skiftläge. Senast ändrad: 2025-01-22 17:01

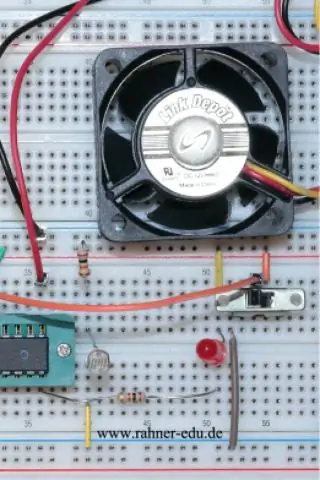

Känsligheten hos de flesta lysdioder är mycket stabil över tid. Så är kiselfotodioder - men filter har begränsad livslängd. Lysdioder kan både avge och detektera ljus. Detta innebär att en optisk datalänk kan upprättas med endast en enda lysdiod i varje ände, eftersom separata sändnings- och mottagningslysdioder inte behövs. Senast ändrad: 2025-06-01 05:06

Köttprodukt med hög temperatur. Senast ändrad: 2025-01-22 17:01

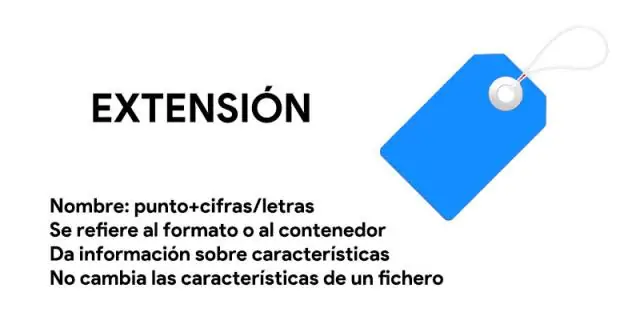

Filer som innehåller. edb-filtillägget används oftast av postlådedatafiler som har sparats av Microsoft Exchange Server. EDB är en akronym för Exchange Database. EDB-filerna är utbytesdatabasfiler som lagrar pågående och icke-SMTP-meddelanden. Senast ändrad: 2025-01-22 17:01

Följande är vanliga exempel på icke-verbal kommunikation. Kroppsspråk. Kroppsspråk som ansiktsuttryck, hållning och gester. Ögonkontakt. Människor söker vanligtvis information i ögonen. Distans. Ditt avstånd från människor under kommunikation. Röst. Rör. Mode. Beteende. Tid. Senast ändrad: 2025-01-22 17:01

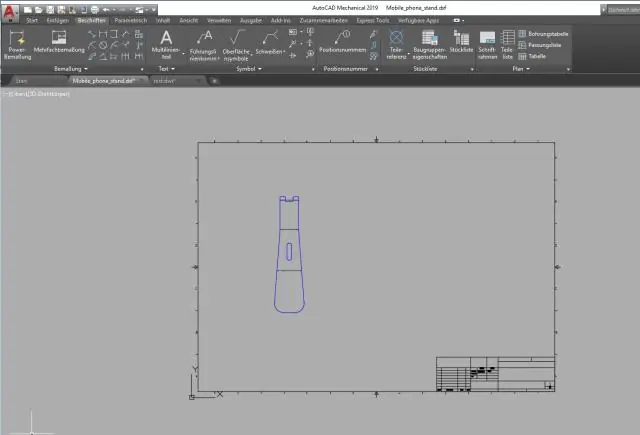

Importera Solidworks-filen direkt till AutoCAD. Skriv IMPORT på kommandoraden i AutoCAD. I dialogfönstret Importera fil klickar du på rullgardinsmenyn Filer av typ och väljer Solidworks(. Senast ändrad: 2025-01-22 17:01

HTML | action Attribute används för att specificera vart formulärdata ska skickas till servern efter att formuläret har skickats. Den kan användas i elementet. Attributvärden: URL: Den används för att ange URL:en för dokumentet dit data ska skickas efter att formuläret har skickats in. Senast ändrad: 2025-01-22 17:01

Security Assertion Markup Language (SAML) är en öppen standard som tillåter identitetsleverantörer (IdP) att skicka behörighetsuppgifter till tjänsteleverantörer (SP). Genom att använda SAML kan IT-butiker använda SaaS-lösningar (Software as a Service) samtidigt som de upprätthåller ett säkert federerat identitetshanteringssystem. Senast ändrad: 2025-01-22 17:01

Router-outlet i Angular fungerar som en platshållare som används för att ladda de olika komponenterna dynamiskt baserat på den aktiverade komponenten eller aktuellt ruttläge. Navigering kan göras med router-outlet-direktivet och den aktiverade komponenten kommer att ske inuti router-outlet för att ladda dess innehåll. Senast ändrad: 2025-01-22 17:01

Skapa headern för soapUI HTTP Basic Auth I fönstret Request väljer du fliken Rubriker. Klicka på + för att lägga till en rubrik. Namnet på rubriken måste vara Authorization. I värderutan skriver du ordet Basic plus det base64-kodade användarnamnet: lösenord. Senast ändrad: 2025-01-22 17:01

Säker trådkod är en kod som kan utföras från flera trådar på ett säkert sätt, även om samtalen sker samtidigt på flera trådar. Återkommande kod betyder att du kan göra allt som trådsäker kod kan göra men också garantera säkerhet även om du anropar samma funktion inom samma tråd. Senast ändrad: 2025-01-22 17:01

Alla iPhone-modeller från 5 till 7+ använder samma storlek SIM-kort. Alla telefoner som tar en nanosim kan använda vilken annan nanosim som helst (för nätverket den byggdes för, naturligtvis, om inte telefonen var upplåst). SIM-kort är gratis för AT&T-kunder från AT&T-butiker. Det finns ingen legitim anledning att avbryta ett AT&T SIM-kort. Senast ändrad: 2025-01-22 17:01

React Native är inte ett svårt ramverk att lära sig i jämförelse med andra ramverk. För att bli en framgångsrik React Native-apputvecklare måste du lära dig hela ekosystemet. En av de största fördelarna med react native är dess möjlighet att skriva plattformsoberoende kod. Faktiska React Native specifika begrepp. Senast ändrad: 2025-01-22 17:01

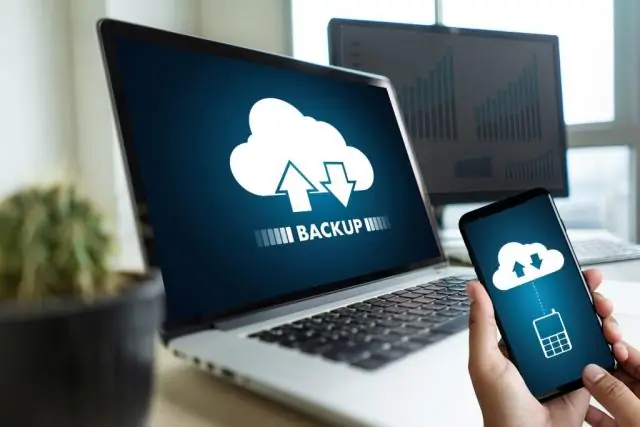

En strömstöt, blixtnedslag, maskinvarufel eller naturkatastrof kan lämna dig utan dina viktiga data eller användningen av din dator. Säkerhetskopiering av dina filer kan hjälpa dig att undvika katastrofer. Säkerhetskopiering är helt enkelt att göra en elektronisk kopia av filer och lagra den kopian på ett säkert ställe. Senast ändrad: 2025-01-22 17:01

7 svar Detta kommer att ta bort alla filer du kan ha iscensatt med git add: git reset. Detta kommer att återställa alla lokala oengagerade ändringar (bör köras i reporot): git checkout. Detta kommer att ta bort alla lokala ospårade filer, så endast git-spårade filer finns kvar: git clean -fdx. Senast ändrad: 2025-01-22 17:01

Nmap, förkortning för Network Mapper, är ett gratis verktyg med öppen källkod för sårbarhetssökning och nätverksupptäckt. Nätverksadministratörer använder Nmap för att identifiera vilka enheter som körs på deras system, upptäcka värdar som är tillgängliga och de tjänster de erbjuder, hitta öppna portar och upptäcka säkerhetsrisker. Senast ändrad: 2025-01-22 17:01

GDB står för GNU Project Debugger och är ett kraftfullt felsökningsverktyg för C (tillsammans med andra språk som C++). Det hjälper dig att leta runt i dina C-program medan de körs och låter dig även se vad som händer exakt när ditt program kraschar. Senast ändrad: 2025-06-01 05:06

"Nej, det är inte möjligt för en LP-modell att ha exakt två optimala lösningar." En LP-modell kan ha antingen 1 optimal lösning eller mer än 1 optimal lösning, men den kan inte ha exakt 2 optimala lösningar. Senast ändrad: 2025-01-22 17:01

331, 335, 430 och 450 tryck och håll ned 1, 3, 5 och 7 på knappsatsen samtidigt. För SoundPoint IP 301, 501, 550, 600, 601 och 650, tryck och håll ned 4, 6, 8, * på knappsatsen samtidigt. För SoundStation IP 4000, 500 och 6000: 6, 8 och * knappsatsknappar. Senast ändrad: 2025-01-22 17:01

Ett undantag som ger information om ett databasåtkomstfel eller andra fel. Varje SQLException tillhandahåller flera typer av information: en sträng som beskriver felet. Detta används som Java Exception-meddelande, tillgängligt via metoden getMesasge. Detta kan användas för att ge ytterligare felinformation. Senast ändrad: 2025-01-22 17:01