De tio bästa samhällsvetenskapliga frågorna Hur kan vi få människor att ta hand om sin hälsa? Hur skapar samhällen effektiva och motståndskraftiga institutioner, såsom regeringar? Hur kan mänskligheten öka sin kollektiva visdom? Hur minskar vi "kompetensgapet" mellan svarta och vita människor i Amerika?. Senast ändrad: 2025-01-22 17:01

Länkade servrar låter dig ansluta till andra databasinstanser på samma server eller på en annan maskin eller fjärrservrar. Det tillåter SQL Server att exekvera SQL-skript mot OLE DB-datakällor på fjärrservrar med OLE DB-leverantörer. Senast ändrad: 2025-01-22 17:01

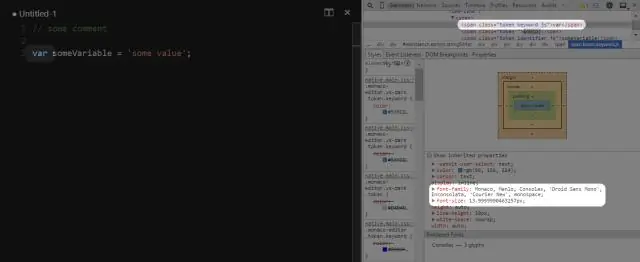

2 svar lägg den i gråskala (om aktiverade knappar är färgglada) gör den ljusare eller lägg en genomskinlig vit överlagring över den (om aktiverade knappar är generellt mörka) gör den platt (om aktiveringsknappar har en 3D-typ av yta) markera inte knappen när du håller muspekaren över den (av aktiverade knappar har det beteendet). Senast ändrad: 2025-01-22 17:01

Ett säkerhetsintrång uppstår när en inkräktare får obehörig åtkomst till en organisations skyddade system och data. Cyberbrottslingar eller skadliga program kringgår säkerhetsmekanismer för att nå begränsade områden. Ett säkerhetsintrång är en överträdelse i ett tidigt skede som kan leda till saker som systemskador och dataförlust. Senast ändrad: 2025-01-22 17:01

THUNDERBIRD-ANVÄNDARE: Statusfältsknapp: Klicka på knappen Tematypsnitt och storleksändring i din Thunderbird-statusfält. Verktygsalternativ: Välj Verktyg-menyn från Thunderbirds menyfält och klicka på alternativet Tematypsnitt och storleksändring. Det öppnar inställningspanelen för inställningspanelen Tematypsnitt och storleksändring. Senast ändrad: 2025-01-22 17:01

En av de viktigaste anledningarna till att du behöver investera i ett effektivt BI-system är att ett sådant system kan förbättra effektiviteten inom din organisation och, som ett resultat, öka produktiviteten. Du kan använda Business Intelligence för att dela information mellan olika avdelningar i din organisation. Senast ändrad: 2025-01-22 17:01

Hastighet: Java är snabbare än Python Java är 25 gånger snabbare än Python. Samtidigt slår Java Python. Java är det bästa valet för att bygga stora och komplexa maskininlärningsapplikationer på grund av dess utmärkta skalningsapplikationer. Senast ändrad: 2025-01-22 17:01

Det finns två typer av modifierare i Java: åtkomstmodifierare och icke-åtkomstmodifierare. Åtkomstmodifierarna i Java anger tillgängligheten eller omfattningen av ett fält, metod, konstruktor eller klass. Vi kan ändra åtkomstnivån för fält, konstruktörer, metoder och klass genom att använda åtkomstmodifieraren på den. Senast ändrad: 2025-06-01 05:06

I likhet med deras funktionsmotsvarigheter, hissas JavaScript-klassdeklarationer. De förblir dock oinitierade fram till utvärdering. Detta innebär i praktiken att du måste deklarera en klass innan du kan använda den. Senast ändrad: 2025-01-22 17:01

Hierarkisk klustring kan inte hantera big data bra, men K Means-klustring kan. Detta beror på att tidskomplexiteten för K Means är linjär, dvs O(n) medan den för hierarkisk klustring är kvadratisk, dvs O(n2). Senast ändrad: 2025-01-22 17:01

Ange konfigurera terminal för att gå till Global Configuration Mode. Ange config-register 0x2102. Ange end och ange sedan kommandot skriv radera för att ta bort den aktuella startkonfigurationen på routern. Senast ändrad: 2025-01-22 17:01

3D Studio Max-licenser återförsäljar för $1 545/år eller $195/månad som en pågående prenumeration. Detta är studiopriset som för många soloprenörer och mindre studios där ute är lite svårt att svälja. 3DS Studio Max och Maya Indie-licenserna är tillgängliga för $250/år, per licens. Det är; båda skulle kosta 500 dollar. Senast ändrad: 2025-01-22 17:01

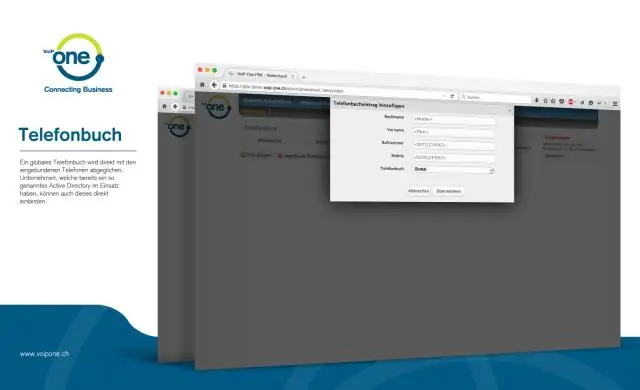

Ring för att beställa en telefonbok. Dex Media tillhandahåller en gratis katalog till fasttelefonabonnenter med Verizon, FairPoint och Frontier. Du kan beställa en genom att ringa dem på 1-800-888-8448. När tillgängligt, se till att ange om du vill ha den engelska eller spanska versionen. Senast ändrad: 2025-06-01 05:06

Korta bytes: Ett ping-paket kan också vara felaktigt för att utföra överbelastningsattack genom att skicka kontinuerliga ping-paket till mål-IP-adressen. En kontinuerlig ping kommer att orsaka buffertspill vid målsystemet och får målsystemet att krascha. Men ping-kommandot kan också användas för andra ändamål. Senast ändrad: 2025-01-22 17:01

Vad du ska göra när du spiller på din MacBook Koppla omedelbart ur enheten. Stäng av den bärbara datorn. Med skärmen fortfarande öppen, vänd den bärbara datorn upp och ner. Ta bort batteriet. Med datorn upp och ner, dutta försiktigt på området med en pappershandduk. Senast ändrad: 2025-01-22 17:01

Tre fångstblock fångar upp undantagen och hanterar dem genom att visa resultaten till konsolen. Common Language Runtime (CLR) fångar undantag som inte hanteras av catch-block. Senast ändrad: 2025-01-22 17:01

VIDEO Därefter kan man också fråga sig, hur återställer jag mitt Barbie Dream House? Till återställa Hej Drömhus till fabriksinställningar, tryck och håll de samtalsknapp och tryck återställningen byt med ett gem. Fortsätt hålla de samtalsknappen tills den blinkar efter cirka 3 sekunder.. Senast ändrad: 2025-01-22 17:01

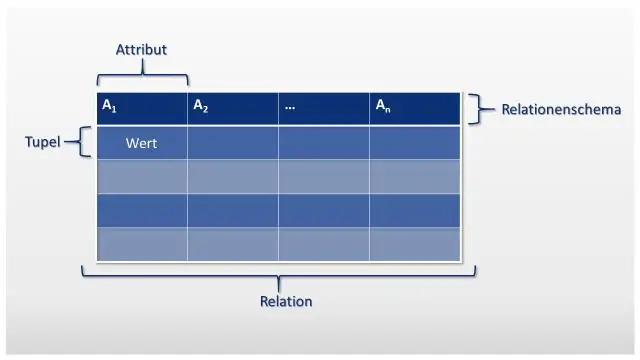

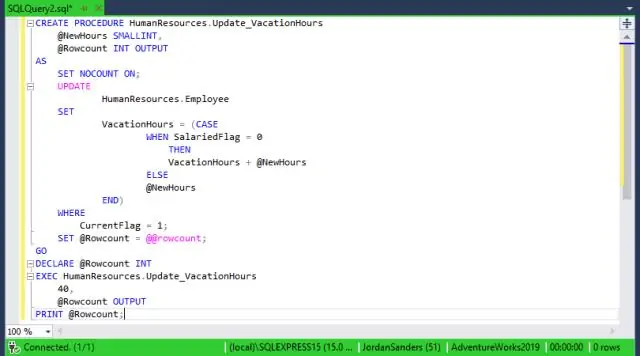

En relationsdatabas är en uppsättning formellt beskrivna tabeller från vilka data kan nås eller sättas ihop på många olika sätt utan att behöva omorganisera databastabellerna. Standardanvändar- och applikationsprogrammeringsgränssnittet (API) för en relationsdatabas är Structured Query Language (SQL). Senast ändrad: 2025-01-22 17:01

Sätt på och ställ in din iPod touch Tryck och håll in vilo-/väckningsknappen tills Apple-logotypen visas. Om iPod touch inte slås på måste du kanske ladda batteriet. Gör något av följande: Tryck på Konfigurera manuellt och följ sedan installationsinstruktionerna på skärmen. Senast ändrad: 2025-01-22 17:01

Exponentiell körtid. Uppsättningen av problem som kan lösas med exponentiella tidsalgoritmer, men för vilka inga polynomiska tidsalgoritmer är kända. En algoritm sägs vara exponentiell tid, om T(n) är övre gränsen av 2poly(n), där poly(n) är något polynom i n. Senast ändrad: 2025-01-22 17:01

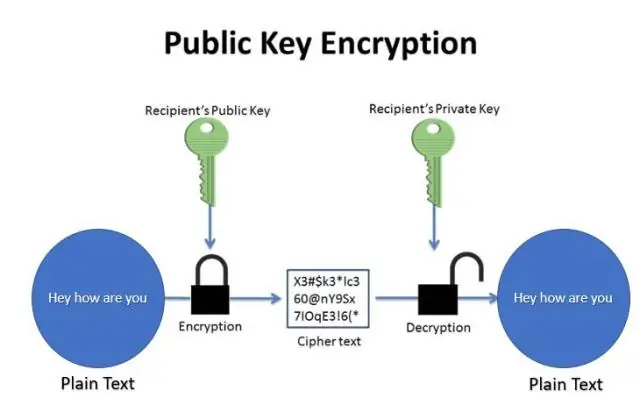

Avsändaren skriver ett meddelande i klartext och krypterar det med en hemlig nyckel. Det krypterade meddelandet skickas till mottagaren, som kan dekryptera meddelandet med samma hemliga nyckel. Hur fungerar asymmetrisk nyckelkryptering? Avsändaren skriver ett meddelande och krypterar det med en offentlig nyckel. Senast ändrad: 2025-01-22 17:01

Bästa PowerPoint-mallar Galleri Invictus PowerPoint-mallar. Light Business PowerPoint-mall. Glödlampa idé PowerPoint-mall. Innehållsförteckning bilder för PowerPoint. Mission och vision PowerPoint-mall. Affärsfallstudie PowerPoint-mall. PowerPoint-mall för 30 60 90 dagar. Senast ändrad: 2025-01-22 17:01

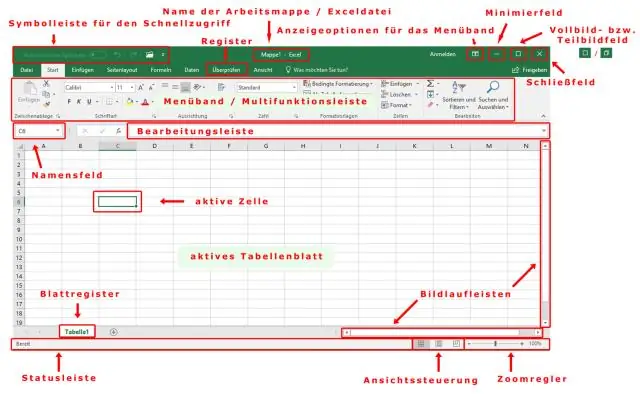

När du öppnar Word, Excel eller PowerPoint är verktygsfälten Standard och Formatering aktiverade som standard. Standardverktygsfältet finns precis under menyraden. Den innehåller knappar som representerar kommandon som Ny, Öppna, Spara och Skriv ut. Formateringsverktygsfältet finns som standard bredvid verktygsfältet Standard. Senast ändrad: 2025-01-22 17:01

För att göra detta, gå till Windows Phone-inställningarna. Gå till om, scrolla sedan till botten och tryck på "återställ din telefon" och bekräfta varningen. Detta kommer att rengöra din telefon. Varning: Om du gör en fabriksåterställning raderas ALLT från din telefon. Senast ändrad: 2025-01-22 17:01

Med trådning uppnås samtidighet genom att använda flera trådar, men på grund av GIL kan endast en tråd köras åt gången. Vid multibearbetning delas den ursprungliga processen in i flera underordnade processer som går förbi GIL. Varje underordnad process kommer att ha en kopia av hela programmets minne. Senast ändrad: 2025-01-22 17:01

Mobiltelefoner är det perfekta sättet att hålla kontakten med andra och ge användaren en känsla av säkerhet. I händelse av en nödsituation kan en mobiltelefon ge hjälp att nå dig snabbt och kan möjligen rädda liv. Men betydelsen av mobiltelefoner går långt utöver personlig säkerhet. Senast ändrad: 2025-01-22 17:01

Vilken du än föredrar kan du enkelt lägga till dem i Family Hub. Tryck bara på appikonen för att se alla tillgängliga appar i Hub. Tryck sedan och håll kvar appen du vill lägga till på startskärmen. En popup-meny visas; du kan antingen trycka på Lägg till i hemmet för att skapa en appikon eller trycka på Lägg till widget. Senast ändrad: 2025-01-22 17:01

Många kanske inte är helt borta, men några av de avancerade drönarna är utrustade med avancerad ansiktsigenkänningsteknik. Med den här tekniken kan en drönare göra snygga saker som att följa dig, kretsa runt dig eller till och med fokusera på ditt leende för att fånga en utmärkt selfie med kameran ombord. Senast ändrad: 2025-01-22 17:01

I AWS-konsolen går du till Tjänster > SNS > Prenumerationer > Skapa prenumerationer. I fältet Ämnes-ARN anger du ARN-värdet för det SNS-ämne som du skapade. Välj protokollet som Amazon SQS. I fältet Endpoint anger du ARN-värdet för SQS-kön och skapar en prenumeration. Senast ändrad: 2025-01-22 17:01

Som alla e-postkonton kan det uppstå problem med att skicka meddelanden ibland. Ett ogiltigt mottagarefel betyder att ditt meddelande inte kunde levereras. Beroende på vilken typ av meddelande du skickade kan det betyda att en av flera saker gick fel. Senast ändrad: 2025-01-22 17:01

Här är några naturliga behandlingar du kan prova för termitkontroll: Nematoder. Nematoder är parasitmaskar som älskar att mumsa på termiter. Vinäger. Vinäger är undermaterialet för ditt hem. Borates. Orange olja. Våt kartong. Solljus. Omkretsbarriär. Vidta förebyggande åtgärder. Senast ändrad: 2025-06-01 05:06

SQL Between Syntax SELECT kolumn(er) FROM tabellnamn WHERE kolumn MELLAN värde1 OCH värde2; Med den ovan nämnda syntaxen kan vi definiera värden som en del av operatorn BETWEEN. Syntaxen som nämns ovan förblir densamma för användning med ett numeriskt värde, textvärde och datumvärde. Senast ändrad: 2025-01-22 17:01

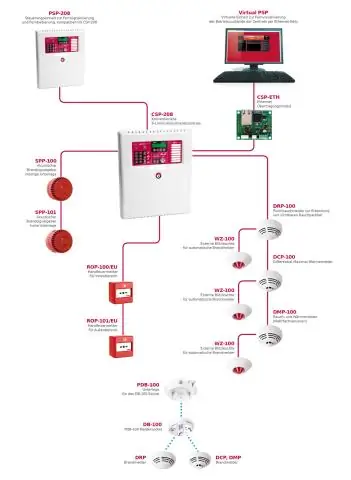

En styrmodul är utgångssidan. Den aktiverar varningsanordningar som en klocka eller hornblixt. Den kan också aktivera reläer kopplade till automatiska dörrstängare, hisskontroller, brandsläckningssystem, rökutkastare och liknande. Vad gör 3 larmet, 2 larmet osv. Senast ändrad: 2025-01-22 17:01

Conn, även stavat cun, conne, cond, conde och cund, är handlingen att kontrollera ett fartygs rörelser på havet. Senast ändrad: 2025-01-22 17:01

Starta applikation Skapa ett ASP.NET Web API-projekt. Inuti Visual Studio, välj "Arkiv" -> "Nytt projekt"-menyn. Konfigurera webb-API-projektet för att använda den lokala IIS. I fönstret 'Solution Explorer' högerklickar du på 'webDemo'-projektet och klickar på menyalternativet 'Egenskaper. Senast ändrad: 2025-01-22 17:01

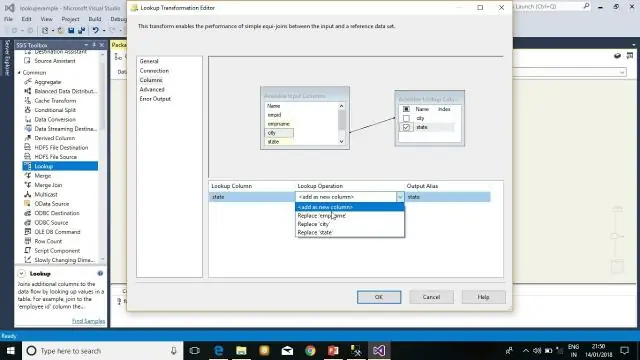

Row Sampling Transformation i SSIS ger ett alternativ för att ange antalet rader som du vill hämta från datakällan. Row Sampling Transformation i SSIS tar hela data från en källa och extraherar slumpmässigt det valda antalet rader. Senast ändrad: 2025-01-22 17:01

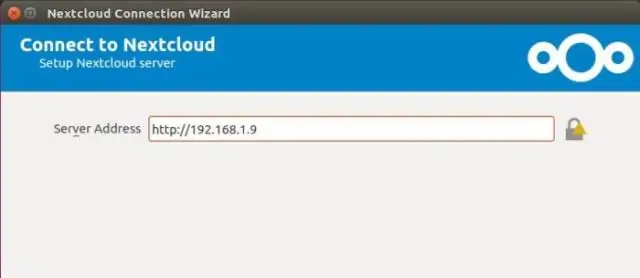

Gör-det-själv-molnlagring är vanligtvis klient-serverprogramvara, öppen källkod eller betald, som hjälper dig att konfigurera och underhålla ditt eget moln. Du kan ställa in några DIY-molnlagringslösningar på nätverksanslutna lagringsenheter eller använda alternativen som erbjuds av våra bästa webbhotellleverantörer. Senast ändrad: 2025-01-22 17:01

Så här blockerar du inkommande oönskade samtal på Verizon Home Phones Slå '*60' på din fasta telefon ('1160' om du använder en roterande telefon). Slå telefonnumret som du vill blockera när den automatiska tjänsten säger åt dig att ange numret. Bekräfta att det angivna numret är korrekt. Senast ändrad: 2025-01-22 17:01

Skapande av skräddarsydda tokens gör det möjligt för alla företag att utfärda sin egen varumärkesbaserade digitala valuta på blockchain för att betala för varor och tjänster inom sitt projekt. Senast ändrad: 2025-01-22 17:01

Den vanligaste metoden är att använda väljare för att känna igen element på skärmen. Väljare använder attribut för UI-objekt som referenspunkter. Väljaren har XML-format. UIPath Studio använder väljare. Senast ändrad: 2025-01-22 17:01