BICSI står för Building Industry ConsultingService International. Om du tar en titt på deras hemsida ger de den bästa definitionen av vad deras syfte är: "BICSI tillhandahåller information, utbildning och kunskapsbedömning för individer och företag i ITS-branschen. Senast ändrad: 2025-01-22 17:01

Söker i en länkad lista. Sökning utförs för att hitta platsen för ett visst element i listan. Om elementet matchas med något av listelementen returneras platsen för elementet från funktionen. Senast ändrad: 2025-01-22 17:01

Från PostgreSQL wiki Streaming Replication (SR) ger möjligheten att kontinuerligt skicka och applicera WAL XLOG-posterna på ett visst antal standby-servrar för att hålla dem aktuella. Denna funktion lades till i PostgreSQL 9.0. Senast ändrad: 2025-01-22 17:01

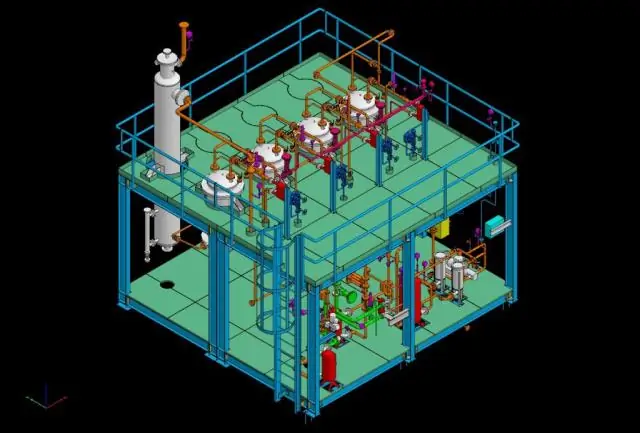

CAD, eller Computer Aided Design, är programvara som används av ingenjörer, arkitekter, designers eller byggledare för att skapa design. Ingenjörer, arkitekter och sådana använder programvara för att designa och rita byggnader. CAD utvecklades på 1960-talet. Det låter designers interagera med datorn för att bygga ritningar. Senast ändrad: 2025-01-22 17:01

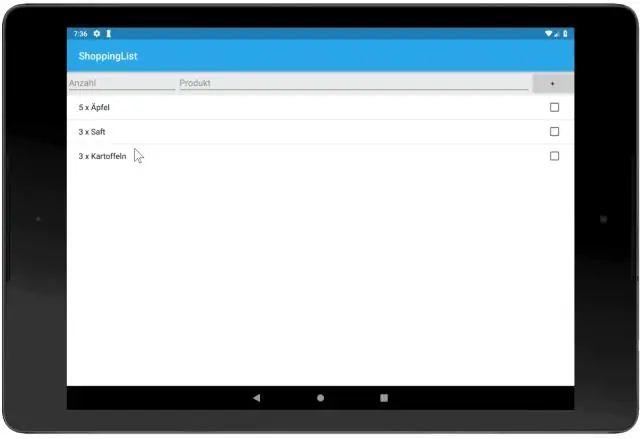

Test.ai är en mobil testautomatisering som använder AI för att utföra regressionstestning. Det är användbart när det gäller att få prestandamått på din applikation och är mer av ett övervakningsverktyg än ett funktionellt testverktyg. Senast ändrad: 2025-01-22 17:01

överfört till 'uppfylla, avsluta (en uppgift),' från com-, här troligen som ett intensivt prefix (se com-), + plere 'att fylla' (från PIE-rot *pele- (1) 'att fylla'). fullborda (v.) sent 14c., 'göra fullborda, göra slut, försörja det som saknas; uppfylla, åstadkomma,' från fullständig (adj.). Senast ändrad: 2025-01-22 17:01

Mobilapputveckling är för svårt. De kan inte lätta på denna kunskap, de måste ta till sig allt innan de kan utveckla ens den mest grundläggande appen, om den ska publiceras i en appbutik. Inte konstigt att alla vill använda PhoneGap eller annan HTML5-lösning - det är mycket mindre komplexitet där. Senast ändrad: 2025-01-22 17:01

15 bästa Arduino-projekt att spendera din tid bakom Bygg ett litet väderdisplaysystem. Bygg en rörelseutlöst nattlampa för användning under din säng. Bygg ett system för att dämpa alla fraser du vill ha på TV. Bygg en Ambilight-sensor för din LCD-skärm. Bygg en fingeravtrycksskanner till din garageportöppnare. Bygg en robotarm. Senast ändrad: 2025-01-22 17:01

Du laddar The Dash genom att placera den i TheDash Charger antingen medan The Dash Charger är ansluten till en strömkälla eller när du är på språng. Du kan slå på Dash Charger genom att ansluta den till en strömkälla med den medföljande USB till Micro USB-kabeln. En full laddning av TheDash tar upp till 90 minuter. Senast ändrad: 2025-01-22 17:01

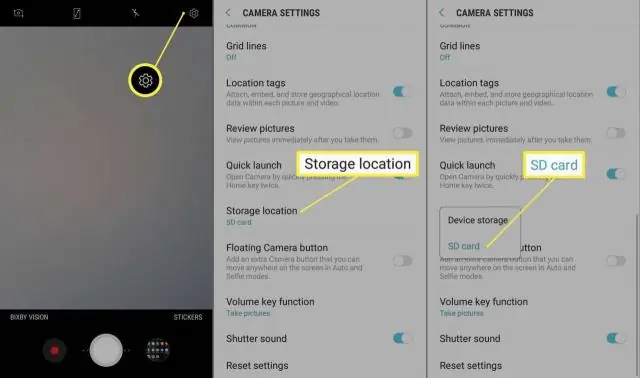

Gå till enhetens "Inställningar" och välj sedan "Lagring". 2. Välj ditt "SDCard", tryck sedan på "tre-punktsmenyn" (överst till höger), välj nu "Inställningar" därifrån. Senast ändrad: 2025-01-22 17:01

Amazon EC2-prissättning. Amazon EC2 är gratis att prova. Det finns fem sätt att betala för Amazon EC2-instanser: On-Demand, Savings Plans, Reserved Instances och Spot-instanser. Du kan också betala för dedikerade värdar som ger dig EC2-instanskapacitet på fysiska servrar dedikerade för din användning. Senast ändrad: 2025-01-22 17:01

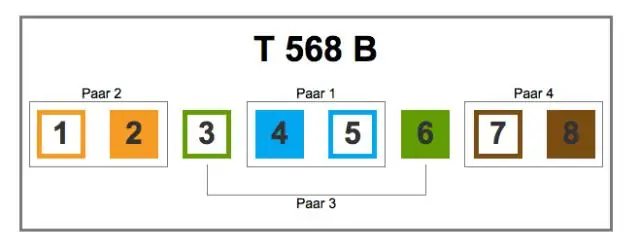

Som en allmän regel bör T568A och T568B inte kombineras eller bytas ut. Med tanke på att T568B är det föredragna formatet för nya nätverk i USA, är du (tekniskt sett) fri att välja vilket ledningsschema som helst för fall där ett nytt nätverk byggs upp från grunden. Senast ändrad: 2025-01-22 17:01

Darktrace Industrial använder AI speciellt utvecklad för att upptäcka cyberhot och latenta sårbarheter inom OT- och IT-miljöer. Senast ändrad: 2025-01-22 17:01

Steg för att skapa en databas i Python med sqlite3 Steg 1: Skapa databasen och tabellerna. I det här steget kommer du att se hur du skapar: Steg 2: Importera data med Pandas. För det här steget, låt oss anta att du har 2 CSV-filer som du vill importera till Python: Steg 3: Kör koden för ett efterföljande datum. Senast ändrad: 2025-01-22 17:01

Reliance Jio Infocomm Limited, d/b/a Jio, är ett indiskt telekommunikationsföretag och helägt dotterbolag till Reliance Industries, med huvudkontor i Mumbai, Maharashtra, Indien. Den driver ett nationellt LTE-nätverk med täckning över alla 22 telekomkretsar. Senast ändrad: 2025-01-22 17:01

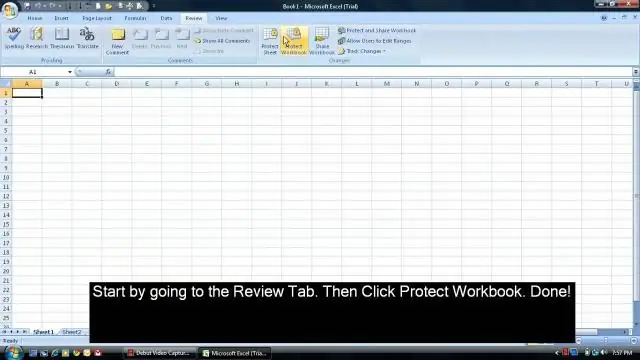

Här är stegen för att låsa celler med formler: Med cellerna med formler markerade, tryck på Ctrl + 1 (håll ned Ctrl-tangenten och tryck sedan på 1). I dialogrutan Formatera celler väljer du fliken Skydd. Markera alternativet "Låst". Klicka på ok. Senast ändrad: 2025-01-22 17:01

En lödfri terminal är en terminal som har minst en sida som använder en trådanslutning som inte kräver lödning för att göra den mekaniska och elektriska anslutningen. Lödlösa terminaler kan vara isolerade eller oisolerade. Senast ändrad: 2025-01-22 17:01

IPhone 11 kommer i sex färger: lila, gul, grön, vit, svart och (produkt)röd. Senast ändrad: 2025-01-22 17:01

På skärmen Inställningsmetod väljer du Anslut skrivare till nätverket för första gången och klickar sedan på Nästa. När en bekräftelseskärm för maskinens LAN-inställning visas klickar du på OK. När skärmen PrinterConnection visas ansluter du maskinen till datorn med en USB-kabel och sätter sedan på maskinen. Senast ändrad: 2025-01-22 17:01

För att söka efter uppdateringar manuellt, välj Start-knappen, välj sedan Inställningar > Uppdatera & Säkerhet > Windows Update och välj sedan Sök efter uppdateringar. Läs mer om hur du håller Windows 10 uppdaterat. Senast ändrad: 2025-01-22 17:01

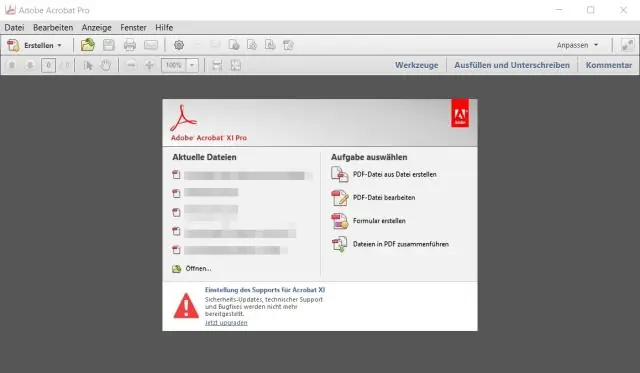

Det finns två sätt att "radera" text. En är att använda verktyget "Redigera text och bilder" (Verktyg> Innehållsredigering> Redigera text och bilder). Med verktyget aktivt kan du sedan markera text och ta bort den. Om det är text inom vad Acrobat anser vara en textgrupp (t.ex. stycke), kommer resten av denna grupp att justera. Senast ändrad: 2025-01-22 17:01

Typer av minneRedigera Deklarativt minne består av medvetet återkallande av specifika objekt. Deklarativa minnen av alla slag lagras vanligtvis i storhjärnan. Procedurminne består mestadels av implicit (i motsats till medvetet) återkallande av vissa motoriska färdigheter. Senast ändrad: 2025-01-22 17:01

3 svar. Migrering är en typ av versionskontroll för din databas. De tillåter ett team att ändra databasschemat och hålla sig uppdaterad om det aktuella schematillståndet. Migreringarna är vanligtvis ihopkopplade med Schema Builder för att enkelt hantera programmets schema. Senast ändrad: 2025-01-22 17:01

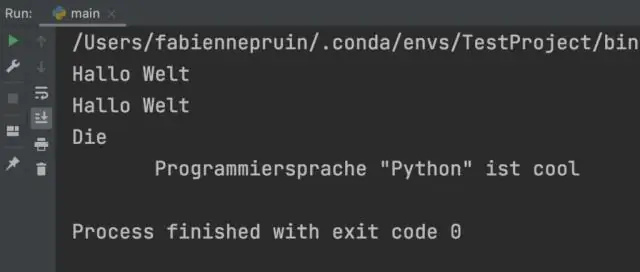

Python är också bra för att bygga verktyg för speldesigners som förenklar uppgifter som nivådesign eller skapande av dialogträd och att låta de verktyg exporteras som fungerar till ett format som huvudspelmotorn kan använda. Vissa spelmotorer kan använda Python som ett skriptspråk. Senast ändrad: 2025-01-22 17:01

Security Impact Analysis är den analys som utförs av en organisationstjänsteman för att fastställa i vilken utsträckning ändringar i informationssystemet har påverkat systemets säkerhetstillstånd. Senast ändrad: 2025-01-22 17:01

Logga in på AWS Management Console och öppna Amazon RDS-konsolen på https://console.aws.amazon.com/rds/. Välj Databaser i navigeringsfönstret. Välj den MySQL DB-instans som du vill använda som källa för din Aurora Read Replica. För Åtgärder, välj Skapa Aurora-läsreplika. Senast ändrad: 2025-01-22 17:01

Installera paket från apt Repository Öppna ett terminalfönster. Skriv apt install ros-melodic-calibration-msgs. Skriv sudo apt install ros-melodic-calibration-msgs. Skriv roscd calibration_msgs igen. Skriv sudo apt remove ros-melodic-calibration-msgs för att ta bort paketet. Skriv cd ~ för att återgå till din hemkatalog. Senast ändrad: 2025-01-22 17:01

Träffar – En enda filbegäran i åtkomstloggen för en webbserver. Besökare/besök – Detta definieras som en serie träffar från en viss IP-adress. Om två träffar skiljs åt med 30 minuter eller mer, räknas två besökare. 'Besökare' representerar ett extrapolerat antal. Senast ändrad: 2025-06-01 05:06

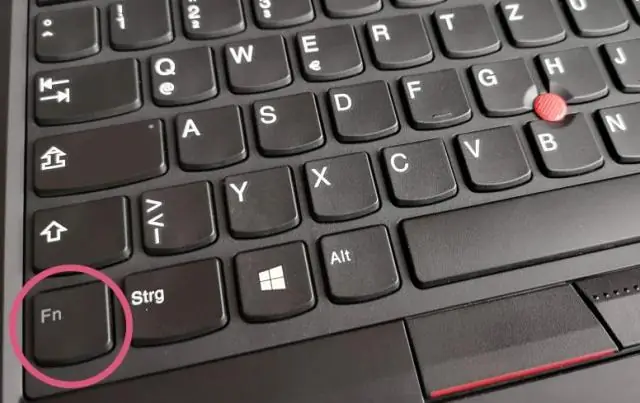

Tryck och håll ned "Shift", "Alt" eller "Fn" och tryck sedan på "Num Lock", "NumLock", "NumLK", "Num" eller tangenten som innehåller en bild av en knappsats om indikatorlampan inte lyser. Vissa modeller av bärbara datorer kräver en kombination av två tangenter för att aktivera det numeriska tangentbordet med 10 tangenter. Senast ändrad: 2025-01-22 17:01

En WEP-nyckel är ett föråldrat säkerhetslösenord för Wi-Fi-enheter. WEP står för Wired Equivalent Privacy, en säkerhetsstandard för trådlöst Wi-Fi-nätverk. En WEP-nyckel är ett säkerhetslösenord för Wi-Fi-enheter. Senast ändrad: 2025-06-01 05:06

System for Cross-domain Identity Management (SCIM) är en standard för att automatisera utbytet av användaridentitetsinformation mellan identitetsdomäner, eller IT-system. Gruppmedlemskap eller andra attributvärden används vanligtvis för att hantera användarbehörigheter. Senast ändrad: 2025-01-22 17:01

STR06-C. C-funktionen strtok() är en astring-tokeniseringsfunktion som tar två argument: en initial sträng som ska analyseras och en const -kvalificerad teckenavgränsare. Den returnerar en pekare till det första tecknet i en tokenor till en nollpekare om det inte finns någon token. Senast ändrad: 2025-01-22 17:01

Topp 50 SQL-intervjufrågor och svar Vad är DBMS? Vad är RDBMS? Exempel: SQL Server. Vad är SQL? Vad är en databas? Vad är tabeller och fält? Vad är en primärnyckel? Vad är en unik nyckel?. Senast ändrad: 2025-01-22 17:01

Den systematiska layoutplaneringen (SLP) - även kallad platslayoutplanering - är ett verktyg som används för att ordna en arbetsplats i en anläggning genom att lokalisera områden med hög frekvens och logiska relationer nära varandra. Senast ändrad: 2025-01-22 17:01

Din webbplats borde… se professionell ut. Har ett privat domännamn. Var säker. Ha ett minnesvärt domännamn. Innehåll ditt företagsnamn i text. Innehåll din företagsadress i text. Ha ditt företagstelefonnummer i Click-to-Call-format. Gör kontaktinformation lätt att hitta. Senast ändrad: 2025-01-22 17:01

Fjäderstål är härdat kolstål, inte så speciellt. Men på grund av härdningen förblir den sin form. Om du vill böja den måste du värma den till rödglödande när den kommer att förlora sin hårdhet. Så du kan inte bara böja den, eftersom den kommer att springa tillbaka. Senast ändrad: 2025-01-22 17:01

Inom datavetenskap är en uppsättning en abstrakt datatyp som kan lagra unika värden, utan någon särskild ordning. Det är en datorimplementering av det matematiska konceptet affinit set. Andra varianter, kallade dynamiska eller mutablesets, tillåter även infogning och borttagning av element från uppsättningen. Senast ändrad: 2025-01-22 17:01

Till skillnad från DXF, med en DWG-fil kan du dra nytta av alla fördelar med AutoCAD. Det är trots allt dess ursprungliga format. Ja, du kan öppna DXF-filer med AutoCAD och göra några ändringar - men du kan stöta på problem när det kommer till viss applikationsspecifik information. Senast ändrad: 2025-06-01 05:06

IMS är en allmän, öppen industristandard för röst- och multimediakommunikation över paketbaserade IP-nätverk. Det är en kärnnätverksteknik som kan fungera som en lågnivåbas för tekniker som Voice over IP (VoIP), Push-To-Talk (PTT), Push-To-View, Videosamtal och Videodelning. Senast ändrad: 2025-01-22 17:01

Eth0 är det första Ethernet-gränssnittet. (Ytterligare Ethernet-gränssnitt skulle heta eth1, eth2, etc.) Denna typ av gränssnitt är vanligtvis ett nätverkskort anslutet till nätverket med en kategori 5-kabel. lo är loopback-gränssnittet. Detta är ett speciellt nätverksgränssnitt som systemet använder för att kommunicera med sig själv. Senast ändrad: 2025-01-22 17:01