Amazon SageMaker stöder alla populära ramverk för djupinlärning, inklusive TensorFlow. Över 85 % av TensorFlow-projekten i molnet körs på AWS. Senast ändrad: 2025-01-22 17:01

Faktum är att filerna för apparna som du laddade ner från Play Butik lagras på din telefon. Du kan hitta den i telefonens internminne >Android > data > …. I vissa av mobiltelefonerna lagras filer på SD-kort > Android > data >. Senast ändrad: 2025-01-22 17:01

Ange din säkerhets-PIN. Standard-PIN-koden är 0000. Standard-PIN-koden är 0000. Om du ändrade lösenordet tidigare och nu inte kommer ihåg det, kan du återställa det genom att stänga av TV:n och sedan ange följande på din fjärrkontroll: Tyst > 8 > 2 > 4 > Ström. Senast ändrad: 2025-01-22 17:01

TASER patenterades 1974. Den ursprungliga versionen av TASER använde krut som drivmedel. Som sådan klassificerade regeringen Covers uppfinning som ett skjutvapen som skulle begränsa dess försäljning. De flesta brottsbekämpande myndigheter var inte tillräckligt övertygade för att implementera det elektriska "skjutvapnet" bland trupperna. Senast ändrad: 2025-01-22 17:01

Om du vill förhindra att texten lindas kan du använda blanksteg: nowrap; Observera i HTML-kodexempel överst i den här artikeln, det finns faktiskt två radbrytningar, en före textraden och en efter, som gör att texten kan vara på en egen rad (i koden). Senast ändrad: 2025-01-22 17:01

Symmetriska algoritmer: (även kallad "hemlig nyckel") använder samma nyckel för både kryptering och dekryptering; asymmetriska algoritmer: (även kallad "offentlig nyckel") använder olika nycklar för kryptering och dekryptering. Nyckeldistribution: hur förmedlar vi nycklar till dem som behöver dem för att etablera säker kommunikation. Senast ändrad: 2025-01-22 17:01

Amazons 2-dagarssäljare uppfyllde primerkraven att en säljare använder en garanterad tjänst. Detta skulle inkludera USPS Express Priority (1 - 2 dagar), UPS2-Day eller FedEx 2-Day. Det finns något som säger att USPS-prioritet (1-3 dagar) inte är ett acceptabelt alternativ för 2 dagars garanterad frakt. Senast ändrad: 2025-01-22 17:01

Hur man bygger ett cirkeldiagram Anslut till datakällan Sample - Superstore. Dra försäljningsmåttet till kolumner och dra dimensionen underkategori till rader. Klicka på Visa mig i verktygsfältet och välj sedan typ av cirkeldiagram. Resultatet är en ganska liten paj. Senast ändrad: 2025-01-22 17:01

Logga in på VMware Certification. Klicka på Certification Manager i det övre högra hörnet. Klicka på Spåra din certifieringsstatus i listan över tillgängliga alternativ. Senast ändrad: 2025-06-01 05:06

Om du förstår rätt från detta inlägg och Wikipedia-sidan för BitLocker och TPM, använder BitLocker som standard symmetrisk kryptografi som AES. TPM kan dock utföra RSA-kryptering. Med tanke på att RSA-nyckeln är lagrad i TPM, varför använder inte BitLocker asymmetrisk kryptering (dvs. RSA)?. Senast ändrad: 2025-01-22 17:01

Öppna Windows Kontrollpanel (från Start, skriv "kontroll" och välj Kontrollpanelen. Navigera till System och säkerhet > System > Avancerade systeminställningar > Inställningar. Inaktivera animationer genom att välja "Anpassad" och avmarkera objekt från listan. Senast ändrad: 2025-01-22 17:01

Funktionen date_trunc trunkerar en TIDSTÄMPEL eller ett INTERVAL-värde baserat på en specificerad datumdel, t.ex. timme, vecka eller månad och returnerar den trunkerade tidsstämpeln eller intervallet med en precisionsnivå. Senast ändrad: 2025-01-22 17:01

Google Chrome Klicka på knappen Säker (ett hänglås) i ett adressfält. Klicka på knappen Visa certifikat. Gå till fliken Detaljer. Klicka på knappen Exportera. Ange namnet på filen du vill spara SSL-certifikatet till, behåll formatet "Base64-kodad ASCII, single certificate" och klicka på knappen Spara. Senast ändrad: 2025-01-22 17:01

Allt du behöver göra är att trycka på den för att slå på hjälmens Bluetooth-funktion. Gå till telefonens Bluetooth-inställningar och hitta den här enheten. När du har hittat den kan du klicka och para med den. När det gäller en Bluetooth-hjälm där du måste ansluta en Bluetooth-enhet, är det inte heller särskilt besvärligt att koppla ihop den med den. Senast ändrad: 2025-01-22 17:01

Toshiba International Corporation (TIC) är Toshibas främsta tillverkningsbas i Nordamerika. Toshiba började som tillverkare av tung elektrisk utrustning i Japan för över 135 år sedan. Idag är Toshiba känt globalt för sin innovativa teknik, överlägsna kvalitet och oöverträffade tillförlitlighet. Senast ändrad: 2025-06-01 05:06

Serviceområde Om telefonen inte är aktiv kan den bara ringa en eller två gånger innan den går till röstbrevlådan. Så länge röstmeddelandekontot för personen fortfarande är aktivt är telefonnumret fortfarande i bruk - även om telefonen är avstängd eller personen är utanför området under en längre tid. Senast ändrad: 2025-01-22 17:01

Webbutvecklare fokuserar specifikt på att designa och skapa webbplatser, medan mjukvaruingenjörer utvecklar datorprogram eller applikationer. Dessa ingenjörer bestämmer hur datorprogram kommer att fungera och övervakar programmerare när de skriver koden som säkerställer att programmet fungerar korrekt. Senast ändrad: 2025-01-22 17:01

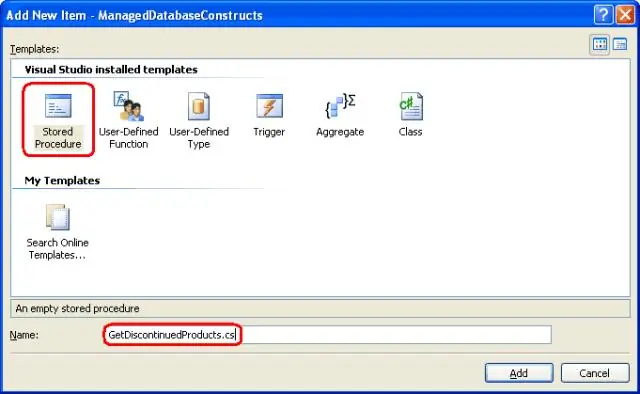

Infoga data enligt lagrad procedur i MVC 5.0 med Data First Approach Skapa en databas och skapa en tabell. I detta steg kommer vi nu att skapa lagrad procedur. I nästa steg kopplar vi databas till vår applikation genom Data First Approach. Efter det, välj ADO.NET Entity Data Model och klicka på knappen Lägg till. Senast ändrad: 2025-01-22 17:01

Skapa ett beroendediagram I BusinessEvents Studio Explorer högerklickar du på en projektresurs och väljer Skapa beroendediagram. Öppna projektelementet för redigering och klicka på knappen Dependency Diagram () längst upp till höger i redigeraren. Högerklicka på en resurs i ett Selected Entity Project-diagram och välj Create Dependency Diagram. Senast ändrad: 2025-01-22 17:01

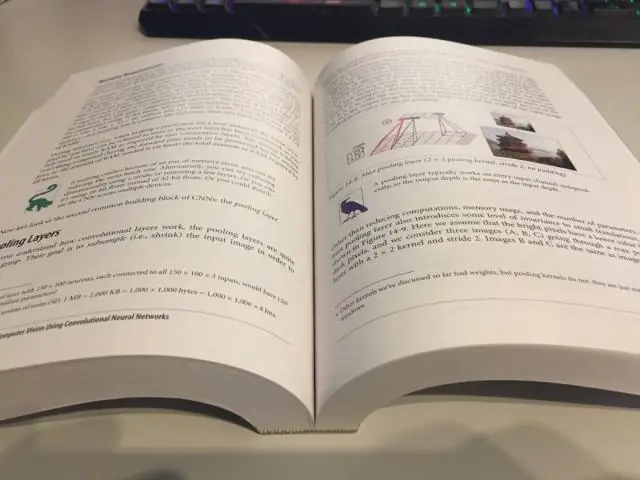

Utjämning • Utjämning används ofta för att minska brus i en bild. • Bildutjämning är en nyckelteknik för bildförbättring, som kan ta bort brus i bilder. Så det är en nödvändig funktionell modul i olika bildbehandlingsprogram. • Bildutjämning är en metod för att förbättra kvaliteten på bilder. Senast ändrad: 2025-01-22 17:01

Nej, ingen använder Hotmail 2019. Den gamla Hotmail finns inte längre. Du kan dock fortfarande använda gamla Hotmail-e-postadresser, och du kan fortfarande skapa nya. Dina e-postmeddelanden kommer att skickas och tas emot av Microsoftmail-tjänsten på outlook[.]com. Senast ändrad: 2025-01-22 17:01

Amazon Relational Database Service (eller Amazon RDS) är en distribuerad relationsdatabastjänst från Amazon Web Services (AWS). Det är en webbtjänst som körs "i molnet" utformad för att förenkla installation, drift och skalning av en relationsdatabas för användning i applikationer. Senast ändrad: 2025-01-22 17:01

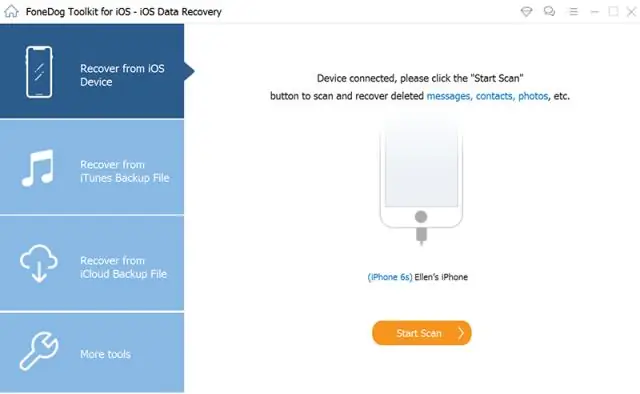

Klicka för att välja och förhandsgranska de raderade textmeddelandena eller raderade utkastmeddelanden från Android-mobil, tryck sedan på Återställ-knappen i det nedre högra hörnet, du kommer att få ett popup-fönster där du kan välja en mapp på din dator för att hämta de raderade utkastmeddelandena från din mobiltelefon. Senast ändrad: 2025-01-22 17:01

Koppla en virtuell MFA-enhet till ditt root-konto Välj Aktivera MFA på sidan Dina säkerhetsuppgifter. Välj en virtuell MFA-enhet och välj sedan Nästa steg. Om du inte har en AWS MFA-kompatibel applikation, installera en av de tillgängliga applikationerna. Välj Nästa steg. Senast ändrad: 2025-01-22 17:01

Företag förlitar sig på informationsteknik för att hjälpa dem att bli mer produktiva. Detta är en karriär som gynnar alla företag genom att tillåta företag att arbeta mer effektivt och maximera produktiviteten. Och med det kommer snabbare kommunikation, elektronisk lagring och skydd av viktig dokumentation. Senast ändrad: 2025-06-01 05:06

Det finns två sätt att ställa in DataFrame-index. Använd parametern inplace=True för att ställa in det aktuella DataFrame-indexet. Tilldela det nyskapade DataFrame-indexet till en variabel och använd den variabeln vidare för att använda det indexerade resultatet. Senast ändrad: 2025-01-22 17:01

Excel är ett populärt och kraftfullt kalkylprogram för Windows. Openpyxl-modulen låter dina Python-program läsa och ändra Excel-kalkylarksfiler. Även om Excel är proprietär programvara från Microsoft, finns det gratis alternativ som körs på Windows, OS X och Linux. Senast ändrad: 2025-01-22 17:01

Ändra fotobakgrund online Steg 1: Välj det foto du vill redigera. Öppna PhotoScissors online och klicka på knappen Ladda upp och välj sedan en bildfil på din lokala dator. Steg 2: Välj bakgrund och förgrund. Nu måste vi berätta för PhotoScissors var bakgrunden är. Steg 3: Ändra bakgrunden. Senast ändrad: 2025-01-22 17:01

Inaktivera minnesintegritetsväxel I redigeraren för grupprinciphantering, gå till Datorkonfiguration och klicka på Administrativa mallar. Expandera trädet till Windows-komponenter > Windows-säkerhet > Enhetssäkerhet. Öppna inställningen Disable Memory integrityswitch och ställ in den på Enabled. Klicka på OK. Senast ändrad: 2025-01-22 17:01

Google Chrome Klicka på "Historik" i rullgardinsmenyn och skriv sedan "YouTube" (utan citattecken) i rutan Sökhistorik. Klicka på knappen "Sökhistorik" och notera sedan datumet bredvid YouTube-videon med informationen som du är intresserad av. Senast ändrad: 2025-01-22 17:01

Tryck på strömbrytaren på baksidan av Macmini. Fäst till din TV eller bildskärm. Anslut din Mac mini till din TV eller skrivbord. Anslut till Wi-Fi. När den är påslagen bör installationsguiden ta dig genom några enkla steg, inklusive att ställa in en Wi-Fi-anslutning. Logga in med ditt Apple-ID. Börja använda din Mac mini. Senast ändrad: 2025-01-22 17:01

Nej, produkter i HP Pavilion-klassen är inte bra för spel om vi pratar om Pavilion bärbara datorer eller Pavilion stationära datorer. Mina kriterier för "bra på spel" är åtminstone införandet av en diskret GPU. De kör helt integrerad grafik och det gör dem inte till "bra" spelprodukter. Senast ändrad: 2025-01-22 17:01

DIKW-pyramiden, även känd som DIKW-hierarkin, visdomshierarkin, kunskapshierarkin, informationshierarkin och datapyramiden, refererar löst till en klass av modeller för att representera påstådda strukturella och/eller funktionella relationer mellan data, information, kunskap och visdom. Senast ändrad: 2025-06-01 05:06

Steg Öppna skrivare och fax. Välj "start" och klicka på "kontrollpanelen" och klicka sedan på "skrivare och annan hårdvara." Välj nu "skrivare och fax." Öppna skrivarguiden. Hitta "skrivaruppgifter" och klicka på "lägg till en skrivare." Detta öppnar "guiden Lägg till skrivare." Klicka på nästa. Välj en ny port. Senast ändrad: 2025-01-22 17:01

Det finns 8 000 aktiva och lyssnande Ethereum-noder. Senast ändrad: 2025-01-22 17:01

Att kryptera Python-källkoden är en metod för "Python-obfuskation", som har till syfte att lagra den ursprungliga källkoden i en form som är oläslig för människor. Det finns faktiskt program tillgängliga för att bakåtkonstruera eller dekompilera C++-kod tillbaka till mänsklig läsbar form. Senast ändrad: 2025-06-01 05:06

USB-C-kablar kan bära betydligt mer kraft, så de kan användas för att ladda större enheter som bärbara datorer. De erbjuder också upp till dubbla överföringshastigheten för USB 3 vid 10 Gbps. Även om kontakter inte är bakåtkompatibla, är standarderna det, så adaptrar kan användas med hållarenheter. Senast ändrad: 2025-01-22 17:01

Sprint meddelade på torsdagen att jetblackiPhone 7 och iPhone 7 Plus rankas som nummer 1 för modeller med större kapacitet, före mattsvart på andra plats. Roséguld – förra årets mest populära färg – sjönk till trea, medan legold är på fjärde plats och silver på femte plats. Senast ändrad: 2025-01-22 17:01

I springbean-konfigurationerna definierar bean-attributet "scope" vilken typ av objekt som måste skapas och returneras. Det finns 5 typer av bean-scopes tillgängliga, de är: 1)singleton: Returnerar en enda böninstans per Spring IoC-behållare.2 ) prototyp: Returnerar en ny böninstans varje gång när den efterfrågas. Senast ändrad: 2025-06-01 05:06

Fysisk säkerhet innebär användning av flera lager av ömsesidigt beroende system som kan inkludera CCTV-övervakning, säkerhetsvakter, skyddsbarriärer, lås, passerkontroll, perimeterintrångsdetektering, avskräckande system, brandskydd och andra system utformade för att skydda personer och egendom. Senast ändrad: 2025-01-22 17:01