- Författare Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:53.

- Senast ändrad 2025-01-22 17:41.

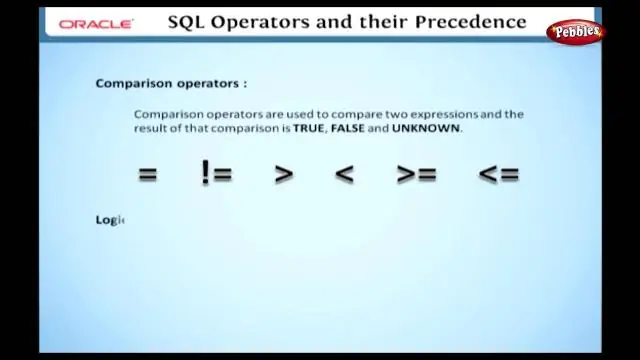

SQL Server LIKE är en logisk operator som avgör om en teckensträng matchar ett specificerat mönster. Ett mönster kan innehålla vanliga tecken och jokertecken . LIKE-operatorn används i WHERE-satsen i SELECT-, UPDATE- och DELETE-satserna för att filtrera rader baserat på mönstermatchning.

Frågan är också vilken operator som används för mönstermatchning?

SQL LIKE-operatör

För det andra, vad är jokertecken i en SQL-fråga? För att bredda urvalet av en strukturerad fråga språk ( SQL -SELECT) uttalande, två jokertecken , procenttecknet (%) och understrecket (_) kan användas. Procenttecknet är analogt med asterisken (*) jokertecken används med MS-DOS.

Folk frågar också, hur görs mönstermatchningen i SQL?

SQL-mönstermatchning låter dig söka efter mönster i data om du inte vet exakt det ord eller fras du söker. Den här sortens SQL fråga använder jokertecken för att match a mönster , istället för att specificera det exakt. Till exempel kan du använda jokertecknet "C%" för att match några sträng börjar med stort C.

Vad är %s i SQL?

% s är en platshållare som används i funktioner som sprintf. $ sql = sprintf($ sql , "Test"); Detta skulle ersätta % s med strängen "Test". Den används också för att säkerställa att parametern som skickas faktiskt passar platshållaren. Du kan använda %d som platshållare för siffror, men om sprintf skulle få en sträng skulle det klaga.

Rekommenderad:

Vilka prestandakriterier används för systemtestning?

Vad är prestationstestning? Prestandatestning, en icke-funktionell testteknik som utförs för att bestämma systemparametrarna i termer av lyhördhet och stabilitet under olika arbetsbelastningar. Prestandatestning mäter systemets kvalitetsattribut, såsom skalbarhet, tillförlitlighet och resursanvändning

Vilken typ av algoritmer kräver att avsändare och mottagare utbyter en hemlig nyckel som används för att säkerställa konfidentialitet för meddelanden?

Vilken typ av algoritmer kräver att avsändare och mottagare utbyter en hemlig nyckel som används för att säkerställa konfidentialitet för meddelanden? Förklaring: Symmetriska algoritmer använder samma nyckel, en hemlig nyckel, för att kryptera och dekryptera data. Denna nyckel måste delas i förväg innan kommunikation kan ske

Vilka verktyg används för att hacka?

15 etiska hackverktyg som du inte får missa John the Ripper. John the Ripper är en av de mest populära lösenordsknäckarna genom tiderna. Metasploit. Nmap. Wireshark. OpenVAS. IronWASP. Nikto. SQLMap

Vilka protokoll används på Internet för att överföra webbsidor från webbservrar?

HyperText Transfer Protocol (HTTP) används av webbservrar och webbläsare för att överföra webbsidor över internet

Vilka är de viktiga konfigurationsfilerna som behöver uppdateras och redigeras för att ställa in ett fullt distribuerat läge för Hadoop-kluster?

Konfigurationsfilerna som behöver uppdateras för att ställa in ett fullt distribuerat läge för Hadoop är: Hadoop-env.sh. Kärnplats. xml. Hdfs-sida. xml. Kartlagd plats. xml. Mästare. Slavar